A Spectre variant 4 sårbarhed er blevet identificeret i Linux-kernen og repræsenterer en meget farlig trussel mod alle berørte maskiner. Alle systemadministratorer opfordres til at anvende de nyeste opdateringer så hurtigt som muligt for at afbøde eventuelle konsekvenser.

Ny Spectre Variant 4 identificerede, Opdatere nu! (CVE-2018-3639)

Den nyeste Spectre sårbarhed døbt Variant 4 har været identificeret af sikkerhedseksperter Jann Horn og Ken Johnson. Ifølge deres resultater denne nye angreb giver potentielle hackere fremkalde kraftige indtrængen på target systemer. Dens interessant at bemærke, at de to eksperter opdagede truslen uafhængigt af hinanden og har offentliggjort oplysninger om sårbarheden. Denne nye Spectre version også spores med en unik identifikator kaldet CVE-2018-3639 der er tildelt de berørte pakker. Det giver også specialister til at spore, hvor de Linux-distributioner er ændring truslen ved at reagere i tide med kernel opdateringer.

Hovedårsagen til, at fejlen er bedømt alvorlig er, at det bruger mikroprocessorer selve koden. Som et resultat af forkert håndtering det giver mulighed for spekulative udførelse af en Linux-kernen hukommelse læse operation. Dette gøres før adresserne på memory handlinger tidligere er fuldt færdig. Som et resultat kriminelle kan afsløre følsomme oplysninger om maskinen. Stort set alle Linux-kerner er berørt herunder særlige billeder, en delvis liste taget fra flere store distributioner afslører de følgende eksempler:

- Linux Kerne til Desktop-brugere

- Linux-kernen til Amazon Web Services (AWS) systemer

- Linux-kernen til Azure Cloud-systemer

- Linux-kernen til Google Cloud Platform (GCP) systemer

- Linux-kernen til cloud-miljøer

- Linux-kernen til OEM-processorer

- Linux-kernen til virtualiseringsservere

- Linux-kernen til SAP-løsninger

- Linux-kernen til forskellige servere

Advarsel! Systemadministratorer rådes til at opdatere virtualisering systemer (QEMU og andre) og Mikrokodeopdatering pakker sammen på grund af det faktum, at angrebet kan udføres mod disse tjenester samt. I øjeblikket Intel arbejder med Linux-samfundet at frigive patches så hurtigt som muligt. I mellemtiden berørte brugere kan få adgang til opdaterede mikrokodeopdatering via OEM firmwareopdateringer.

relaterede Story: Meltdown og Spectre Udnytter fare for Generationer af computere

Sådan Tjek om du er beskyttet mod Specter Variant 4 (CVE-2018-3639)

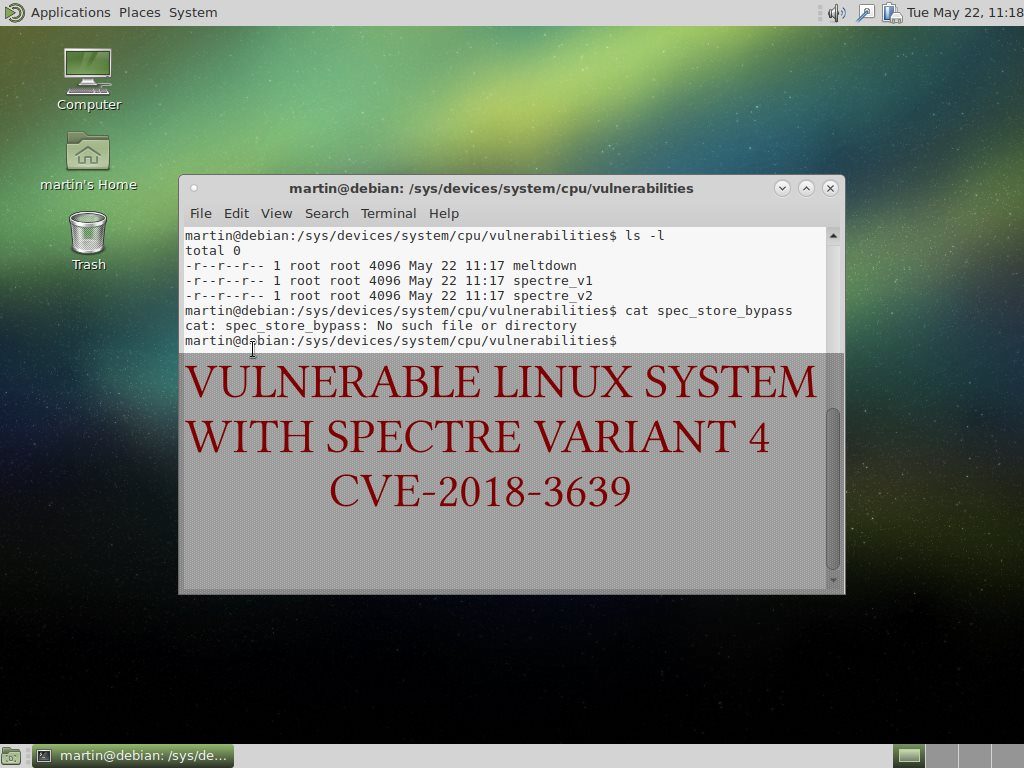

De opdaterede pakker frigivet af fordelingerne og hardwareleverandører når de anvendes vil beskytte de berørte maskiner. De systemadministratorer kan kontrollere dette ved at køre en simpel kommando:

$ cat / sys / enheder / system / cpu / svagheder / spec_store_bypass

Der er tre mulige udgange, der signalerer tilstanden af maskinen:

- Mitigation: Spekulative Store Bypass deaktiveret via prctl og seccomp - Det betyder, at systemet er beskyttet.

- Ingen sådan fil eller mappe - Systemet er sårbare over for Spectre 4 variant.

- Sårbar - Systemet er ikke udstyret med opdaterede mikrokodeopdatering eller en opdateret virtuel maskine hypervisor.

Det har vist sig, at nogle af de afbødende trin, der anvendes i Spectre v2 type kan bidrage til at beskytte Variant 4 maskiner i et vist omfang. Da dette spørgsmål også er kendt som Spekulative Store Bypass systemadministratorer kan forsøge at manuelt indstille visse kerne værdier, hvis de endnu ikke har modtaget en passende opdatering. De bliver nødt til at rekompilere deres kerner med følgende værdi tændt Spekulative Store Bypass Disable (SSBD) i IA32_SPEC_CTRL modelspecifikke Registrer (MSR) sektion af x86-processorer. Støtte til dette kræver dog opdateret mikrokode til Intel-processorer.

Som standard i Ubuntu dette er slået fra som standard, da det ikke er nødvendigt med de fleste applikationer og tjenester og bærer en bemærkelsesværdig præstation indvirkning. Et bestemt PR_SPEC_STORE_BYPASS snor gør det muligt for udviklere at tilvælge afbødning på en per proces basis. Men de applikationer, der bruger en sikkerhed filter (Seccomp) vil blive implicit tilmeldt automatisk. Eksempler indbefatter LXD containere, sandkasser og processer i Firefox og Chromium browsere.

Hele systemet SSBD afbødning kan aktiveres ved at boote med den spec_store_bypass_disable = på boot parameter.