Artikel spidder:

-

*Hvad er de typer af trojanske heste?

*Hvem er truet af trojanske heste?

*Hvad er de mest bemærkelsesværdige trojanske angreb i de seneste år?

*Hvordan høj profil, samling-of-malware-angreb sker?

Hvad er en trojansk hest og Hvordan virker det?

Trojanske heste er Inceptive og snigende, og de er ofte indsat til at udnytte netværk sårbarheder og høste følsomme oplysninger. Trojanere kan fungere som efterretnings- stealers og deltage i avancerede cyber-spionage platforme. Når vi taler om samling-of-malware type angreb, Trojans arbejder sammen med computer orme, vira, og udnytte kits. Det afhænger udelukkende på formålet med at udnytte og enden målet.

Malware ofte angriber private organisationer og offentlige virksomheder, men så det gør med almindelige brugere. Hvis en stor og rig virksomhed er at blive ramt af cyberkriminelle, en bagdør Trojan må droppes på systemet via en udnytte kit, og et rootkit kan anvendes til at skjule udnyttelsen.

Hvis tilfældige computere bliver angrebet, Trojan pipetter og trojanske downloadere kan anvendes sammen med ad-understøttet software og potentielt uønskede programmer, og andre ondsindede stykker. Men, Trojan-Ransom angreb er ganske populære blandt brugerne samt. Som en kendsgerning, Ransomware er højst sandsynligt den mest tilbagevendende malware-del af 2015.

Når man tænker over det, i computing, Trojanske heste er den ægte vare. De er ligesom shapeshifters, ivrige efter at tilfredsstille sult efter at udnytte.

Så, hvor mange Trojanske heste er derude?

Vi har listet de mest almindelige trojanske typer og angrebene de deltager i. Lad os få et kig.

Bagdøre / rotter (Remote Access Trojans)

Som navnet giver det væk, en bagdør Trojan, eller en rotte, bruges til at give fjernadgang til den inficerede pc / netværk. Takket være bagdøre, cyberkriminelle får at beslutte, hvornår at indlede udnytte, og hvad ondsindede aktiviteter vil finde sted i angrebet. Bagdøre kan anvendes til at sende og modtage data, lancere operationer, vise oplysninger eller genstarte pc'en. Worst case scenario med denne særlige trojanske type, hvis pc'en bliver en tavs deltager i et botnet eller zombie-netværk.

RAT-angreb er normalt initieret af phishing og social engineering ordninger. De fleste er skjult i stærkt pakket binære filer, der er faldet på målrettede systemer i de senere faser af den ondsindede nyttelast.

Eksempler på bagdøre:

exploits

exploits, eller udnytte kits, er designet til at lokalisere et netværk sårbarhed og drage fordel af det. Der var engang, i 2012, når den berygtede russiske BlackHole udnytte kit blev døbt den mest udbredte online trussel. Det var designet til at målrette sårbarheder i browsere og udbredte plug-ins.

Andre bemærkelsesværdige bedrifter:

Angler Explot Kit, Exploit:HTML / Axpergle.N

rootkits

Ifølge Wikipedia, den første ondsindede rootkit blev 'designet’ for Windows NT operativsystem. Det blev oprettet i 1999 og det var en trojansk kaldet NTRootkit. Per definition, et rootkit vil blive ansat, når visse objekter og aktiviteter skal skjules. Rootkits anvendes ofte i hack angreb på virksomheder. På grund af deres evne til at forhindre malware for at blive opdaget, rootkits finde sted i sofistikeret, multi-level malware angreb.

Eksempler på ondsindet kode rootkits:

ransomware Trojans

Trojan Løsepenge er i stand til at ændre data på pc'en, de har infiltreret. Som et resultat, kompromitteret maskine vil ikke køre som det skal, eller enkelte filer kan ikke være tilgængelig længere. Som typisk i ransomware-angreb, adgang til de krypterede data er kun mulig efter en løsesum er betalt i Bitcoins eller anden form for online valuta. Ransomware er døbt den mest spredt penge-stjæle angreb af 2014 og 2015.

Nyeste Ransom Trojans:

Banking Trojans

Også kendt som trojanske Finansrådet, denne type malware vil målrette din bankkonto og penge.

Dropper trojanske Finansrådet på systemet er en af de effektive måder at gøre nemme penge online i 2015. Vi har observeret et stort fremkomsten af Banking trojanere blandt almindelige brugere. Hvis du er en intensiv online-shopper, beskytte dit system og browser bør være en prioritet.

Banker Trojans at holde sig væk fra:

Trojan-DDoS og DoS

Denial-of-service-angreb kan ikke forekomme hver dag, men når de gør, konsekvenserne er ikke kønt. kort beskrevet, et DoS angreb er forsøget på at påvirke en enkelt computer eller lave et computernetværk utilgængelig for sine brugere. De "benægtelser" kan være midlertidig eller ubestemt. De kunne endda suspendere tjenester af en vært forbundet til internettet. En distribueret denial-of-service, (DDoS) er, når angrebet bruger flere kilder til unikke IP-adresser.

Det er ikke en overraskelse, at disse angreb ofte rettet mod websteder og tjenester hostes på øverste niveau webservere, såsom banker. Men, der er tilfælde af DoS-angreb lanceret på grundlag af aktivisme og politiske årsager, eller endda hævn.

Trojan Downloaders

De er meget almindeligt blandt almindelige brugere. Hackere bruger dem til at hente og installere de nyeste versioner af malware på pc'en. Hvis dit system er kompromitteret af en Trojan Downloader, du kan ende op oversvømmet med adware og PUP. Downloaders kan ikke være så sofistikeret som andre typer af trojanske heste, men de forårsager problemer nok til at gøre dig ængstelig.

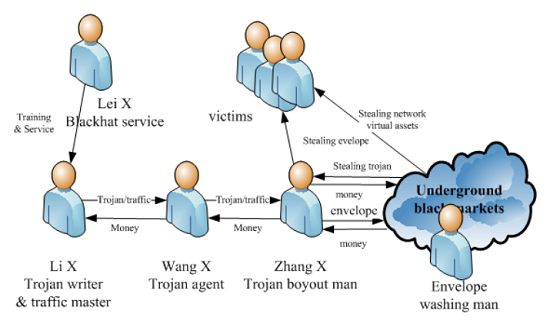

Billede Beskrivelse: Kinesisk trojanske heste ImageSource: TrendMicro

En Trojan Downloader, der for nylig er blevet opdaget, er TrojanDownloader:AutoIt / Fadef

trojanske Droppers

Droppers synes at være en smule mere raffineret end Downloadet. Første, de anvendes til at installere andre trojanske heste og vira. Også, de kan forhindre registreringen af malware på systemet. Endvidere, ikke alle AV-løsninger vil være i stand til at scanne alle komponenter i en trojansk Dropper. Hvis du stedet sådan en trojansk, være sikker på at du har mere malware installeret.

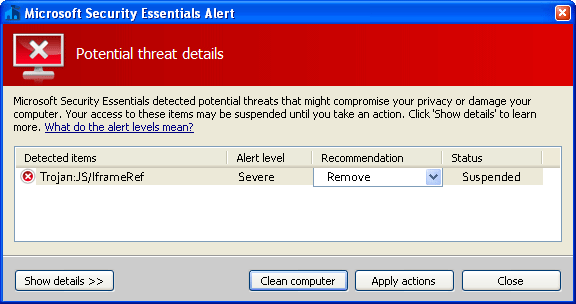

FakeAV Trojans

Trojan-FakeAV kan påvises ved din AV-program. Forskellige AV-løsninger har forskellige detektionssystemer navne for sådanne trojanske heste. FakeAV Trojans vil simulere aktiviteten af en anti-malware program og vil presse penge fra dig. Lyder bekendt? Rogue sikkerhedssoftware har eksisteret i temmelig lang tid. Det vil generere falske system advarsler om virus, men det er ikke til at stole på. Hvis du opdager en sådan tilstedeværelse i dit system, sørge for at fjerne det via professionel AV software.

IM Trojans

Sådanne ondsindede programmer vil sigte mod dine loginoplysninger og adgangskoder til Instant Message programmer som Skype, AOL IM, ICQ, og MSN. Når opnået, cyberforbrydere kan indlede påtrængende spam link kampagner og forsøge at slippe malware på dine kontakter.

GameThief Trojans

Denne særlige trojanske afsløring mål aktive gamere og forsøg på at opnå brugerens legitimationsoplysninger. Trojan-GameThief kan ikke være en fælles trussel, men det et mareridt at gamer.

sms Trojans (mobile trussel)

En trojansk-SMS vil koste offeret en masse penge - det er designet til at sende tech beskeder fra den kompromitterede mobile enhed til overtakserede telefonnumre. Bare en anden fræk måde at stjæle penge i det 21. århundrede, er det ikke?

Spy Trojans

En trojansk-Spy detektion bør tjene til at meddele Dem, at du i øjeblikket er ved at blive udspioneret. Spionage malware beskæftiger ofte keylogging teknikker til at fange ofrets passwords og tastatur slagtilfælde. Det kan også tage screenshots og få fat i pc'ens aktuelt kørende programmer.

Mailfinding Trojans

ATrojan-Mailfinder AV opdagelse betyder, at en trojansk aktivt indsamler e-mail adresser fra pc'en. Når opnås e-mail adresser, de kan bruges i spam e-mail kampagner.

Nogle af de trojanske heste vi har opført kan kombineres i et enkelt angreb. For eksempel, en trojansk Opgav kan falde flere forskellige Trojans på systemet, afhængig af de oplysninger cyberkriminelle er efter. Når vi taler om avancerede hack angreb på virksomheder, såsom dem vist i hr. Robot første sæson, tingene bliver lidt mere kompliceret ...

Top trojanske angreb i de seneste år

Cyber kriminelle ofte ansætter Trojans at stjæle penge fra almindelige brugere og virksomhedsejere. Således, rotter, eller Remote Access Trojan angreb, er blandt de mest re-forekommende angreb i 2015. Ifølge sikkerhedsforskning, i det mindste 21.5 millioner amerikanere havde deres cpr-numre og andre følsomme oplysninger stjålet i en anden brud til OPM s baggrund check-database. Angrebet er af en sådan størrelsesorden, at OPM direktør har givet i sit opsigelsesbrev. Hvad der synes at være bag den ondsindede angreb er SAKULA RAT.

SAKULA Malware Familie og RAT

SAKULA, også kendt som Sakurel og VIPER, er en velkendt malware familie. Selvom malware stykke blev skrevet tilbage i November 2012, Det er for nylig blevet genoplivet og deltog i hack angreb 2015.

SAKULA er designet til at gøre det muligt for en modstander at køre kommandoer og hente og udføre yderligere komponenter. Det bruger HTTP GET og POST kommunikation for kommando og kontrol. Netværk kommunikation uforstående med en specifik, single-byte XOR-kodning.

Forskere ved CTU har observeret en kopi af Sakula, mens den blev leveret i et strategisk web-kompromis (SWC) der udnyttede en enkelt sårbarhed – CVE-2014-0322. Sidstnævnte var en zero-day sårbarhed i Internet Explorer. I løbet af denne specifikke angreb, en delmængde af SAKULA varianter blev digitalt signeret, og som sådan, kunne omgå sikkerhedskontrol.

Agent.BTZ / Comrat a.k.a. Uroburos - Kongen af ROTTER

Agent.BTZ menes at være blandt de mest ondskabsfulde rotter med ormen kapaciteter online verden har set. Ifølge mange uafhængige sikkerhedseksperter, RAT er udviklet af den russiske regering til at målrette ICS europæiske netværk. Agent.BTZ bliver spredt via phishing. Det er kendt at anvende avanceret kryptering mekanisme til at beskytte sig selv mod at blive analyseret. Når faldet på systemet, det vil give fuld administrator rettigheder, og vil sende udtrukne følsomme data tilbage til Command & Kontrol-server. Kort, RAT bruger avancerede anti-analyse og retsmedicinske metoder.

Agent.btz blev først indført i 2007. Fordi det blev anvendt til at inficere amerikanske militære netværk, det var bredt dækket af massemedierne rundt om i verden. Beskyttelsen mod Uroburos blev døbt Operation Buckshot Yankee, og det førte til oprettelsen af den amerikanske Cyber Command.

Det hele startede da en inficeret USB-flashdrev blev efterladt på parkeringspladsen af Department of Defense facilitet på en Mellemøsten bund. USB indeholdt skadelig kode. Den blev sat i USB-porten på en bærbar computer er knyttet til den amerikanske Central Command.

Ifølge data indsamlet af SecureList, Agent.btz blev påvist 13.832 gange i 107 lande i hele verden ... kun i 2013.

Det er kun logisk at spørge dig selv ...

Hvordan kan jeg Stay Beskyttet mod trojanske angreb? Sikkerhed Tips

Her er nogle sikkerhedsmæssige belyser mod trojanske heste:

- Brug en pålidelig anti-malware program.

- Brug en sikker internetudbyder (Internet Service udbyder).

- Aktiver automatiske Windows-opdateringer.

- Være smart med vedhæftede filer.

- Vær opmærksom med P2P-fildeling.

- Ofte opdatere din browser for at undgå zero-day exploits.

- Undgå usikre browsing.

- Backup dine filer regelmæssigt.

- Aktiver Windows Firewall.

Nu, at sikre, at dit system kører fejlfri, du kan scanne det via antivirus software, du har tillid til. Og husk - cyberkriminelle ofte rettet mod mennesker. Selv de mest sofistikerede hack angreb begynder med en simpel phishing-svindel.