Denken Sie an den Astaroth-Trojaner? Wird als eine der verborgensten Arten von Malware angesehen, die Informationen stiehlt, Astaroth entwickelt sich in seinen neuesten Angriffen weiter.

Laut einem neuen Bericht von Cisco Talos, Die Malware hat zwei wichtige Updates erhalten.

Das sind schlechte Nachrichten, wie die Astaroth Trojan ist bereits in der Lage, Anti-Analysen und Anti-Sandboxen durchzuführen, um die Erkennung und Analyse durch Cybersicherheitsforscher zu verhindern.

Es ist bekannt, dass Astaroth brasilianische Benutzer anspricht, und anscheinend, Dies wird auch bei den zuletzt erkannten Angriffen fortgesetzt. Der Trojaner hat das verwendet COVID-19-Pandemie als Köder. Die neuen Ergänzungen zu seinem Schadcode umfassen:

- Das komplexe Labyrinth von Verschleierungs- und Antianalyse- / Ausweichtechniken, die von Astaroth implementiert werden, hemmt sowohl die Erkennung als auch die Analyse der Malware-Familie.

- Kreative Nutzung von YouTube-Kanalbeschreibungen für verschlüsselte und verschlüsselte Befehls- und Steuerkommunikation (C2) implementiert von Astaroth.

Wie werden die neuen Astaroth-Angriffe durchgeführt??

Die Verteilung des Trojaners basiert auf dem Versenden böswilliger E-Mail-Nachrichten (Phishing). Die neuesten Kampagnen verwenden das Coronavirus (COVID-19) Pandemie als Trick, um Benutzer zum Öffnen der E-Mail-Nachricht zu verleiten. Da die Malware auf brasilianische Benutzer abzielt, Die E-Mails sind in Portugiesisch verfasst.

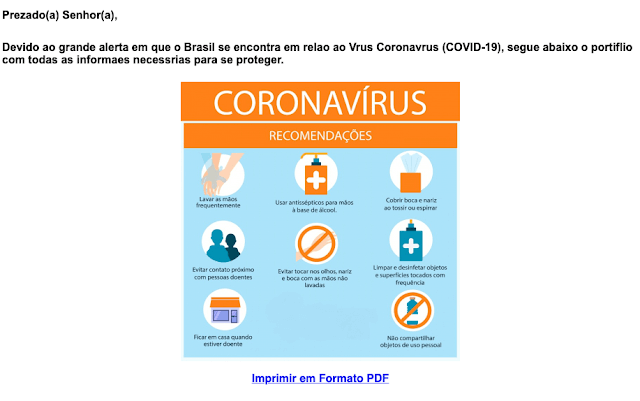

Hier ist ein Beispiel für eine solche E-Mail:

Was sagt die E-Mail?? Die Ankündigung befasst sich mit der Verteilung von Atemschutzmasken, die zur Behandlung von Coronavirus-Patienten benötigt werden. Die E-Mail enthält auch eine Reihe von Empfehlungen in Form einer verknüpften PDF-Datei. Natürlich, Diese Links dienen nur dazu, potenzielle Opfer auf von Hackern kontrollierte Server umzuleiten.

Sobald der Benutzer auf den in der E-Mail enthaltenen schädlichen Link klickt, Sie werden auf einen Server umgeleitet, der von den Bedrohungsakteuren gesteuert wird. Die anfängliche Nutzlast des Vorgangs ist eine ZIP-Datei mit LNK-Link von der Google-Infrastruktur, enthüllt die Analyse von Cisco Talos.

Weitere Details der neuesten Astaroth-Kampagne sind::

- Vor LoLBins wurden mehrere Verschleierungsebenen implementiert (ExtExport / Bitsadmin) zur weiteren Infektion verwendet.

- Umfangreiche Anti-Analyse- / Ausweichprüfungen vor der Auslieferung der Astaroth-Nutzlast.

- Codierte und verschlüsselte C2-Domains aus YouTube-Kanalbeschreibungen.

Astaroth verwendet YouTube-Kanalbeschreibungen

Wie bereits erwähnt, Eine der interessantesten Ergänzungen der neuesten Astaroth-Kampagne ist die Verwendung von YouTube-Kanalbeschreibungen. Dieser Trick ist Teil von „Ein redundanter C2-Mechanismus mit primärer und sekundärer C2-Infrastruktur":

Die Malware kommuniziert hauptsächlich mit C2-Servern, indem C2-Domains mithilfe von Youtube-Kanalbeschreibungen abgerufen werden. Die Angreifer haben eine Reihe von YouTube-Kanälen eingerichtet und nutzen die Kanalbeschreibungen, um eine Liste der C2-Domänen zu erstellen und zu kommunizieren, mit denen die Knoten im Botnetz kommunizieren sollten, um zusätzliche Anweisungen und Aktualisierungen zu erhalten.

Abschließend…

Von Entwurf, Astaroth ist “schmerzhaft zu analysieren,Cisco Talos sagt. Die Malware wird immer ausgefeilter, Hinzufügen von Diensten wie YouTube, um die Befehls- und Kontrollinfrastruktur zu verbergen.