Trojan.Plugfakeav ist ein Trojanisches Pferd, das sich präsentiert als "Security Shield KIS 2.5". Es kann Auswirkungen auf den Browserverlauf, Daten auf Webseiten, die Sie besuchen, Verwalten Sie Ihre Downloads, Anwendungen, Themen und Erweiterungen und ändern andere Einstellungen. Es kann bösartige Skripte in Webseiten injizieren auf der Google Chrome-Browser angezeigt.

| Name | Trojan.Plugfakeav , Security Shield KIS 2.5 |

| Art | Trojanisches Pferd |

| kurze Beschreibung | Der Trojaner kann bösartigen Skripte in Websites auf Google Chrome injiziert, verschiedene Internet-Einstellungen ändern, Apps verwalten. |

| Symptome | Der Trojaner kann Daten auf besuchten Websites ändern, zusammen mit dem Browserverlauf, Downloads und andere Einstellungen. |

| Verteilungsmethode | Installieren von gefälschter Security Shield, Gezielte Angriffe |

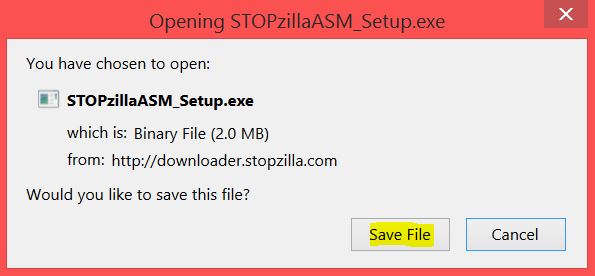

| Detection Tool | Laden Sie Malware Removal Tool, um festzustellen, ob Ihr System von Malware betroffen ist |

| Benutzererfahrung | Verbinden Sie unsere Forum, um die Diskussion über Trojan.Plugfakeav. |

Trojan.Plugfakeav - Wie habe ich es bekommen?

Es gibt eine Reihe von Möglichkeiten, wie Sie mit der infizierten bekommen konnte „Plugfakeav“ Trojanisches Pferd. Die gebräuchlichste Verteilungsmethode ist es manuell zu installieren als „Security Shield KIS 2.5“ dachte, es ist ein nützliches Programm für die Sicherheit, ohne zu wissen, dass Sie tatsächlich eingefügt der Trojaner statt in Ihr System erhalten. Sie können, dass die „Shield“ Werke ausgetrickst werden, weil der Trojaner hat die Fähigkeit, Anzeigen von einigen Websites von Drittanbietern zu blockieren, um seine Verkleidung zu helfen.

Sie könnten durch Herunterladen einer E-Mail-Anlage von einem gezielten Angriff mit dem Trojaner infiziert. Dateien, die verwendet werden können, verschiedene Bedrohungen wie die Plugfakeav Trojan zu verbreiten, die meisten haben häufig diese Erweiterungen: .vbs, .Schläger, .exe, .pif, .scr!

Sie können auch über einige Plug-infiziert, Pop-up, oder eine Website, die Malware auf sie.

Trojan.Plugfakeav - Mehr über ihn

Nachdem der Trojaner auf dem Computer installiert, es wird von Ihnen die Erlaubnis ersuchen,, viele Dinge in Bezug auf die Sicherheit Ihres Surfen zu tun. Es wird Zugriff auf die folgenden Aktivitäten wollen:

- Lesen und Ändern von Daten auf Webseiten, die Sie besuchen.

- Lesen Sie und ändern Sie Ihre Browser-Verlauf.

- Downloads verwalten, Erweiterungen, Themen und Anwendungen.

- Einstellungen ändern Website den Zugriff auf JavaScript, Plugins, Kekse, Mikrofone und Kameras.

Da die Plugfakeav Trojan tarnt sich als Programm „Security Shield“, und auch mit der Fähigkeit, den Inhalt der Werbung von bestimmten Websites von Drittanbietern zu blockieren, es kann Sie leicht tricksen sie die Zugriffsrechte auf die Daten und Einstellungen oben angegebenen geben. Wenn Sie diese Berechtigungen zulassen und den Trojaner ausführen, es wird JavaScript-Dateien im Verzeichnis erstellen unten angegebenen:

→C:\Dokumente und EinstellungenAlle BenutzerAnwendungsdatenGoogleChromeBenutzerdatenStandardErweiterungenfffdibkepdhebmljdkdjlgibpjpaflhi2.5_0

Die Dateien werden genannt: page.js ; back.js ; manifest.json .

Wenn all dies wird und getan, die Plugfakeav Trojan empfängt Skripte von dem entfernten Ort "/bestorats.in". Diese Skripte werden injiziert, durch den Trojan, innerhalb der unterschiedlichen Web-Seiten im Browser Google Chrome angezeigt und möglicherweise, andere Browser basiert auf dem Chromium-Plattform. Das ermöglicht die volle Möglichkeit der bösartigen Programminformationen zurück zu dem oben genannten entfernten Standort zu senden, einschließlich der Liste der installierten Chrome-Erweiterungen.

Entfernen Trojan.Plugfakeav Vollständig

Dieser Trojaner können Sie auszuspionieren, Zugang verschiedene sensible Informationen und im Laufe der Zeit, infizieren Sie mit verschiedenen Arten von Malware. Denn jetzt die wahren Absichten der Cyber-Verbrecher, der es erstellt, unbekannt, aber zweifellos schlecht. Um den Plugfakeav Trojanisches Pferd von Ihrem Computer vollständig loszuwerden, befolgen Sie die Schritt-für-Schritt unten stehende Entfernungsanleitung zur Verfügung gestellt unten!

Auch, Hier sind einige Tipps, die Ihnen helfen, Ihren PC-Management-Prozess sicherer zu machen:

- Achten Sie darauf, um zusätzliche Firewall-Schutz zu verwenden. Herunterladen einer zweiten Firewall (wie Zonealarm, beispielsweise) ist eine ausgezeichnete Lösung für den möglichen Intrusionen.

- Stellen Sie sicher, dass Ihre Programme haben weniger administrative Macht über das, was sie lesen und schreiben auf Ihrem Computer. Machen Sie ihnen das Admin-Zugang aufgefordert, vor dem Start.

- Verwenden sicherer Kennwörter. Sicherer Kennwörter (vorzugsweise solche, die nicht Worte) sind schwerer zu knacken durch verschiedene Methoden, einschließlich brute force, da es beinhaltet Pass Listen mit relevanten Wörter.

- Autoplay deaktivieren. Dies schützt Ihren Computer vor schädlichen ausführbaren Dateien auf USB-Sticks oder andere externe Speicherträger, die sofort in sie eingefügt werden.

- Deaktivieren Sie File Sharing - es wird empfohlen, wenn Sie File-Sharing zwischen Ihrem Computer mit einem Passwort schützen es um die Bedrohung nur auf sich selbst zu beschränken, wenn infiziert.

- Schalten Sie alle Remote-Dienste - das kann verheerend für Unternehmensnetzwerke zu sein, da es eine Menge Schaden in großem Maßstab führen.

- Wenn Sie einen Dienst oder ein Prozess, der externen und nicht Windows ist kritisch und wird von Hackern ausgenutzt zu sehen (Wie Flash Player) deaktivieren Sie es, bis es ein Update, die den Exploit behoben.

- Vergewissern Sie sich immer, um die kritische Sicherheits-Patches für Ihre Software-und Betriebssystem-Update.

- Konfigurieren Sie Ihren Mail-Server zu blockieren, und löschen Sie verdächtige Dateianhang enthält E-Mails.

- Wenn Sie einen infizierten Computer in Ihrem Netzwerk haben, stellen Sie sicher, es sofort zu isolieren, schalten Sie es aus und es mit der Hand aus dem Netz zu trennen.

- Achten Sie darauf, alle Benutzer im Netzwerk zu erziehen nie verdächtige Datei-Anhänge öffnen, ihnen zeigen Beispiele.

- Beschäftigen eine Antivirus-Erweiterung in Ihrem Browser, die alle heruntergeladenen Dateien auf Ihrem Computer scannen.

- Schalten Sie alle nicht benötigten Wireless-Services, wie Infrarot-Ports oder Bluetooth - Hacker lieben, sie zu verwenden, um Geräte zu nutzen. Falls Sie Bluetooth verwenden, stellen Sie sicher, dass Sie alle nicht autorisierte Geräte, die Sie auffordern, zu überwachen, um mit ihnen und den Niedergang zu koppeln und zu untersuchen verdächtige diejenigen.

- Beschäftigen eine Antivirus-Erweiterung in Ihrem Browser, die alle heruntergeladenen Dateien auf Ihrem Computer scannen.

- Verwenden eine leistungsstarke Anti-Malware-Lösung, um sich vor künftigen Bedrohungen automatisch schützen.

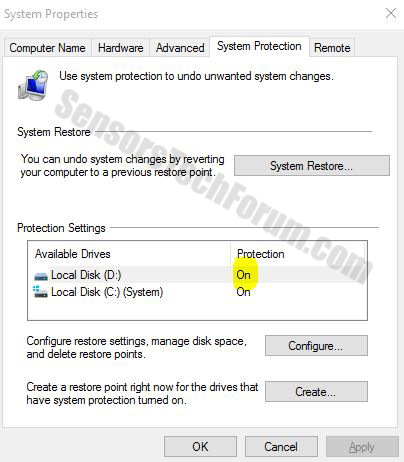

Preparation before removing Trojan.Plugfakeav.

Vor dem eigentlichen Entfernungsprozess starten, Wir empfehlen Ihnen die folgenden Vorbereitungsschritte zu tun.

- Stellen Sie sicher, dass Sie diese Anweisungen haben immer offen und vor Ihren Augen.

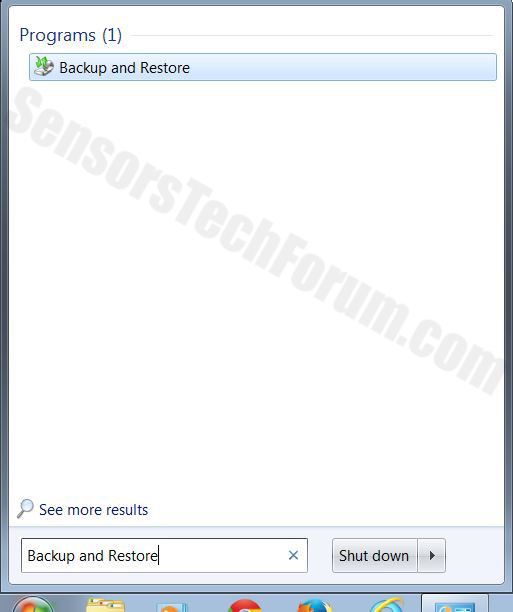

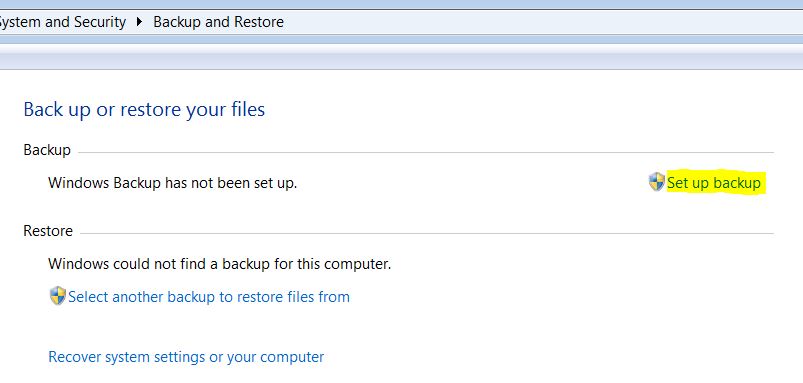

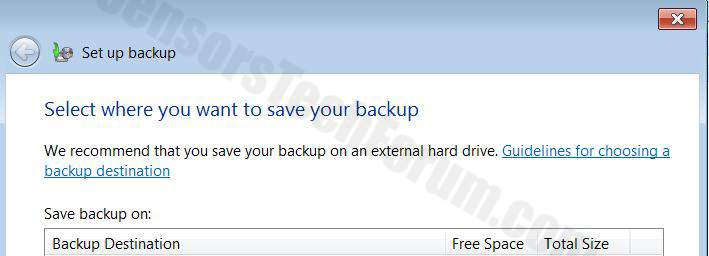

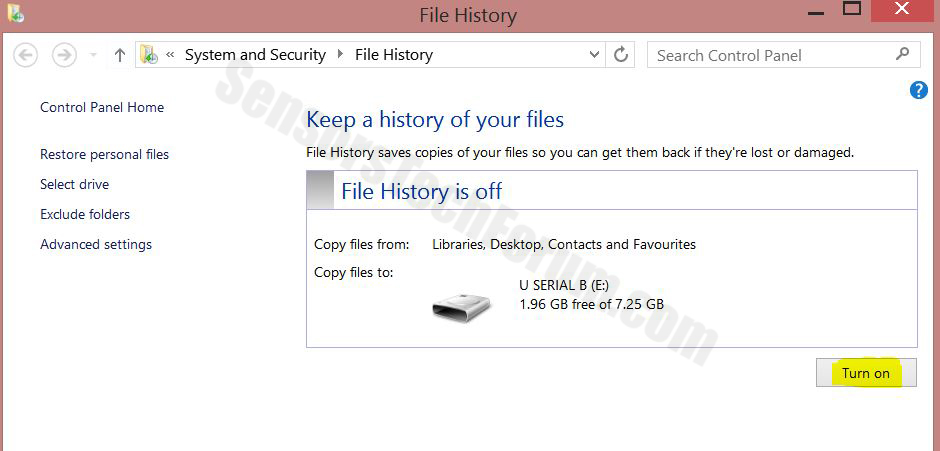

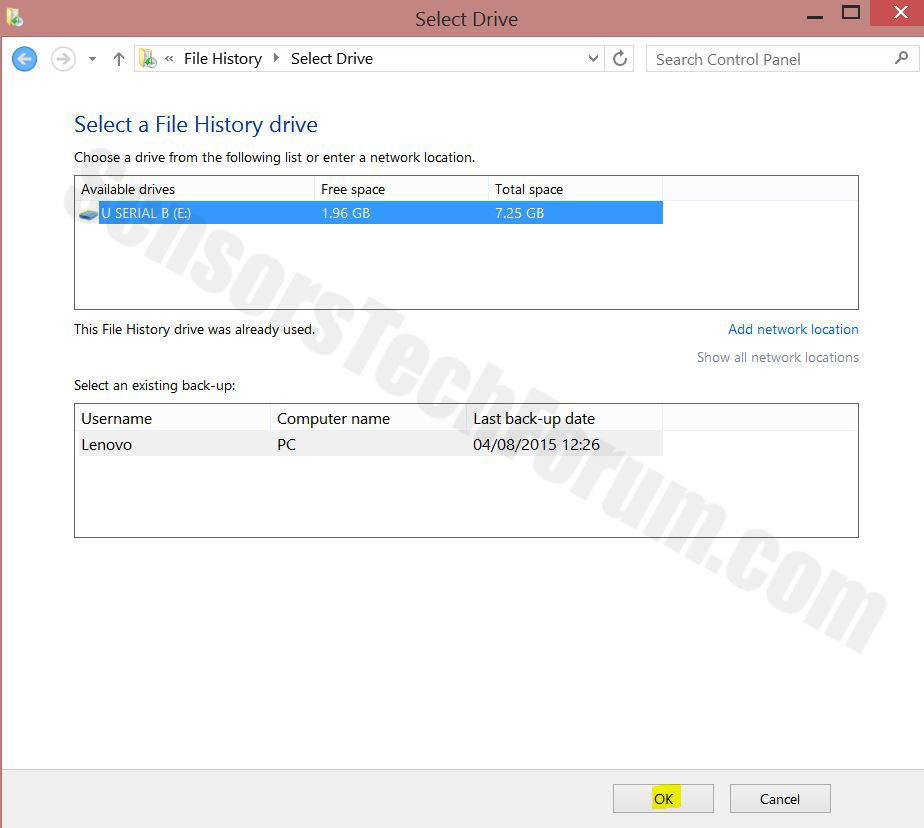

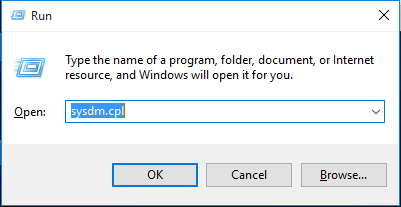

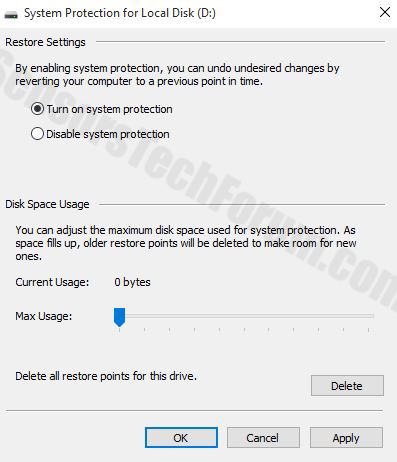

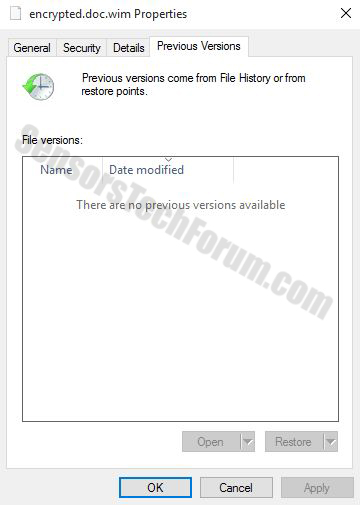

- Führen Sie eine Sicherung aller Dateien, selbst wenn sie beschädigt werden könnten. Sie sollten Ihre Daten mit einer Cloud-Backup-Lösung und sichern Sie Ihre Dateien gegen jede Art von Verlust sichern, selbst von den schwersten Bedrohungen.

- Seien Sie geduldig, da dies könnte eine Weile dauern.

- Nach Malware durchsuchen

- Register reparieren

- Entfernen Sie Virendateien

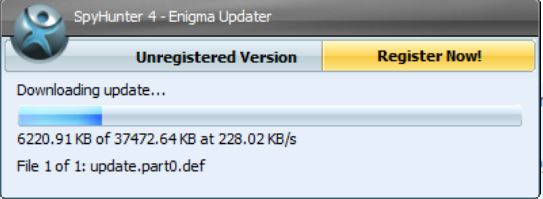

Schritt 1: Scannen Sie mit dem SpyHunter Anti-Malware-Tool nach Trojan.Plugfakeav

Schritt 2: Reinigen Sie alle Register, erstellt von Trojan.Plugfakeav auf Ihrem Computer.

Die in der Regel gezielt Register von Windows-Rechnern sind die folgenden:

- HKEY_LOCAL_MACHINE Software Microsoft Windows Currentversion Run

- HKEY_CURRENT_USER Software Microsoft Windows Currentversion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows Currentversion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows Currentversion RunOnce

Sie können auf sie zugreifen, indem Sie den Windows-Registrierungs-Editor und löschen Sie alle Werte öffnen, erstellt von Trojan.Plugfakeav dort. Dies kann passieren, darunter indem Sie die Schritte:

Spitze: Um einen Virus erstellten Wert zu finden, Sie können sich auf der rechten Maustaste und klicken Sie auf "Ändern" um zu sehen, welche Datei es wird ausgeführt. Ist dies der Virus Speicherort, Entfernen Sie den Wert.

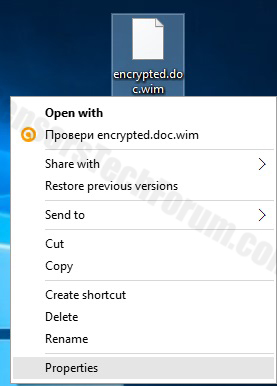

Spitze: Um einen Virus erstellten Wert zu finden, Sie können sich auf der rechten Maustaste und klicken Sie auf "Ändern" um zu sehen, welche Datei es wird ausgeführt. Ist dies der Virus Speicherort, Entfernen Sie den Wert.Schritt 3: Find virus files created by Trojan.Plugfakeav on your PC.

1.Für Windows- 8, 8.1 und 10.

Für neuere Windows-Betriebssysteme

1: Auf Ihrer Tastatur drücken + R und schreibe explorer.exe im Lauf Textfeld ein und klicken Sie dann auf die Ok Taste.

2: Klicke auf Ihren PC von der schnellen Zugriffsleiste. Dies ist in der Regel ein Symbol mit einem Monitor und sein Name ist entweder "Mein Computer", "Mein PC" oder "Dieser PC" oder was auch immer Sie haben es benannt.

3: Navigieren Sie zum Suchfeld oben rechts auf dem Bildschirm Ihres PCs und geben Sie ein "Dateierweiterung:" und wonach geben Sie die Dateierweiterung. Wenn Sie böswillige exe-Dateien suchen, Ein Beispiel kann sein, "Dateierweiterung:exe". Nachdem ich, dass, einen Raum verlassen und den Dateinamen, den Sie sich die Malware glauben geben Sie erstellt. Hier ist, wie es scheinen mag, wenn Ihre Datei gefunden wurde,:

NB. We recommend to wait for the green loading bar in the navigation box to fill up in case the PC is looking for the file and hasn't found it yet.

2.Für Windows XP, Aussicht, und 7.

Für Ältere Windows-Betriebssysteme

In älteren Windows-Betriebssystemen sollte der herkömmliche Ansatz der effektive sein:

1: Klicken Sie auf die Startmenü Symbol (in der Regel auf der linken unteren) und wählen Sie dann die Suche Vorliebe.

2: Nachdem das Suchfenster erscheint, wählen Weitere Optionen von der Suchassistent Box. Eine andere Möglichkeit ist, indem Sie auf Alle Dateien und Ordner.

3: Nach dieser Art für den Namen der Datei, suchen Sie und klicken Sie auf die Schaltfläche Suchen. Dies könnte einige Zeit dauern, nach der Ergebnisse werden angezeigt. Wenn Sie die bösartige Datei gefunden, Sie können ihre Lage zu kopieren oder zu öffnen, indem Sie Rechtsklick auf sie.

Jetzt sollten Sie jede Datei unter Windows, so lange zu entdecken können, wie es auf der Festplatte ist und nicht über eine spezielle Software verborgen.

Trojan.Plugfakeav FAQ

What Does Trojan.Plugfakeav Trojan Do?

The Trojan.Plugfakeav Trojan ist ein bösartiges Computerprogramm entworfen, um zu stören, Schaden, oder sich unbefugten Zugriff verschaffen an ein Computersystem. Es kann verwendet werden, um sensible Daten zu stehlen, Kontrolle über ein System erlangen, oder andere böswillige Aktivitäten starten.

Können Trojaner Passwörter stehlen??

Ja, Trojaner, like Trojan.Plugfakeav, kann Passwörter stehlen. Diese Schadprogramme are designed to gain access to a user's computer, Opfer ausspionieren und vertrauliche Informationen wie Bankdaten und Passwörter stehlen.

Can Trojan.Plugfakeav Trojan Hide Itself?

Ja, es kann. Ein Trojaner kann sich verschiedener Techniken bedienen, um sich zu maskieren, einschließlich Rootkits, Verschlüsselung, und Verschleierungs, um sich vor Sicherheitsscannern zu verstecken und der Entdeckung zu entgehen.

Kann ein Trojaner durch Zurücksetzen auf die Werkseinstellungen entfernt werden??

Ja, Ein Trojaner kann durch Zurücksetzen Ihres Geräts auf die Werkseinstellungen entfernt werden. Dies liegt daran, dass das Gerät in seinen ursprünglichen Zustand zurückversetzt wird, Entfernen von möglicherweise installierter Schadsoftware. Bedenken Sie, dass es ausgefeiltere Trojaner gibt, die Hintertüren hinterlassen und selbst nach einem Zurücksetzen auf die Werkseinstellungen erneut infizieren.

Can Trojan.Plugfakeav Trojan Infect WiFi?

Ja, Es ist möglich, dass ein Trojaner WiFi-Netzwerke infiziert. Wenn sich ein Benutzer mit dem infizierten Netzwerk verbindet, Der Trojaner kann sich auf andere verbundene Geräte ausbreiten und auf vertrauliche Informationen im Netzwerk zugreifen.

Können Trojaner gelöscht werden?

Ja, Trojaner können gelöscht werden. Dies geschieht normalerweise durch Ausführen eines leistungsstarken Antiviren- oder Anti-Malware-Programms, das darauf ausgelegt ist, bösartige Dateien zu erkennen und zu entfernen. In einigen Fällen, Gegebenenfalls ist auch eine manuelle Löschung des Trojaners erforderlich.

Können Trojaner Dateien stehlen??

Ja, Trojaner können Dateien stehlen, wenn sie auf einem Computer installiert sind. Dies geschieht durch Zulassen der Malware-Autor oder Benutzer, sich Zugriff auf den Computer zu verschaffen und dann die darauf gespeicherten Dateien zu stehlen.

Welche Anti-Malware kann Trojaner entfernen?

Anti-Malware-Programme wie z SpyHunter sind in der Lage, Ihren Computer nach Trojanern zu durchsuchen und diese zu entfernen. Es ist wichtig, Ihre Anti-Malware auf dem neuesten Stand zu halten und Ihr System regelmäßig auf schädliche Software zu scannen.

Können Trojaner USB infizieren?

Ja, Trojaner können infizieren USB Geräte. USB-Trojaner verbreitet sich in der Regel über bösartige Dateien, die aus dem Internet heruntergeladen oder per E-Mail geteilt werden, allowing the hacker to gain access to a user's confidential data.

About the Trojan.Plugfakeav Research

Die Inhalte, die wir auf SensorsTechForum.com veröffentlichen, this Trojan.Plugfakeav how-to removal guide included, ist das Ergebnis umfangreicher Recherchen, harte Arbeit und die Hingabe unseres Teams, um Ihnen bei der Beseitigung des spezifischen Trojanerproblems zu helfen.

How did we conduct the research on Trojan.Plugfakeav?

Bitte beachten Sie, dass unsere Forschung auf einer unabhängigen Untersuchung basiert. Wir stehen in Kontakt mit unabhängigen Sicherheitsforschern, Dank dessen erhalten wir täglich Updates zu den neuesten Malware-Definitionen, einschließlich der verschiedenen Arten von Trojanern (hintertür, Downloader, infostealer, Lösegeld, usw.)

Weiter, the research behind the Trojan.Plugfakeav threat is backed with Virustotal.

Um die Bedrohung durch Trojaner besser zu verstehen, Bitte lesen Sie die folgenden Artikel, die sachkundige Details bieten.

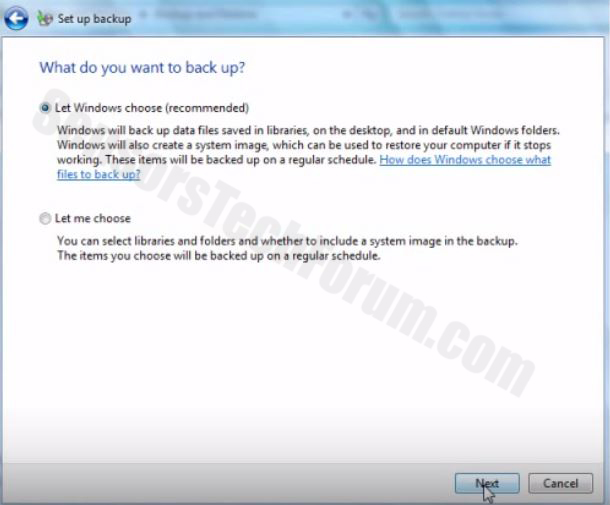

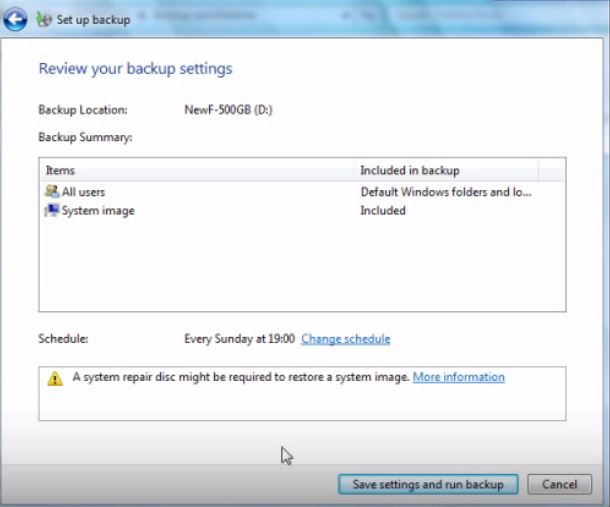

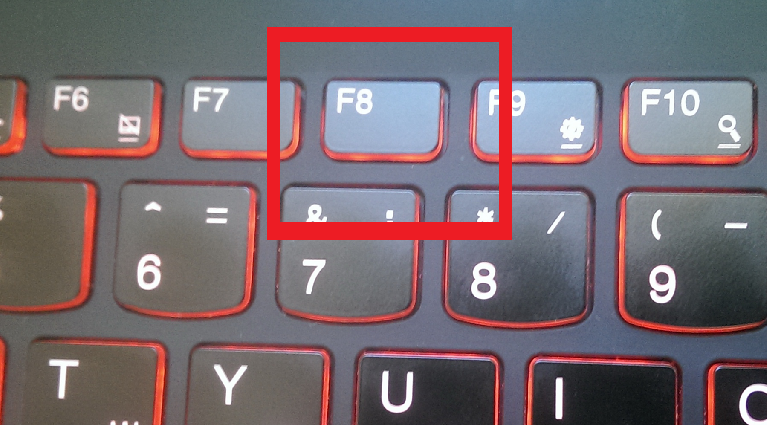

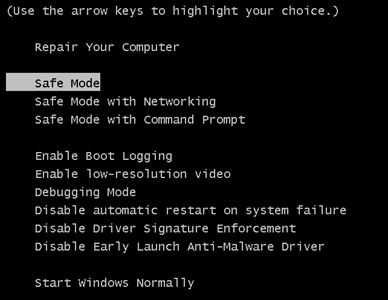

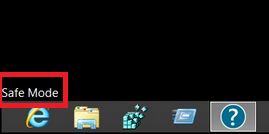

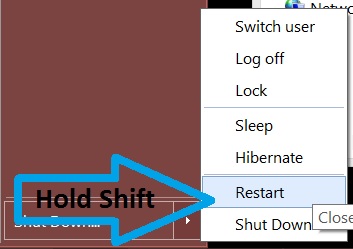

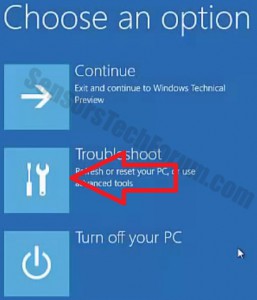

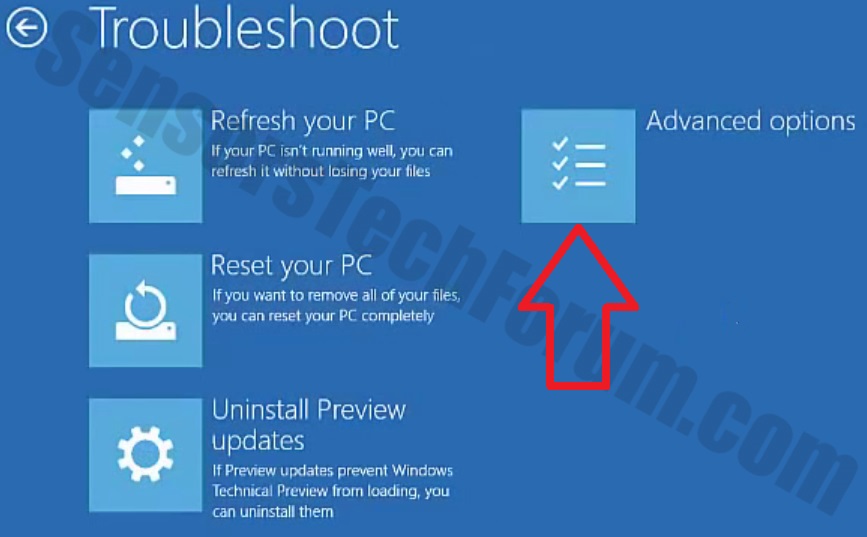

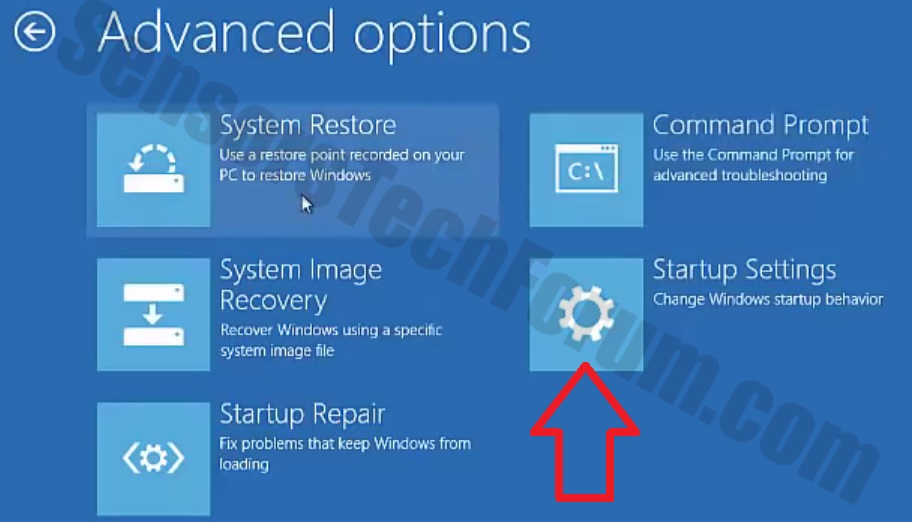

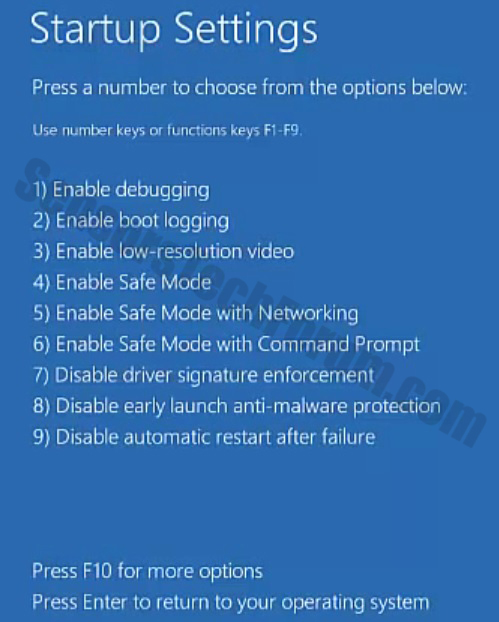

1. Für Windows 7, XP und Vista.

1. Für Windows 7, XP und Vista. 2. Für Windows- 8, 8.1 und 10.

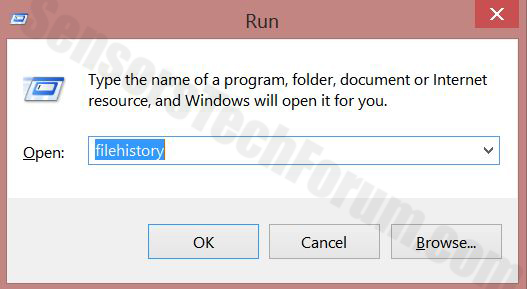

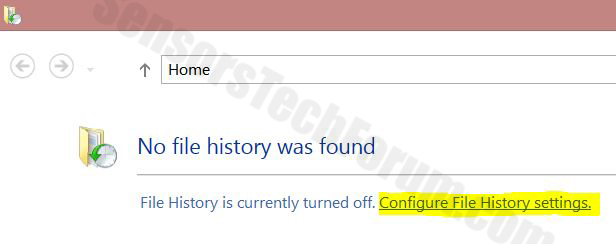

2. Für Windows- 8, 8.1 und 10.

1. Installieren Sie SpyHunter zu scannen und entfernen Trojan.Plugfakeav.

1. Installieren Sie SpyHunter zu scannen und entfernen Trojan.Plugfakeav.

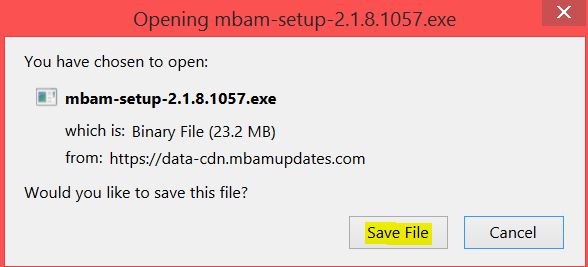

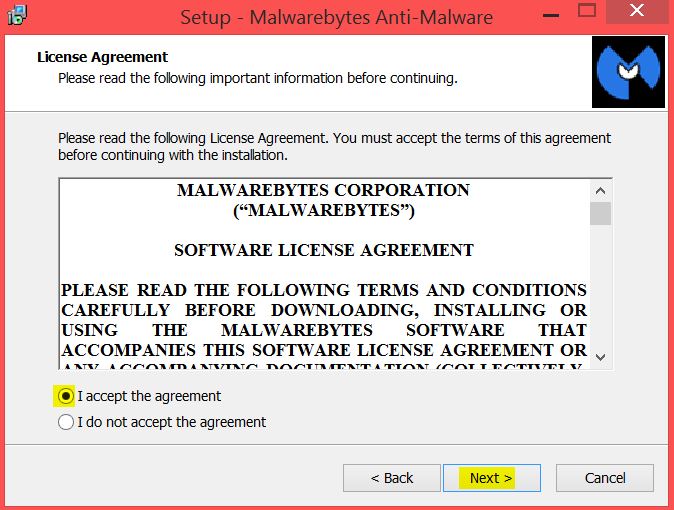

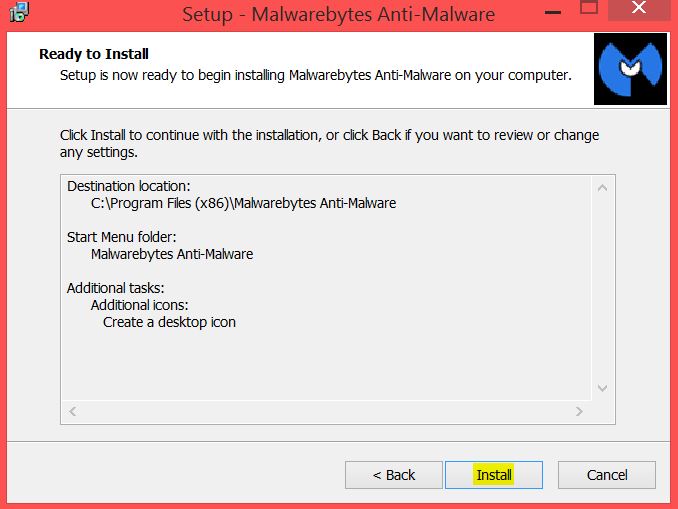

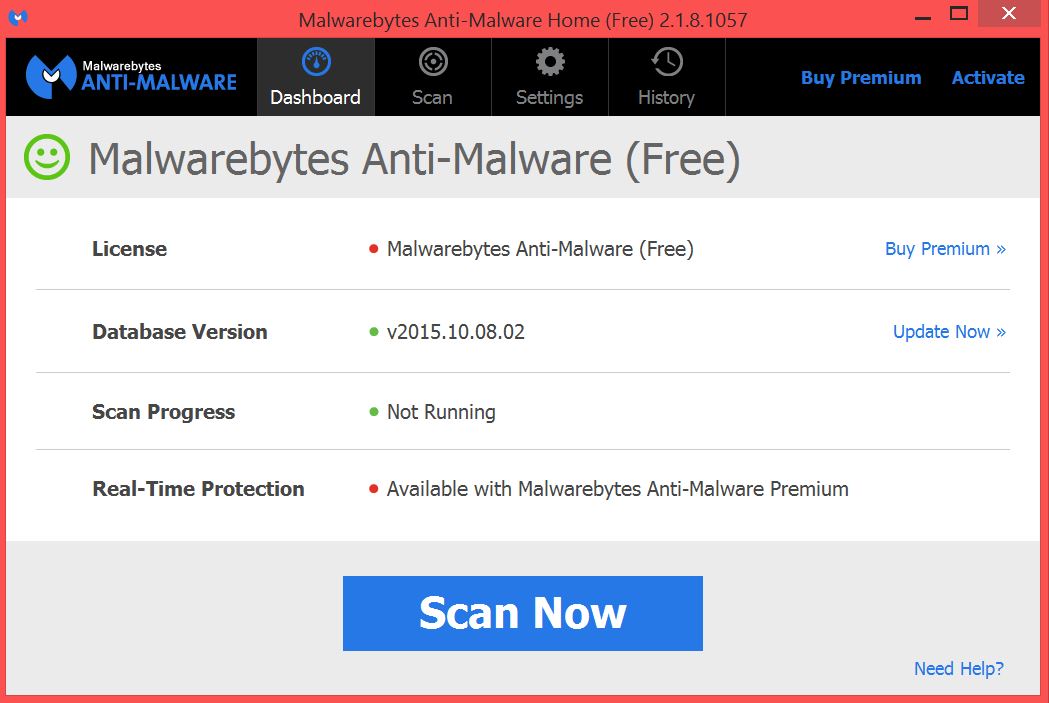

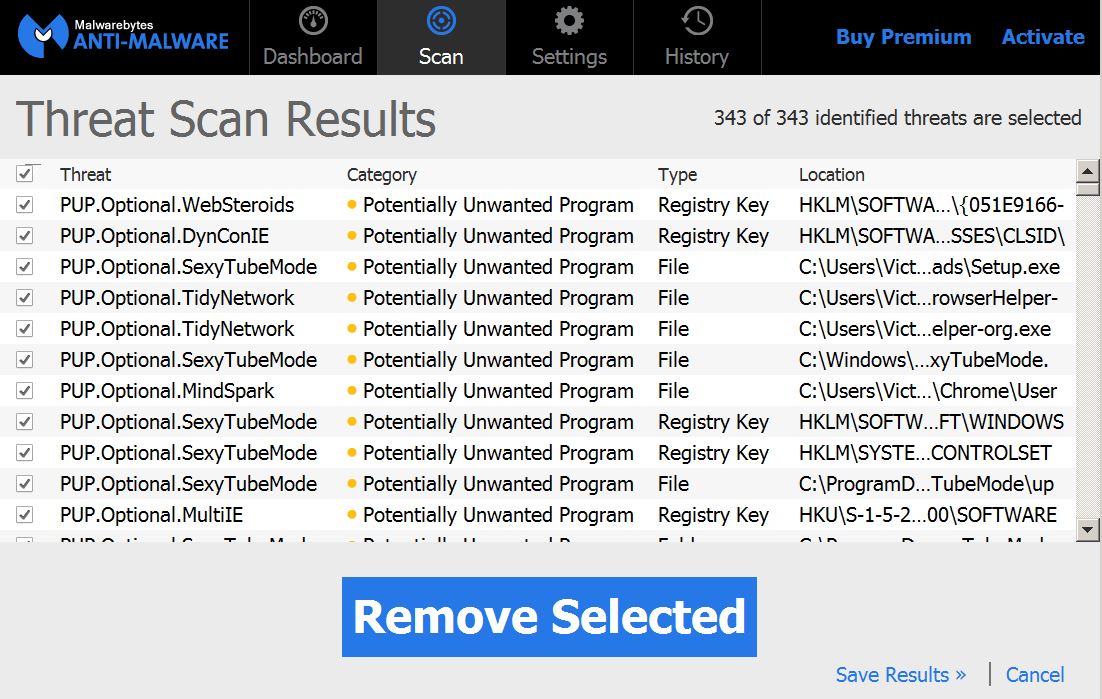

1. Installieren Sie Malwarebytes Anti-Malware scannen und entfernen Sie Trojan.Plugfakeav.

1. Installieren Sie Malwarebytes Anti-Malware scannen und entfernen Sie Trojan.Plugfakeav.

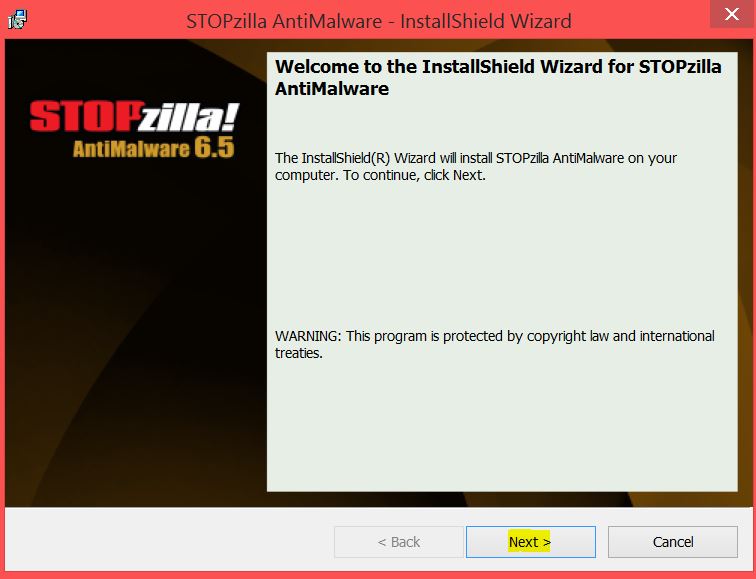

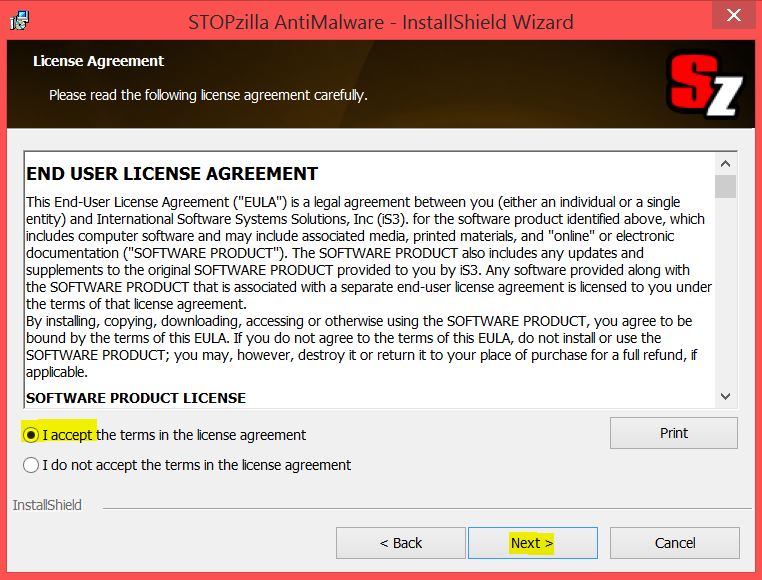

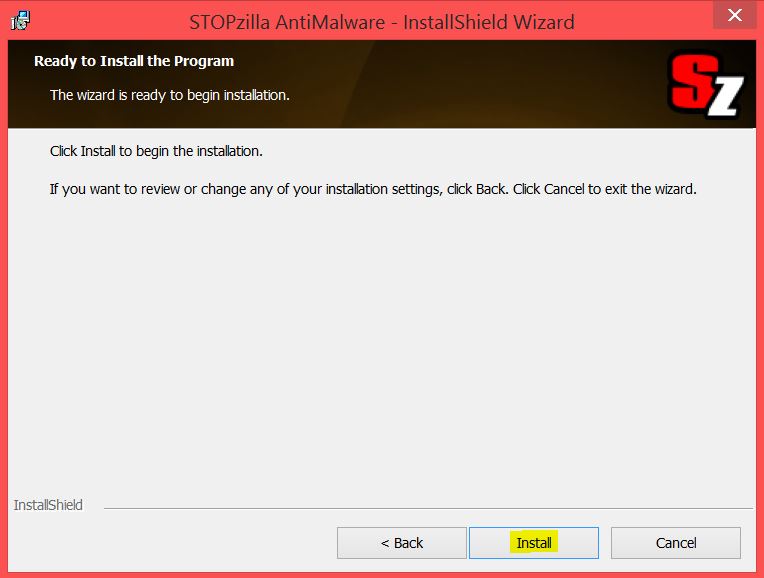

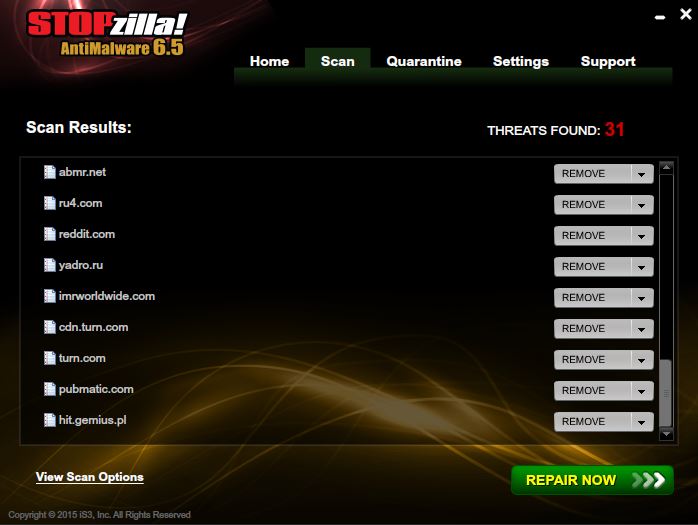

1. Installieren STOPzilla Anti Malware zu scannen und entfernen Trojan.Plugfakeav.

1. Installieren STOPzilla Anti Malware zu scannen und entfernen Trojan.Plugfakeav.