Hacker nutzt die böswillige Magnitude Kit nutzt die neue Magniber Ransomware auf Ziele in Südkorea zu verteilen. Zuvor das Kit wurde verwendet High-Impact-Malware zu liefern, nämlich die Mehrheit der Cerber Ransomware-Stämme auf globaler Ebene.

Mitte Juli, 2018 there were reports indicating that Magniber hat seinen Betrieb erweitert und verfügt über mehr Features, Inklusive:

- Die Verwendung von unterschiedlichen und reichlich Verschleierungstechniken

- Payload binäres liefert, Ziele und Infekten über Südkorea

- Die Nutzung eines anspruchsvolleren und poliert bösartigen Code

- Hängt nicht mehr von C2C-Servern, noch ein fest codierter Schlüssel für die Verschlüsselung

Nach Malware-Forscher, zusätzlich zu den Änderungen oben angegeben, die Magnitude Kit Exploit hat auch seine ‚modus operandi‘ geändert. Statt der bekannten Cerber Ransomware auf der anderen Welt drängen, die EK ist jetzt konzentrierten sich auf die ausführbare Binärdatei auf die Verbreitung von Magniber.

Das ist nicht alles, wie neuere Magniber Versionen werden mit einem Zero-Day-Schwachstelle des Internet Explorer seit dem Monat April. Die neuere Version der Ransomware Bedrohung ist leicht zu erkennen, da es die verwendet “.dyaaghemy” Dateierweiterung.

In 2018, security researchers devised a decryptor that is compatible with some of the Magniber strains. Das Werkzeug kann verwendet werden, um einige der betroffenen Daten zu entschlüsseln und ist von Diese Seite.

Magniber Ransomware Revealed in Neuestem Hacker-Angriff

Der Beginn der Hacker-Kampagne gestartet, wenn Kriminelle eine neu konzipierte Malware in die Magnitude geladen Exploit-Kit. Dies ist der gleiche Mechanismus vorher verwendet, um die Mehrheit der Cerber Ransomware-Stämme zu liefern. Einer der Gründe, warum die Sicherheitsexperten befürchten, dass dies die nächste große Infektion werden wird. Wenn sie Quellcode auf dem Hacker Underground Foren veröffentlicht oder verkauft wird oder durch die Hacker Kollektiv geteilt, dann kann es sehr gut biegen Sie in die neueste Waffe.

Die Sicherheits Berichte zeigen, dass die gefangenen Stämme sind bisher nur die ersten Veröffentlichungen. Wir könnten aktualisierte Versionen der Bedrohung sehen, ob es während der anhaltenden Angriffe erfolgreich erweist. Einer der Gründe, warum der Angriff so gefürchtet ist, weil dieses Kit ausnutzen inaktiv wurde für eine lange Zeit Ende September. Wenn es online kommt die Nutzlast wieder wurde mit der neuen Magniber Ransomware geändert.

Magniber Ransomware Set gegen Südkorea

Eines der wichtigsten Merkmale des Magnitude Exploit Kit ist die Tatsache, dass es speziell Anwendungen aus Südkorea zu infizieren gemacht. Die Analysten berichten, dass zur Zeit der E-Mail Nachricht ist der Nutzlastabgabemechanismus bevorzugte.

Der Exploit-Kit ist mit mehreren Template-Nachrichten angepasst, die für die Opfer in einer automatisierten Art und Weise gesendet werden. Wie immer Social-Engineering-Tricks kann die Infektion Verhältnis zu erhöhen verwendet werden. Je nach Konfiguration können kommen die E-Mails in verschiedenen Formen. Einige der beliebtesten Beispiele umfassen die folgenden:

- Dateianhänge - Die Magniber Ransomware in die Nachrichten als Dateianhang werden kann, entweder in einer archivierten Form oder als ausführbare Datei direkt eingefügt.

- Hyperlink Insertion - Die Verbrecher hinter der Malware können verschiedene Betrügereien nutzen, Erpressung Taktik und verschiedene Social-Engineering-Tricks, um zu versuchen und die Benutzer das Virus über einen Link in dem Körper Inhalte herunterladen zu machen.

- Archiv - In vielen Fällen sind solche Bedrohungen können in Archiven verpackt werden, die auch andere Software enthalten. Die Magniber Ransomware können in Paketen, die auf wichtige Dokumente umfassen vorgeben, Anwendungen, Dienstprogramme und etc.

- infizierte Installateure - E-Mail-Nachrichten können verwendet werden, um modifizierte Software-Installateure zu verteilen die den inclue Magniber Ransomware-Code in sich.

- Scripts in Dokumenten - Verschiedene Dokumente, die Benutzer von Interesse sein kann, (Rich-Text-Dokumente, Tabellen oder Präsentationen) können Malware-Skripte enthalten (Makros) die, wenn sie durch den Benutzer ausgeführt, um die Magniber Ransomware von einem Remote-Server herunterladen und auf den Opfer-Computern ausgeführt werden.

Eine weitere identifizierte Quelle von Infektionen gehören betrügerische Inserate auf Hacker-kontrollierten Websites gefunden. Sie sind häufig zu sehen wie legitime Produkte oder Dienstleistungen. Links zu ihnen über Werbenetzwerke platziert, Suchmaschinen und sogar gefälschte Konten in sozialen Netzwerken.

Eine weitere Option, um die Bedrohung zu liefern ist eine Umleitung über Browser-Hijacker. Sie sind gefährlich Browser-Erweiterungen, die die Einstellungen der infizierten Web-Anwendungen zu ändern suchen. Hacker neigt dazu, sie für die gängigen Browser zu machen: Mozilla Firefox, Safari, Internet Explorer, Oper, Microsoft Edge-und Google Chrome. Wenn die Infektion vollständig sind wichtige Einstellungen werden neu konfiguriert den Hacker-gesteuerten Seiten zeigen. In anderen Fällen wird die Magniber Ransomware als Teil der Hacker-Sequenz geliefert. Sie sind auch in der Lage, vertrauliche Daten aus den Anwendungen zu erhalten, einschließlich: Kekse, Browser-Cache, Vorlieben, Geschichte, Lesezeichen, Formulardaten, Passwörter und Kontoinformationen.

Die Experten entdeckten, dass die Kriminellen durch die CVE-2016-0189 Beratungs verfolgt eine Sicherheitsanfälligkeit auszunutzen versuchen, die auch von Kits wie Disdain und Sundown verwendet wird:

Die Microsoft JScript 5.8 und VBScript 5.7 und 5.8 Motoren, wie in Internet Explorer verwendet 9 durch 11 und andere Produkte, erlauben es entfernten Angreifern, beliebigen Code auszuführen oder einen Denial-of-Service verursachen (Speicherbeschädigung) über eine gestaltete Website, aka “Scripting Engine Speicherbeschädigung,” eine andere Schwachstelle als CVE-2016-0187.

Einer der Gründe, warum die Magniber Ransomware von vielen befürchten eine neue neue Bedrohung mit den großen Malware-Familien im Wettbewerb zu sein, ist seine komplexe Infektion Modul. Bei Erstlieferung beginnt der Virus-Engine automatisch den lokalen Computer zu scannen und wichtige Werte überprüfen, die mit den eingebauten Befehlen verglichen werden, die gefährlichen Komponenten zu liefern, nur für die Opfer von Südkorea.

Dies wird durch die Überprüfung der externen IP-Standort des Computers durchgeführt und es zu geolocation Datenbanken zu vergleichen, die regionalen vom Benutzer festgelegten Einstellungen, Suche nach bestimmten Zeichenfolgen und etc. Nach den Sicherheitsexperten sind die komplexe Ebene der Sicherheitskontrollen bemerkenswert für diese spezifische Belastung. Ein automatisierter Kill-Schalter wird in dem Motor platziert, wenn die Magniber Ransomware auf einem nicht-koreanischen System ausgeführt wird, die Malware sich automatisch gelöscht werden, nachdem die erste Überprüfung abgeschlossen ist.

Magniber Ransomware-Funktionen

Sobald die Magniber Ransomware können die infizierten Maschinen eine Reihe von Angriffssequenzen infiziert programmiert werden. Je nach Konfiguration kann es verschiedene Module verfügen, die auf den Maschinen aktiviert werden können. Beispiele hierfür sind die folgenden:

- Trojan-Modul - Die Verwendung eines solchen Moduls die Kriminellen ermöglicht auf den Opfer-Maschinen oder übernehmen Kontrolle zu einem bestimmten Zeitpunkt bespitzeln.

- Datendiebstahl - Vor der Verschlüsselungsphase kann der Hacker entscheiden, um sensible Dateien zu stehlen und dessen Inhalt verwenden, um verschiedene Verbrechen durchführt. Beispiele hierfür sind Identitätsdiebstahl, Finanzdokumente missbrauchen und andere.

- Zusätzliche Malware Lieferung - Die Magniber Ransomware kann auch verwendet werden, um zusätzliche Viren zu den infizierten Computern zu liefern.

Die ersten Infektionen beginnt mit der Virus-Dateien in einen temporären Ordner kopiert werden, die entsprechend der ursprünglichen Konfiguration geändert werden kann. Danach werden die Malware-Dateien mit zufälligen Namen und legen Sie für den automatischen Start beim Booten des Computers geändert.

Es gibt mehrere wichtige Merkmale des Infektionsprozesses, die dem Magniber Ransomware bemerkenswert sind. Einer von ihnen ist die Tatsache, dass die Malware kann andere Prozesse, um laichen, die unter seiner Kontrolle gestellt werden. Es kann mit den untergeordneten Prozessen interagieren und injizieren Daten in sie. Einer der Gründe, warum diese als gefährlich betrachtet werden, ist die Tatsache, dass solche Anwendungen verwendet werden können, um die andere zu verwirren oder versuchen, Informationen von den Opfern zu extrahieren. Ein Fall ist die Einführung von Web-Browser-Fenster. Die Benutzer könnten denken, dass sie den Befehl erteilt haben und es verwenden, wie sie es normalerweise tun würde,. Falls eine sensible Daten von ihnen eingegeben, es wird sofort von der Malware und an Betreiber aufgezeichnet.

Eine eingehende Analyse der kompromittierten Maschine durchgeführt wird, die sowohl die Hardware-Komponenten, Software-Konfiguration und Benutzereinstellungen. Netzwerkverfügbarkeit und verfügbaren Schnittstellen verwenden sondiert die “Klingeln” Befehl, sowie regionale Einstellungen (System Locale-Einstellungen, Tastaturlayout und Maschinenzeitzone).

Die Magniber identifiziert Ransomware-Stämme können auch Shell-Befehle auf ihre eigenen laufen. Wenn es mit einem Trojan-Modul kombiniert wird, gibt diese Option Hacker nahezu unbegrenzte Möglichkeiten, die Opfer Computer mit. Die untersuchten Proben wurden mehrere Stealth-Schutz und Anti-Debugging-Funktionen built-in. Sie verhindern, dass die Forscher aus der Analyse der Virusstämme unter bestimmten Bedingungen der Durchführung.

Magniber Ransomware-Infektion Consequences

Das Endziel der Magniber Ransomware ist es, die Nutzer zu erpressen durch typische Ransomware Taktik. Sensible Benutzerdateien werden mit einem starken Chiffre verschlüsselt. Wie andere ähnliche Stämme eine eingebaute Liste von Zieltyp Dateierweiterungen verwendet. Dies ist eine weit verbreitete Taktik, wie es die Kriminellen erlaubt es, die Opfer-Dateien nach den beabsichtigten Opfer anpassen. Die Sicherheits Forscher konnten die gebündelte Liste eines der aufgenommenen Stämme extrahieren. Es zielte auf die folgenden Erweiterungen:

docx xls xlsx ppt pptx pst ost msg em vsd vsdx csv rtf 123 wks wk1 pdf dwg

onetoc2 snt docb docm dot dotm dotx xlsm xlsb xlw XLT xlm xlc xltx xltm pptm

Topf pps PPSM ppsx ppam POTX POTM Computer HWP 602 SXI Weg sldx SLDM VDI VMX GPG

aes roh CGM nef psd ai svg djvu sh Klasse jar java rb asp php jsp Brot sch DCH

dip vb vbs js ps1 ASM pas cpp cs Schleusen- SLN LDF MDF IBD myi myd frm ODB DBF db

mdb mdb sq sqlitedb sqlite3 asc lay6 legen mm sxm otg odg UOP std sxd OTP

odp wb2 slk dif stc sxc OTS ods 3dm max 3ds uot stw sxw ott odt pem p12 csr

crt Schlüssel pfx der 1cd cd ARW jpe eq adp odm DBC frx db2 dbs pds pdt dt cf KBE

mx epf kdbx erf vrp grs geo st pff mft efd rib ma lwo lws m3d mb obj x3d c4d

fbx dgn 4db 4d 4mp abs adn a3d aft ahd alf ask awdb azz bdb bib bnd bok btr

cdb CKP clkw cma crd Vater daf db3 dbk DBT dbv dbx DCB dct dcx dd df1 dmo DNC

DP1 DQY dsk .dsn DTA Dtsx dx eco ECX EMD fcd Fic fid fi FM5 fo FP3 RP4 RP5

fp7 fpt FZB FZV gdb gwi HDB seine ib idc IHX itdb itw jtx KDB lgc maq mdn mdt

MRG Schlamm MWB S3M NDF NS2 ns3 ns4 NSF NV2 Neugeborenen oce oqy ora orx owc OWG OYX P96

p97 pan pdb pdm phm pnz pth PWA QPX qry QVD rctd RDB rpd rsd sbf sdb sdf spq

SQB stp Größe tcx tdt Tee TMD trm udb usr v12 VDB VPD wdb wmdb xdb XLD xlgc ZDB

ZOC Cdr CDR3 abw Akt Ziel apt Jahre ase aty awp AWT aww schlecht bbs bdp BDR Bohne

bna boc btd cnm crw cyi dca dgs diz dne docz dsv dvi dx eio eit emlx epp err

etf ETX EUC FAQ fb2 fb FCF fdf fdr fds fdt fdx fdxt fes fft FLR født gtp frt

FWDN fxc gDoc gio GPN gsd gThr gv hbk HHT hs Htc hz idx ii IPF JIS Joe JP1 jrtf

kes KLG KNT kon kwd LBT Lilie Bett LNT LP2 LRC lst ltr lesen ltx luf lwp lyt lyx Mann

map mbox me mel min mnt mwp nfo njx now nzb ocr odo of oft ort p7s pfs pjt prt

PWI PVM ext pwr PVJ pu rad qd ris vMb RFT RPT ersten rt RTD RTX laufen RZK RZN saf

Sam SCC SCM SCT SCW SDM SDoC SDW SGM die SLA SLS SMF SMS SSA Sty Unter SXG Verlust

TDF tex text THP TLB tm TMV tmx tpc TVJ U3D u3i Unx uoder upd UTF-8 utxt VCT VNT

vw wbk wcf WGZ wn wp WP4 WP5 WP6 wp7 wpa wpd wp wps wpt wpw

wri wsc WSD wsh WTX

xd xlf xps xwp xy3 xyp xyw YBK ym zabw ZW abm afx AGIF agp aic ALBM APD apm

APNG aps APX Art BM2 ASW Bucht BMX BRK Kinder brt BSS BTI c4 etwa CALs können CD5 CDCl

CDG cimg cin cit Colz cpc cpd CpG cps CPX CR2 ct DC2 dcr dds DGT DIB djv dm3

dmi vue dpx wire drz dt2 dtw dv ecw eip exr fa fax fpos fpx g3 gcdp gfb gfie

ggr gih gim spr scad gpd gro grob hdp hdr hpi i3d icn icon icpr iiq info ipx

itc2 Iwi J2C J2K JBIG JB2 coat JBMP JBR JFIF jia jng JP2 jpg2 JPS JPX JTF jw

KDC jxr KDI KDK KIC KPG LBM LJP mac mos MPF MNR mbm mef MPO meine mrxs ncr NCT

NLM nrw oc3 OC4 OC5 OCI OMF OPLC AF2 af3 asy CDMM MTEF CdMZ cdt CMX cnv csy

CV5 cvg cvi cvs cvx cwt cxf dcs ded dhs dpp DRW dxb dxf egc emf ep eps epsf

FH10 FH11 fh3 FH4 FH5 FH6 FH7 fh8 FIF Abb fmv FT10 FT11 FT7 FT8 ft9 ftn fxg

gem glox hpg hpg hp idea igt igx imd ink lmk mgcb mgmf mgmt mt9 mgmx mgtx

MMAT Lebensmittel OVP ovr Stück PFV plt vrm pObj PSID rd scv SK1 SK2 ssk stn SVF SVGZ

tlc tne UFR vbr VEC vm vsdm VSTM dc vstx WPG VSM xar ya orf OTA oti OZB

ozj ozt pa pano pap PC1 PC2 PC3 PBM PKD- PDD PE4 PEF PFI PGF pgm PE1 PE2 PE3

pic pict pix pjpg Uhr PMG pni PNM pntg Pop pp4 PP5 ppm prw psdx pse psp ptg

ptx pvr px pxr pz3 pza pzp pzs Z3d QMG ras rcu rgb rgf ric Riff Rix rle RLI

RRI rpf RSB RSR RW2 rs rw s2mv sci September sfc SFW skm SLD spa sob spe sph SPJ

SR2 spp SRW Portemonnaie jpg jpeg vmdk Bogen PAQ Tbk Wanne bz2 tar gz tgz zip rar 7z

Backup-iso vcd bmp png gif tif tiff m4u M3U Mitte wma flv 3g2 mkv 3gp mp4 mov

avi asf mpeg vob mpg wmv fla swf wav mp3

Magniber kommuniziert mit Hacker Kommando- und Kontrollserver die Infektionen melden. Zu Beginn des Verschlüsselungsprozesses meldet die Malware den Betrieb an den Server, die eine gültige Antwort auf die infizierten Computer zurück. Es enthält einen 16-stellige Zeichenfolge, die lange durch Verschlüsselungs-Engine verwendet wird, um die privaten Schlüssel zu generieren. In dem Fall, wenn die Netzwerkverbindung nicht verfügbar ist ein hartcodiert wird verwendet, um die Dateien zu verarbeiten. Ein Versuch, das fertige Prozess zu berichten, wird durchgeführt, nachdem alles abgeschlossen ist.

Die Experten festgestellt, dass die Proben auch die Verschlüsselung von bestimmten kritischen Ordnern nicht zulassen. Dies geschieht mit der Absicht durchgeführt, wie die Verschlüsselung der darin enthaltenen Dateien kann zu Schäden am Betriebssystem permament und dadurch unbrauchbar. Dadurch wird verhindert effektiv den Hacker in der Lage, um die Opfer zu erpressen. Die Liste enthält die folgenden Verzeichnisse:

:\Dokumente und Einstellungen All Users

:\Dokumente und Einstellungen default user

:\Dokumente und Einstellungen Localservice

:\Dokumente und Einstellungen Networkservice

\AppData Local

\AppData LocalLow

\AppData Roaming

\lokale Einstellungen

\public Musik sample music

\public Bilder Beispielbilder

\public Videos Beispielvideos

\tor browser

\$recycle.bin

\$Fenster. ~ bt

\$Fenster. ~ ws

\Stiefel

\Intel

\MSOCache

\Perflogs

\Programmdateien (x86)

\Programmdateien

\program

\Wiederherstellung

\recycelt

\Recycler

\System Volume Information

\windows.old

\windows10upgrade

\windows

\winnt

Magniber Ransomware Hinweis

Zufällige Erweiterungen wie .ihsdj oder .kgpvwnr sind mit den kompromittierten Dateien zugeordnet. Eine Erpresser-Note wird nach folgenden Vorlage gefertigt - READ_ME_FOR_DECRYPT_[Ich würde].txt. Sein Inhalt lesen Sie die folgenden:

Sie alle Ihre Dokumente, FOTOS, Datenbanken und andere wichtige Datei WIRD VERSCHLüSSELT!

================================================== ==================================

Ihre Dateien werden nicht beschädigt! Ihre Dateien werden nur geändert. Diese Änderung ist reversibel.

Das einzige 1 Weg, um Ihre Dateien zu entschlüsseln ist, den privaten Schlüssel und Entschlüsselungsprogramm zu empfangen.

Alle Versuche, die Dateien mit der Software von Drittanbietern zur Wiederherstellung für Ihre Dateien tödlich sein!

================================================== ===================================

Um den privaten Schlüssel und Entschlüsselungsprogramm zu erhalten folgen Sie den Anweisungen unten:

1. Herunterladen “Tor-Browser” von https://www.torproject.org/ und installieren.

2. Im “Tor-Browser” Öffnen Sie Ihre persönliche Seite hier:

https://oc77jrv0xm9o7fw55ea.ofotqrmsrdc6c3rz.onion/EP8666p5M93wDS513

Notiz! Diese Seite ist verfügbar über “Tor-Browser” nur.

================================================== ======================================

Sie können auch temporäre Adressen auf Ihrer persönlichen Seite nutzen, ohne “Tor-Browser”:

https://oc77jrv0xm9o7fw55ea.bankme.date/EP8666p5M93wDS513

https://oc77jrv0xm9o7fw55ea.jobsnot.services/EP8666p5M93wDS513

https://oc77jrv0xm9o7fw55ea.carefit.agency/EP8666p5M93wDS513

https://oc77jrv0xm9o7fw55ea.hotdisk.world/EP8666p5M93wDS513Notiz! Dies sind temporäre Adressen! Sie werden für eine begrenzte Zeit zur Verfügung stehen!

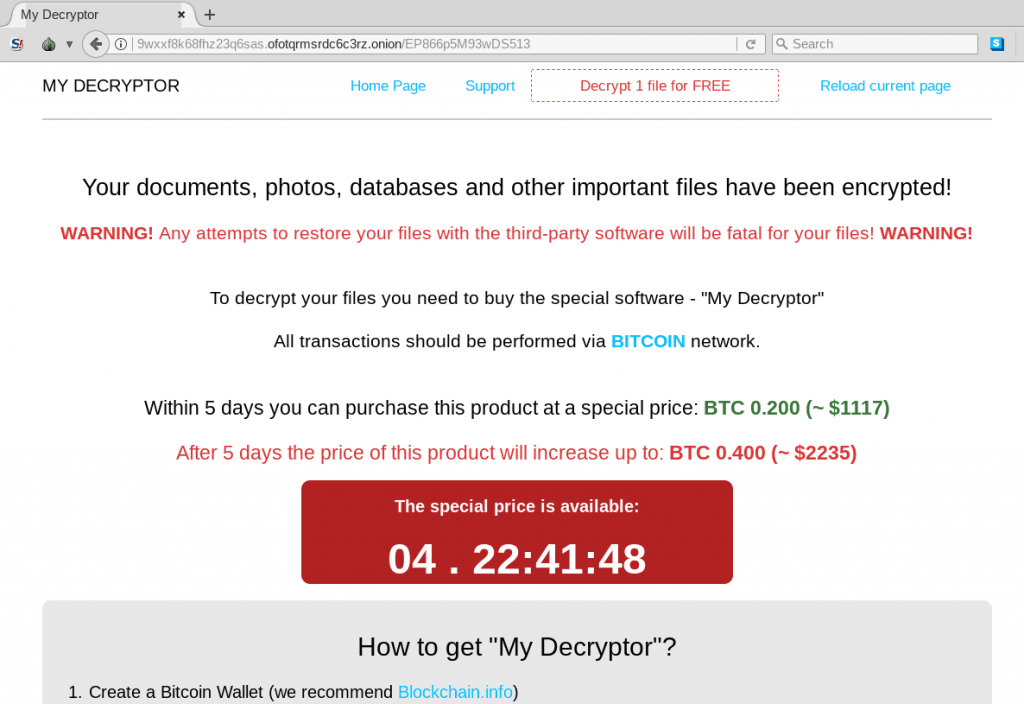

Wenn die Nutzer besuchen das Payment-Gateway TOR werden sie eine modern aussehende Seite, die eine ähnliche Textnachricht angezeigt. Es soll mit Hilfe der bekannten Social Engineering eine Ransomware Zahlung von den Opfern erpressen “Zeit Trick”. Die Benutzer werden gezeigt ein “billiger” Preis, wenn sie innerhalb einer bestimmten Frist (in diesem Fall innerhalb 5 Tage der Erstinfektion). Die Summe zitiert ist 0.2 Bitcoins die das Äquivalent $1112. Ist dies nicht der Ransomware-Engine wird die doppelte Menge getan wird 0.5 Bitcoins oder $2225 beziehungsweise.

Die Notiz selbst liest die folgende:

Ihre Dokumente, Fotos, Datenbanken und andere wichtige Dateien verschlüsselt wurden!

WARNUNG! Alle Versuche, die Dateien mit der Software von Drittanbietern zur Wiederherstellung für Ihre Dateien tödlich sein! WARNUNG!

So entschlüsseln Sie Ihre Dateien benötigen Sie die spezielle Software kaufen – “Mein Decryptor”

Alle Transaktionen sollten über Bitcoin-Netzwerk ausgeführt werden.

Innerhalb 5 Tage können Sie dieses Produkt zu einem Sonderpreis erwerben: BTC 0.200 (~ $ 1117)

Nach 5 Tage der Preis dieses Produkts erhöhen bis zu: BTC 0.400 (~ $ 2225)Der Sonderpreis ist verfügbar:

04. 22:41:48Wie kommt man “Mein Decryptor”?

1. Erstellen Sie eine Bitcoin Wallet (wir empfehlen Blockchain.info)

2. Kaufen notwendige Menge an Bitcoins

Hier sind unsere Empfehlungen:

Kaufen Bitcoins mit Bargeld oder Barkaution

LocalBitcoins (https://localbitcoins.com/)

BitQuick (https://www.bitquick.co/)

Wall of Münzen (https://wallofcoins.com/)

LibertyX (https://libertyx.com/)

Münze ATM Radar (https://coinatmradar.com/)

gebissen (https://bitit.io/)Kaufen Bitcons mit Bankkonto oder Banküberweisung

Coinbase (https://www.coinbase.com/)

BitPanda (https://www.bitpanda.com/)

GDAX (https://www.gdax.com/)

CEX.io (https://cex.io/)

Zwillinge (https://gemini.com/)

Bittylicious (https://bittylicious.com/)

Federkiel (https://www.korbit.co.kr/)Coinfloor (https://www.coinfloor.co.uk/)

Coinfinity (https://coinfinity.co/)

CoinCafe (https://coincafe.com/)

BTCDirect (https://btcdirect.eu/)

Paymium (https://www.paymium.com/)

geschlagen (https://bity.com/)

Safello (https://safello.com/)

Bitstamp (https://www.bitstamp.net/)

Krake (https://www.kraken.com/)

Coincorner (https://coincorner.com/)

Cubits (https://cubits.com/)

Bittinex (https://www.bitfinex.com/)

XAPO (https://xapo.com/)

HappyCoins (https://www.happycoins.com/)

Poloniex (https://poloniex.com/)Kaufen Bitcoin mit Kredit- / Debitkarte

CoinBase (https://www.coinbase.com/)

CoinMama (https://www.coinmama.com/)

BitPanda (https://www.bitpanda.com/)

CEX.io (https://cex.io/)

Coinhouse (https://www.coinhouse.io/)Kaufen Bitcoins mit PayPal

VirWoX (https://www.virwox.com/)

Konnte nicht Bitcoins in Ihrer Region? Versuchen Sie es hier Suche:

BittyBot (https://bittybot.co/eu/)

Wie kaufen Bitcoins (https://howtobuybitcoins.info/)

Kaufen Bitcoin Worldwide (https://www.buybitcoinworldwide.com/)

Bitcoin-net.com (https://bitcoin-net.com/)3. senden BTC 0.200 an die folgende Adresse Bitcoin:

1AwpzNSn4ZkWf4pSCtzZ16ungkEqea93tr

4. Steuert die Menge Transaktion bei der “Zahlungen Geschichte” Platte unten

5. Aktuelle Seite neu laden nach der Zahlung und erhalten einen Link zum Herunterladen der Software.

Wir empfehlen dringend, dass alle Benutzer eine qualitativ hochwertige Anti-Spyware-Lösung einsetzen. Es ist in der Lage aktive Infektionen aller Arten von Viren zu entfernen, Trojaner und Browser-Hijackern und löschen Sie sie über ein paar Mausklicks.

Spy Hunter Scanner nur die Bedrohung erkennen. Wenn Sie wollen, dass die Bedrohung automatisch entfernt wird, Müssen sie die vollversion des anti-malware tools kaufen.Erfahren Sie mehr über SpyHunter Anti-Malware-Tool / Wie SpyHunter Deinstallieren