Dieser Artikel wurde geschaffen, um am besten zu erklären, was das ist .ndpyhss Dateien Virus und wie es von Ihrem Computer zu entfernen, plus, wie auf Wiederherstellen .ndpyhss verschlüsselte Dateien.

Dieser Artikel wurde geschaffen, um am besten zu erklären, was das ist .ndpyhss Dateien Virus und wie es von Ihrem Computer zu entfernen, plus, wie auf Wiederherstellen .ndpyhss verschlüsselte Dateien.

Die .ndpyhss Dateien Virus ist die Art von Ransomware, die aus den Magniber Viren, mit Magniber Exploit-Kit zur Durchführung es Infektion. Das Virus zielt darauf ab, die Dateien auf den Computer zu verschlüsseln, die durch sie infiziert sind, Zurücklassung der .ndpyhss Dateiendungen und machen Sie die Dateien auf nicht mehr in der Lage zu öffnen. Das Endziel der Ransomware ist, die Opfer zu bekommen, ein Lösegeld zu zahlen, um, um die Gauner zu bekommen, um die Dateien wiederherstellen, durch diese Infektion verschlüsselt. Jedoch, dies ist nicht ratsam und wenn Ihr Computer wird von dieser Variante infiziert Magniber ransomwarist, wir empfehlen, dass Sie diesen Artikel lesen und erfahren, wie Sie diesen Virus von Ihrem PC entfernen und Wiederherstellen von Dateien, indem sie verschlüsselt.

Threat Zusammenfassung

| Name | Magniber Ransomware |

| Art | Ransomware, Cryptovirus |

| kurze Beschreibung | Zielt darauf ab, die Dateien auf Ihrem Computer zu verschlüsseln und Sie dann bitten, eine saftiges Lösegeld Gebühr zu zahlen, um die Dateien zu erhalten erholt und wieder zu arbeiten. |

| Symptome | Die Dateien werden verschlüsselt mit einer zusätzlichen Dateierweiterung – .ndpyhss und eine Erpresserbrief-Datei, genannt README.txt. |

| Verteilungsmethode | Spam-E-Mails, E-Mail-Anhänge, ausführbare Dateien |

| Detection Tool |

Überprüfen Sie, ob Ihr System von Malware betroffen ist

Herunterladen

Malware Removal Tool

|

Benutzererfahrung | Abonnieren Sie unseren Forum zu Besprechen Magniber Ransomware. |

| Data Recovery-Tool | Windows Data Recovery von Stellar Phoenix Beachten! Dieses Produkt scannt Ihr Laufwerk Sektoren verlorene Dateien wiederherzustellen, und es kann sich nicht erholen 100% der verschlüsselten Dateien, aber nur wenige von ihnen, je nach Situation und ob Sie das Laufwerk neu formatiert haben. |

.ndpyhss Ransomware – Verteilungsmethoden

Für die .ndpyhss Dateien Virus die maximale Menge an Opfer dort verteilt und infizieren werden, die Gauner hinter dem Virus kann in massiven Spam-Kampagnen teilnehmen, deren Zweck es ist, Opfer zu bekommen eine bösartige E-Mail-Anhang zu öffnen oder auf einer schädlichen Web-Link klicken. Die Idee hinter diesen E-Mail ist, dass sie oft von großen und seriösen Unternehmen von Leuten zu kommen, so tun, als von:

- DHL.

- FedEx.

- PayPal.

- eBay.

Die E-Mails enthalten oft überzeugende Aussagen in sie eingebettet wie Opfer aufzufordern, Anhänge E-Mail, die öffnen Hauptidee ist, die Infektion verursachen.

Neben via E-Mail, die Magniber Ransomware-Virus kann auch durch die sich als eine legitime Art von Datei zu verbreiten, die online ist upladoaded während als eine legitime Datei aufwirft. Das bedeutet im Wesentlichen, dass die Datei vorgeben kann zu sein:

- Setup eines Programms.

- Game-Patch oder Riss.

- Lizenz-Aktivator.

- Key-Generator.

.ndpyhss Ransomware - Gezielte Vulnerabilities

Die Magniber Ransomware und sein zugehöriger .ndpyhss Virusstamm werden verschiedene Angriffe verwenden, die Ziel-spezifische Schwachstellen gefunden worden,. Einer der klaren Merkmale dieser besonderen Bedrohung ist, dass während der 2017 Angriff Kampagnen die Bedrohung eines Mechanismus wurde mit genannt Filterungs Gate nick genannt Magnigate die verteilt Cerber Ransomware. Diese besondere Bedrohung ermöglicht die Betreiber definiert bestimmte Werte, die in den Zielen ausgewählt werden. Dies hat die Verbrecher erlaubt die Durchführung fein abgestimmte Angriffe, die mehrere Länder in Asien geplagt haben. Ihr Erfolg hat andere Ransomware Autoren provoziert, um selektiv die beabsichtigten Opfer in ähnlicher Weise herausfiltern.

Der Magniber Virus wurde unter Verwendung von zwei spezifischen Targeting Taten gemeinsames vulnerabiliites geliefert:

- CVE-2018-4878 - Eine Verwendung-after-free Schwachstelle wurde in Adobe Flash Player entdeckt vor 28.0.0.161. Diese Sicherheitsanfälligkeit tritt aufgrund eines baumelnden Zeigers in der Primetime SDK Media-Player Umgang mit Listener-Objekten im Zusammenhang. Ein erfolgreicher Angriff kann zur Ausführung willkürlichen Codes führen.

- CVE-2018-8174 - die eine Remotecodeausführung ermöglicht und in der Art und Weise, dass das VBScript-Engine Objekte im Speicher verarbeitet, aka “Windows-VBScript-Engine Remotecodeausführung ermöglichen.” Dies betrifft Windows 7, Windows Server 2012 R2, Windows-RT 8.1, Windows Server 2008, Windows Server 2012, Fenster 8.1, Windows Server 2016, Windows Server 2008 R2, Fenster 10, Fenster 10 Server.

.ndpyhss Magniber Ransomware - Infektion Aktivität

Sobald die .ndpyhss Dateien Variante Magniber Ransomware werden auf die Opfer Computer fallen gelassen, die Malware verwendet mehrere Module, die auf dem infizierten Rechner abgelegt werden:

Hauptinfektions Module – Dieses Modul verfügt über einen Trojaner-ähnliche Funktionen, die die Ransomware in Spyware machen könnten, um zu stehlen und Steuerung von Computern zu nehmen.

Datenklau Module - sie können verwendet werden, um sensible Daten zu stehlen, wie Passwörter, Finanzinformationen oder Dateien.

Zusätzlicher Malware Tropfer - dieses Modul kann die vorhandenen Virus-Dateien aktualisieren oder einen anderen Virus auf dem infizierten Computer herunterladen.

Die bösartigen Dateien werden in einen Ordner kopiert, die auch geändert werden kann, nachdem dies geschieht. Sobald dies geschehen ist, die Dateien der Malware in radnom Namen geändert und kann in te folgenden Windows-Verzeichnisse existieren:

- %Temp%

- %AppData%

- %Local%

- %LocalLow%

- %Wandernd%

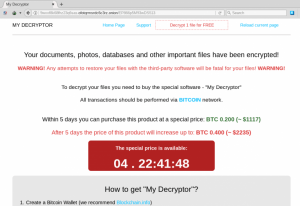

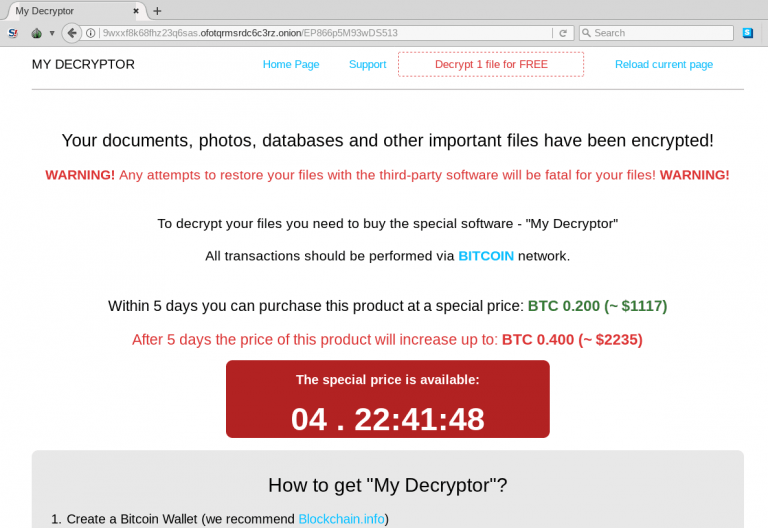

In addtion dazu, die Ransomware kann auch Prozesse als Administrator laichen verschiedene bösartige Aktivitäten auszuführen, wie Informationsaktivitäten zu sammeln, die, wenn das Virus überprüft auf einem reales System läuft oder ein virtuelles Laufwerk und wenn das der Fall ist, die Malware kann beginnen, sich selbst zu löschen und wird nie Verschlüsselung laufen. Aber wenn es läuft auf einem tatsächlichen Computer, kann es beginnen, es ist Notiz-Datei Lösegeld fallen, genannt README.txt, welche enthält Anweisungen, wie eine saftige Lösegeld Gebühr zahlen, um die Dateien wiederherzustellen, die von diesem Virus verschlüsselt wurden. Der Erpresserbrief führt in der Regel Opfer zur Zahlungsseite von Magniber Ransomware, die ein wenig wie folgt aussieht:

Neben Anweisungen, wie das Lösegeld zahlen, das Virus kann auch die freie Entschlüsselung 1 Datei an die Opfer, zu beweisen, dass diese blackmainling Werke.

.ndpyhss Dateien Virus – Verschlüsselungsprozess

Für diese Variante der Dateien auf der Opfer-Computer zu verschlüsseln, es verwendet eine vordefinierte Liste von Dateierweiterungen, die es für die Verschlüsselung Ziele. Wenn diese Arten von Dateien im Computer des Opfers entdeckt, die Ransomware Virus verschlüsselt sie:

→ docx xls xlsx ppt pptx pst ost msg em vsd vsdx csv rtf 123 wks wk1 pdf dwg

onetoc2 snt docb docm dot dotm dotx xlsm xlsb xlw XLT xlm xlc xltx xltm pptm

Topf pps PPSM ppsx ppam POTX POTM Computer HWP 602 SXI Weg sldx SLDM VDI VMX GPG

aes roh CGM nef psd ai svg djvu sh Klasse jar java rb asp php jsp Brot sch DCH

dip vb vbs js ps1 ASM pas cpp cs Schleusen- SLN LDF MDF IBD myi myd frm ODB DBF db

mdb mdb sq sqlitedb sqlite3 asc lay6 legen mm sxm otg odg UOP std sxd OTP

odp wb2 slk dif stc sxc OTS ods 3dm max 3ds uot stw sxw ott odt pem p12 csr

crt Schlüssel pfx der 1cd cd ARW jpe eq adp odm DBC frx db2 dbs pds pdt dt cf KBE

mx epf kdbx erf vrp grs geo st pff mft efd rib ma lwo lws m3d mb obj x3d c4d

fbx dgn 4db 4d 4mp abs adn a3d aft ahd alf ask awdb azz bdb bib bnd bok btr

cdb CKP clkw cma crd Vater daf db3 dbk DBT dbv dbx DCB dct dcx dd df1 dmo DNC

DP1 DQY dsk .dsn DTA Dtsx dx eco ECX EMD fcd Fic fid fi FM5 fo FP3 RP4 RP5

fp7 fpt FZB FZV gdb gwi HDB seine ib idc IHX itdb itw jtx KDB lgc maq mdn mdt

MRG Schlamm MWB S3M NDF NS2 ns3 ns4 NSF NV2 Neugeborenen oce oqy ora orx owc OWG OYX P96

p97 pan pdb pdm phm pnz pth PWA QPX qry QVD rctd RDB rpd rsd sbf sdb sdf spq

SQB stp Größe tcx tdt Tee TMD trm udb usr v12 VDB VPD wdb wmdb xdb XLD xlgc ZDB

ZOC Cdr CDR3 abw Akt Ziel apt Jahre ase aty awp AWT aww schlecht bbs bdp BDR Bohne

bna boc btd cnm crw cyi dca dgs diz dne docz dsv dvi dx eio eit emlx epp err

etf ETX EUC FAQ fb2 fb FCF fdf fdr fds fdt fdx fdxt fes fft FLR født gtp frt

FWDN fxc gDoc gio GPN gsd gThr gv hbk HHT hs Htc hz idx ii IPF JIS Joe JP1 jrtf

kes KLG KNT kon kwd LBT Lilie Bett LNT LP2 LRC lst ltr lesen ltx luf lwp lyt lyx Mann

map mbox me mel min mnt mwp nfo njx now nzb ocr odo of oft ort p7s pfs pjt prt

PWI PVM ext pwr PVJ pu rad qd ris vMb RFT RPT ersten rt RTD RTX laufen RZK RZN saf

Sam SCC SCM SCT SCW SDM SDoC SDW SGM die SLA SLS SMF SMS SSA Sty Unter SXG Verlust

TDF tex text THP TLB tm TMV tmx tpc TVJ U3D u3i Unx uoder upd UTF-8 utxt VCT VNT

vw wbk wcf WGZ wn wp WP4 WP5 WP6 wp7 wpa wpd wp wps wpt wpw

wri wsc WSD wsh WTX

xd xlf xps xwp xy3 xyp xyw YBK ym zabw ZW abm afx AGIF agp aic ALBM APD apm

APNG aps APX Art BM2 ASW Bucht BMX BRK Kinder brt BSS BTI c4 etwa CALs können CD5 CDCl

CDG cimg cin cit Colz cpc cpd CpG cps CPX CR2 ct DC2 dcr dds DGT DIB djv dm3

dmi vue dpx wire drz dt2 dtw dv ecw eip exr fa fax fpos fpx g3 gcdp gfb gfie

ggr gih gim spr scad gpd gro grob hdp hdr hpi i3d icn icon icpr iiq info ipx

itc2 Iwi J2C J2K JBIG JB2 coat JBMP JBR JFIF jia jng JP2 jpg2 JPS JPX JTF jw

KDC jxr KDI KDK KIC KPG LBM LJP mac mos MPF MNR mbm mef MPO meine mrxs ncr NCT

NLM nrw oc3 OC4 OC5 OCI OMF OPLC AF2 af3 asy CDMM MTEF CdMZ cdt CMX cnv csy

CV5 cvg cvi cvs cvx cwt cxf dcs ded dhs dpp DRW dxb dxf egc emf ep eps epsf

FH10 FH11 fh3 FH4 FH5 FH6 FH7 fh8 FIF Abb fmv FT10 FT11 FT7 FT8 ft9 ftn fxg

gem glox hpg hpg hp idea igt igx imd ink lmk mgcb mgmf mgmt mt9 mgmx mgtx

MMAT Lebensmittel OVP ovr Stück PFV plt vrm pObj PSID rd scv SK1 SK2 ssk stn SVF SVGZ

tlc tne UFR vbr VEC vm vsdm VSTM dc vstx WPG VSM xar ya orf OTA oti OZB

ozj ozt pa pano pap PC1 PC2 PC3 PBM PKD- PDD PE4 PEF PFI PGF pgm PE1 PE2 PE3

pic pict pix pjpg Uhr PMG pni PNM pntg Pop pp4 PP5 ppm prw psdx pse psp ptg

ptx pvr px pxr pz3 pza pzp pzs Z3d QMG ras rcu rgb rgf ric Riff Rix rle RLI

RRI rpf RSB RSR RW2 rs rw s2mv sci September sfc SFW skm SLD spa sob spe sph SPJ

SR2 spp SRW Portemonnaie jpg jpeg vmdk Bogen PAQ Tbk Wanne bz2 tar gz tgz zip rar 7z

Backup-iso vcd bmp png gif tif tiff m4u M3U Mitte wma flv 3g2 mkv 3gp mp4 mov

avi asf mpeg vob mpg wmv fla swf wav mp3

Aber diese Variante von Magniber Ransomware ist auch ein cleverer ein, die überspringt Dateien in mehreren wichtigen Windows-Ordner, um die Verschlüsselung der infizierten Maschine intakt und funktionsfähig zu verlassen. Die Ordner in es so genannte „weiße Liste“ erscheinen wie folgt:

→ :\Dokumente und Einstellungen All Users

:\Dokumente und Einstellungen default user

:\Dokumente und Einstellungen Localservice

:\Dokumente und Einstellungen Networkservice

\AppData Local

\AppData LocalLow

\AppData Roaming

\lokale Einstellungen

\public Musik sample music

\public Bilder Beispielbilder

\public Videos Beispielvideos

\tor browser

\$recycle.bin

\$Fenster. ~ bt

\$Fenster. ~ ws

\Stiefel

\Intel

\MSOCache

\Perflogs

\Programmdateien (x86)

\Programmdateien

\program

\Wiederherstellung

\recycelt

\Recycler

\System Volume Information

\windows.old

\windows10upgrade

\windows

\winnt

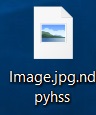

Nachdem der Verschlüsselungsprozess abgeschlossen, der Magniber Ransomware-Virus tritt häufig eine zufällige Dateierweiterung, eine Variante davon durch Forscher Michael Gillespie erkannt wurde die verwenden .ndpyhss Dateierweiterung. Die Dateien werden wie folgt aus, nachdem sie von Magniber Ransomware verschlüsselt wurden:

Entfernen Magiber Ransomware und Wiederherstellung von verschlüsselten Dateien

Um diese Version zu entfernen Magniber Ransomware, wir empfehlen, dass Sie die Anweisungen zum Entfernen unter diesem Artikel folgen. Sie haben in manuellen und automatischen Entfernungsmethoden aufgeteilt. Wenn die manuelle Entfernung nicht etwas ist, fühlt man sich sicher dabei, reccomendations sind, um automatisch diese Ransomware entfernen, mit Hilfe einer fortschrittlichen Anti-Malware-Software. Es ist Hauptzweck automatisch zu helfen, diese Bedrohung durch Scannen für sie zu entfernen und dann auch alle zugehörigen Objekte sowie die Gewährleistung zukünftigen Schutz in Echtzeit zu löschen.

Wenn Sie Dateien wiederherstellen, die von dieser Ransomware Infektion verschlüsselt wurden, Sie können versuchen, die neu veröffentlichten mit decryptor für Magniber ranosmware. Außerdem, wenn diese Entschlüsseler nicht klappt für Sie, Sie können mit Hilfe der alternativen Methoden zur Wiederherstellung von Dateien in Schritt versuchen, "2. Wiederherstellen von Dateien, verschlüsselt durch Magniber Ransomware“. Sie dürfen nicht sein 100% Garantie der Lage sein, alle Ihre verschlüsselten Dateien wiederherstellen, aber können Sie einige oder mehrere von ihnen erholen.

- Schritt 1

- Schritt 2

- Schritt 3

- Schritt 4

- Schritt 5

Schritt 1: Scan für Magniber Ransomware mit SpyHunter Anti-Malware-Tool

Automatische Entfernung von Ransomware - Videoanleitung

Schritt 2: Uninstall Magniber Ransomware and related malware from Windows

Hier ist ein Verfahren, in wenigen einfachen Schritten der in der Lage sein sollte, die meisten Programme deinstallieren. Egal ob Sie mit Windows arbeiten 10, 8, 7, Vista oder XP, diese Schritte werden den Job zu erledigen. Ziehen Sie das Programm oder den entsprechenden Ordner in den Papierkorb kann eine sehr schlechte Entscheidung. Wenn Sie das tun, Bits und Stücke des Programms zurückbleiben, und das kann zu instabilen Arbeit von Ihrem PC führen, Fehler mit den Dateitypzuordnungen und anderen unangenehmen Tätigkeiten. Der richtige Weg, um ein Programm von Ihrem Computer zu erhalten, ist es zu deinstallieren. Um das zu tun:

Befolgen Sie die obigen Anweisungen und Sie werden die meisten unerwünschten und bösartigen Programme erfolgreich löschen.

Befolgen Sie die obigen Anweisungen und Sie werden die meisten unerwünschten und bösartigen Programme erfolgreich löschen.

Schritt 3: Reinigen Sie alle Register, von Magniber Ransomware auf Ihrem Computer erstellt.

Die in der Regel gezielt Register von Windows-Rechnern sind die folgenden:

- HKEY_LOCAL_MACHINE Software Microsoft Windows Currentversion Run

- HKEY_CURRENT_USER Software Microsoft Windows Currentversion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows Currentversion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows Currentversion RunOnce

Sie können auf sie zugreifen, indem Sie den Windows-Registrierungs-Editor und löschen Sie alle Werte öffnen, erstellt dort von Magniber Ransomware. Dies kann passieren, darunter indem Sie die Schritte:

Spitze: Um einen Virus erstellten Wert zu finden, Sie können sich auf der rechten Maustaste und klicken Sie auf "Ändern" um zu sehen, welche Datei es wird ausgeführt. Ist dies der Virus Speicherort, Entfernen Sie den Wert.

Spitze: Um einen Virus erstellten Wert zu finden, Sie können sich auf der rechten Maustaste und klicken Sie auf "Ändern" um zu sehen, welche Datei es wird ausgeführt. Ist dies der Virus Speicherort, Entfernen Sie den Wert.

Bevor es losgeht "Schritt 4", Bitte booten wieder in den Normalmodus, falls Sie sich gerade im abgesicherten Modus.

Dies ermöglicht es Ihnen, zu installieren und zu Verwendung SpyHunter 5 erfolgreich.

Schritt 4: Starten Sie Ihren PC im abgesicherten Modus zu isolieren und entfernen Magniber Ransomware

Schritt 5: Versuchen Sie Dateien verschlüsselt durch Magniber Ransomware Wiederherstellen.

Verfahren 1: Verwenden Sie STOP Decrypter von Emsisoft.

Nicht alle Varianten dieser Ransomware können kostenlos entschlüsselt werden, aber wir haben die Entschlüsselungsvorrichtung, die von Forschern hinzugefügt, die häufig mit den Varianten aktualisiert wird, die schließlich entschlüsselt worden. Sie können Ihre Dateien mit den nachstehenden Anweisungen versuchen und entschlüsseln, aber wenn sie nicht funktionieren, leider Ihre Variante der Ransomware Virus dann nicht entschlüsselbar.

Folgen Sie den Anweisungen unten, um den Decrypter Emsisoft zu verwenden und entschlüsseln Sie Ihre Dateien kostenlos. Sie können Download der Emsisoft Entschlüsselungs-Tool verknüpft hier und dann folgen die nachstehenden Schritte zur Verfügung gestellt:

1 Rechtsklick auf dem Decrypter und klicken Sie auf Als Administrator ausführen Wie nachfolgend dargestellt:

2. Vereinbaren Sie mit den Lizenzbedingungen:

3. Klicke auf "Ordner hinzufügen" und fügen Sie dann die Ordner, in denen Sie Dateien entschlüsselt wollen wie unten gezeigt:

4. Klicke auf "Entschlüsselt" und warten auf Ihre Dateien decodiert werden.

Notiz: Kredit für den decryptor geht Forscher Emsisoft, die den Durchbruch mit diesem Virus gemacht haben.

Verfahren 2: Verwenden Sie eine Datenwiederherstellungssoftware

Ransomware-Infektionen und Magniber Ransomware zielen Sie Ihre Dateien mit einem Verschlüsselungsalgorithmus zu verschlüsseln, die sehr schwer zu entschlüsseln. Dies ist, warum wir ein Datenrückgewinnungsverfahren vorgeschlagen haben, die Sie um direkte Entschlüsselung gehen können helfen und versuchen, Ihre Dateien wiederherstellen. Beachten Sie, dass diese Methode nicht sein kann 100% wirksam, aber Sie können auch ein wenig oder viel in verschiedenen Situationen helfen.

Klicken Sie einfach auf den Link und oben auf die Menüs der Website, wählen Datenwiederherstellung - Datenwiederherstellungs-Assistent für Windows oder Mac (abhängig von Ihrem Betriebssystem), Laden Sie das Tool herunter und führen Sie es aus.

Magniber Ransomware-FAQ

What is Magniber Ransomware Ransomware?

Magniber Ransomware ist eine Ransomware Infektion - Die schädliche Software, die still in Ihren Computer eindringt und entweder den Zugriff auf den Computer selbst blockiert oder Ihre Dateien verschlüsselt.

Viele Ransomware-Viren verwenden ausgefeilte Verschlüsselungsalgorithmen, um Ihre Dateien unzugänglich zu machen. Das Ziel von Ransomware-Infektionen besteht darin, eine Lösegeldzahlung zu verlangen, um wieder auf Ihre Dateien zugreifen zu können.

What Does Magniber Ransomware Ransomware Do?

Ransomware im Allgemeinen ist ein schädliche Software das ist entworfen um den Zugriff auf Ihren Computer oder Ihre Dateien zu blockieren bis ein Lösegeld gezahlt wird.

Ransomware-Viren können das auch Ihr System beschädigen, Daten beschädigen und Dateien löschen, was zum dauerhaften Verlust wichtiger Dateien führt.

How Does Magniber Ransomware Infect?

Über verschiedene Möglichkeiten. Magniber Ransomware Ransomware infiziert Computer durch Senden über Phishing-E-Mails, mit Virusanhaftung. Dieser Anhang wird normalerweise als wichtiges Dokument maskiert, wie eine Rechnung, Bankdokument oder sogar ein Flugticket und es sieht für Benutzer sehr überzeugend aus.

Another way you may become a victim of Magniber Ransomware is if you Laden Sie ein gefälschtes Installationsprogramm herunter, Crack oder Patch von einer Website mit geringer Reputation oder wenn Sie auf einen Virenlink klicken. Viele Benutzer berichten von einer Ransomware-Infektion durch Herunterladen von Torrents.

How to Open .Magniber Ransomware files?

Sie can't ohne Entschlüsseler. An dieser Stelle, die .Magniber Ransomware Dateien sind verschlüsselt. Sie können sie erst öffnen, wenn sie mit einem bestimmten Entschlüsselungsschlüssel für den jeweiligen Algorithmus entschlüsselt wurden.

Was tun, wenn ein Entschlüsseler nicht funktioniert??

Keine Panik, und Sichern Sie die Dateien. Wenn ein Entschlüsseler Ihre nicht entschlüsselt hat .Magniber Ransomware Dateien erfolgreich, dann verzweifle nicht, weil dieser Virus noch neu ist.

Kann ich wiederherstellen ".Magniber Ransomware" Dateien?

Ja, Manchmal können Dateien wiederhergestellt werden. Wir haben mehrere vorgeschlagen Methoden zur Wiederherstellung von Dateien Das könnte funktionieren, wenn Sie wiederherstellen möchten .Magniber Ransomware Dateien.

Diese Methoden sind in keiner Weise 100% garantiert, dass Sie Ihre Dateien zurückerhalten können. Aber wenn Sie ein Backup haben, Ihre Erfolgschancen sind viel größer.

How To Get Rid of Magniber Ransomware Virus?

Der sicherste und effizienteste Weg zur Entfernung dieser Ransomware-Infektion ist die Verwendung von a professionelles Anti-Malware-Programm.

Es wird nach Magniber Ransomware Ransomware suchen und diese finden und dann entfernen, ohne Ihre wichtigen .Magniber Ransomware-Dateien zusätzlich zu beschädigen.

Kann ich Ransomware den Behörden melden??

Falls Ihr Computer mit einer Ransomware-Infektion infiziert wurde, Sie können es den örtlichen Polizeibehörden melden. Es kann Behörden weltweit dabei helfen, die Täter hinter dem Virus zu verfolgen und zu ermitteln, der Ihren Computer infiziert hat.

Unten, Wir haben eine Liste mit Regierungswebsites erstellt, Hier können Sie einen Bericht einreichen, falls Sie Opfer eines Cyberkriminalität:

Cyber-Sicherheitsbehörden, Verantwortlich für die Bearbeitung von Ransomware-Angriffsberichten in verschiedenen Regionen auf der ganzen Welt:

Deutschland - Offizielles Portal der deutschen Polizei

Vereinigte Staaten - IC3 Internet Crime Complaint Center

Großbritannien - Action Fraud Police

Frankreich - Innenministerium

Italien - Staatliche Polizei

Spanien - Nationale Polizei

Niederlande - Strafverfolgung

Polen - Polizei

Portugal - Justizpolizei

Griechenland - Cyber Crime Unit (Griechische Polizei)

Indien - Polizei von Mumbai - CyberCrime-Untersuchungszelle

Australien - Australisches High Tech Crime Center

Berichte können in unterschiedlichen Zeiträumen beantwortet werden, abhängig von Ihren lokalen Behörden.

Können Sie verhindern, dass Ransomware Ihre Dateien verschlüsselt??

Ja, Sie können Ransomware verhindern. Der beste Weg, dies zu tun, besteht darin, sicherzustellen, dass Ihr Computersystem mit den neuesten Sicherheitspatches aktualisiert wird, Verwenden Sie ein seriöses Anti-Malware-Programm und Firewall, Sichern Sie Ihre wichtigen Dateien regelmäßig, und vermeiden Sie das Anklicken bösartige Links oder unbekannte Dateien herunterladen.

Can Magniber Ransomware Ransomware Steal Your Data?

Ja, in den meisten Fällen Ransomware wird Ihre Informationen stehlen. It is a form of malware that steals data from a user's computer, verschlüsselt es, und fordert dann ein Lösegeld, um es zu entschlüsseln.

Vielfach, die Malware-Autoren oder Angreifer drohen damit, die Daten zu löschen bzw veröffentlichen Sie es online es sei denn, das Lösegeld wird bezahlt.

Kann Ransomware WLAN infizieren?

Ja, Ransomware kann WLAN-Netzwerke infizieren, da böswillige Akteure damit die Kontrolle über das Netzwerk erlangen können, vertrauliche Daten stehlen, und Benutzer sperren. Wenn ein Ransomware-Angriff erfolgreich ist, Dies könnte zu einem Dienst- und/oder Datenverlust führen, und in einigen Fällen, finanzielle Verluste.

Soll ich Ransomware bezahlen?

Nicht, Sie sollten Ransomware-Erpresser nicht bezahlen. Ihre Zahlung ermutigt nur Kriminelle und garantiert nicht, dass die Dateien oder Daten wiederhergestellt werden. Der bessere Ansatz besteht darin, ein sicheres Backup wichtiger Daten zu haben und von vornherein auf die Sicherheit zu achten.

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, Die Hacker haben möglicherweise immer noch Zugriff auf Ihren Computer, Daten, oder Dateien und kann weiterhin damit drohen, sie offenzulegen oder zu löschen, oder sie sogar zur Begehung von Cyberkriminalität nutzen. In einigen Fällen, sie können sogar weiterhin zusätzliche Lösegeldzahlungen verlangen.

Kann ein Ransomware-Angriff erkannt werden??

Ja, Ransomware erkannt werden kann. Anti-Malware-Software und andere fortschrittliche Sicherheitstools kann Ransomware erkennen und den Benutzer warnen wenn es auf einer Maschine vorhanden ist.

Es ist wichtig, über die neuesten Sicherheitsmaßnahmen auf dem Laufenden zu bleiben und die Sicherheitssoftware auf dem neuesten Stand zu halten, um sicherzustellen, dass Ransomware erkannt und verhindert werden kann.

Werden Ransomware-Kriminelle erwischt??

Ja, Ransomware-Kriminelle werden erwischt. Strafverfolgungsbehörden, wie das FBI, Interpol und andere waren erfolgreich dabei, Ransomware-Kriminelle in den USA und anderen Ländern aufzuspüren und strafrechtlich zu verfolgen. Da Ransomware-Bedrohungen weiter zunehmen, ebenso die Durchsetzungstätigkeit.

Über die Magniber Ransomware-Forschung

Die Inhalte, die wir auf SensorsTechForum.com veröffentlichen, Diese Anleitung zum Entfernen von Magniber Ransomware ist enthalten, ist das Ergebnis umfangreicher Recherchen, harte Arbeit und die Hingabe unseres Teams, um Ihnen zu helfen, die spezifische Malware zu entfernen und Ihre verschlüsselten Dateien wiederherzustellen.

Wie haben wir die Recherche zu dieser Ransomware durchgeführt??

Unsere Forschung basiert auf einer unabhängigen Untersuchung. Wir stehen in Kontakt mit unabhängigen Sicherheitsforschern, und als solche, Wir erhalten täglich Updates zu den neuesten Malware- und Ransomware-Definitionen.

Weiter, Die Forschung hinter der Magniber Ransomware-Ransomware-Bedrohung wird unterstützt Virustotal und die NoMoreRansom Projekt.

Um die Ransomware-Bedrohung besser zu verstehen, Bitte lesen Sie die folgenden Artikel, die sachkundige Details bieten.

Als Website, die sich seitdem der Bereitstellung kostenloser Anweisungen zum Entfernen von Ransomware und Malware widmet 2014, Die Empfehlung von SensorsTechForum lautet: Achten Sie nur auf vertrauenswürdige Quellen.

Wie man vertrauenswürdige Quellen erkennt:

- Immer überprüfen "Über uns" Website.

- Profil des Inhaltserstellers.

- Stellen Sie sicher, dass sich echte Personen hinter der Website befinden und keine falschen Namen und Profile.

- Überprüfen Sie Facebook, Persönliche Profile von LinkedIn und Twitter.