Dieser Artikel beschreibt die Probleme, die im Falle einer Infektion auftreten mit g.results.supply und Entführer bieten eine komplette Anleitung, wie man schädliche Dateien aus dem System zu entfernen und wie betroffenen Browser wiederherstellen.

Wenn Sie sehen, die Domain g.results.supply während Ihrer regelmäßigen Browser-Sitzungen zu laden, dies ist eine Warnung, dass Ihr Computer von einem potentiell unerwünschten Programm betroffen. Sobald dieses Programm findet einen Weg, seine Konfigurationsdateien auf Ihrem System läuft sie Einstellungen des installierten Web-Browser zugreifen, um könnten sie zu verändern und Ziel Browser Hijack. So, nachdem die Änderungen der Domäne dieses Entführer auftreten können als Browser-Startseite angezeigt werden eingestellt werden, neue Registerkarte und Standard-Suchmaschine. Lesen Sie weiter und erfahren Sie, wie Sie dieses Problem beheben.

Threat Zusammenfassung

| Name | g.results.supply |

| Art | Browser Hijacker, Umleiten, PUP |

| kurze Beschreibung | Domain, die fragwürdige Suche enigne hostet. Seine Konfigurationsdateien kapern Haupt Browser-Einstellungen ohne Ihre Erlaubnis und starten Sie die Hauptseite dieser Suchmaschine sehen jedes Mal, wenn einen betroffenen Browser öffnen. |

| Symptome | Betroffene Web-Browser haben ihre Einstellungen durch die Entführer geändert. ihr Homepages, neue Registerkarten und Standardsuche enigne in bevorzugten Web-Browser gesetzt, um die Hauptseite des Safesearchprotect.com Entführer Dislay. Browser Verlangsamungen auftreten aufgrund einer erhöhten Anzahl von Online-Anzeigen. |

| Verteilungsmethode | Freeware-Installationen, gebündelte Pakete |

| Detection Tool |

Überprüfen Sie, ob Ihr System von Malware betroffen ist

Herunterladen

Malware Removal Tool

|

| Benutzererfahrung | Abonnieren Sie unseren Forum zu Besprechen g.results.supply. |

g.results.supply Redirect - Vertrieb

Die g.results.supply Umleitung ist die beliebteste Techniken verteilt mit, um die Anzahl der infizierten Rechner zu maximieren. Eines der wichtigsten davon ist die koordinierte Verteilung von E-Mail-Nachrichten die enthalten verschiedene Phishing-Taktiken. Sie sind so konzipiert namhafte Unternehmen oder Internet-Dienste zu verkörpern und manipulieren, die Benutzer in sie zu öffnen. Der Code, der eine manipulierte Browser-Erweiterung oder verknüpfen Sie die Website installieren können, können direkt im Körper der Nachrichten platziert werden. Eine alternative Möglichkeit ist infizierte Nutzlasten sie zu befestigen.

Sie können auch auf spezifische verbreiten Hacker-Seiten gemacht das kann verkörpern namhafte Unternehmen oder Internet-Portale. Zwei der beliebtesten Arten sind die folgenden:

- infizierte Dokumente - Die Skripte, die an den Browser-Hijacker führen kann, kann in Dokumente aller gängigen Typen eingebettet werden: Präsentationen, Datenbanken, Tabellen und Rich-Text-Dokumente. Nach dem Öffnen wird eine Benachrichtigung Aufforderung erscheint die Benutzer bitten, den Einbau-Skripte zu ermöglichen. Dies wird auf die Virusinfektion führen.

- Setup-Dateien - Die Hacker-Betreiber können Sie das Skript in Anwendung Installateure von populären Software einbetten. Beispiele hierfür sind Produktivitäts-Tools oder System-Utilities.

Die Dateien können zusätzlich verteilt auf sein File-Sharing-Netzwerke wie BitTorrent. Sie sind weit verbreitet zu verbreiten sowohl legitime Daten und illegale Inhalte, die machen es zu einem sehr effektiven Medium verwendet.

Um eine höhere Anzahl infizierter Hosts zu erreichen die Kriminellen hinter der Bedrohung kann es verbreiten über Browser-Hijacker. Sie sind bösartige Web-Browser-Erweiterung, die für die gängigsten Anwendungen in der Regel gemacht werden. Ihre Beschreibungen enthalten Versprechungen das Hinzufügen neuer Funktionen oder die Verbesserung der bereits vorhandenen Features. Jedes Mal, wenn sie den integrierten Code installiert sind, werden die Standardeinstellungen ändern: Startseite, Suchmaschine und neue Registerkarten Seite, um die Opfer zu einem Hacker-kontrollierte Seite zu umleiten. Nach dieser Aktion wird der Entführer Code geliefert werden.

g.results.supply Redirect - Auswirkungen

Eine der ersten Aktionen der Entführer verwendet wird, ist die Standardeinstellung des betroffenen Browser zu ändern. Dieses Verhalten ist notwendig, um die Opfer zu einer bestimmten Hacker gesteuerte Site zu umleiten. Gemeinhin werden die folgenden Werte geändert: die Homepage, Suchmaschine und neue Registerkarten Seite.

Wenn die Opfer Benutzer die entsprechende g.results.supply Redirect-Seite zugreifen können sie eine Reihe von gefährlichen Elementen konfrontiert. Jede einzelne Infektion kann anders sein als das Skript in die Hauptmaschine gebaut können die Adressen für den Fall Punkte mehrere Ende randomisieren konfiguriert sind.

Eine typische Infektion ist die mit Tracking-Cookies - werden sie auf den infizierten Browser eingesetzt werden und wird sich aktiv überwachen und alle Benutzer-Interaktionen und Site-Aktivität sammeln. In einigen Fällen kann dies weiter durch die Kombination mit einem separaten verbessert werden Datensammelmodul. Gemeinsam werden sie in der Lage sein, Daten zu ernten, die in zwei Hauptkategorien unterteilt werden können:

- Private User Daten - Diese Art von Informationen kann direkt die Identität der Opfer Benutzer verfügbar machen, indem Du nach Zeichenketten wie Name, Anschrift, Lage, Interessen und alle gespeicherten Kontodaten.

- Anonymous Metrics und Hardware-Informationen - Der Motor kann auch einen Bericht der installierten Hardware-Komponenten und anderen Metriken wie bestimmte Betriebssystemwerte und Benutzereinstellungen kapert.

Die gesammelten Informationen können dann von einer anderen Komponente verwendet werden verwendet, um die Sicherheitsmaßnahmen zu umgehen. Dies kann scannen, um die infizierten Computer auf Anzeichen von Anti-Virus-Engines, Sandbox-Umgebungen und Hosts für virtuelle Maschinen.

An diesem Punkt wird das Virus in der Lage sein, über Administratorrechte auf dem angegriffene System zu erhalten. Dies ermöglicht ihnen, jeden einzelnen Aspekt des Infektionsprozesses zu steuern. Normalerweise sind die häufigsten Maßnahmen sind im Zusammenhang mit Änderungen der Windows-Registrierung. Dies wird getan, um stark die Art und Weise zu verändern, der Computer normal funktioniert. Dies kann zu einem zusammenhängen persistent Installation der Umleitung. Dies bedeutet, dass die manuelle Entfernung Anweisungen nicht mit deren Löschung helfen können als spezielle Zeichenfolgen mit sich bringen wird erstellt. Wenn alle Einträge in dem Betriebssystem oder Anwendungen von Drittanbietern bezogen geändert werden kann dies zu ernsthaften Leistungsproblemen oder Problemen führen, wenn bestimmte Funktionen.

Bedrohungen wie der g.results.supply umleiten in erster Linie beschäftigt sich mit Surfen im Web-Seiten, so kann er die Anzeige verschiedenen Institut gesponserte Inhalte. Für jeden klicken die Betreiber ein kleines Einkommen und der Platzierung kann verschiedene Formen umfassen erhalten: Banner, Pop-ups, umleiten Links-Code oder in-line.

Ein verwandtes Gefahr wäre die Durchführung eines Kryptowährung Bergmann die Verwendung von mehreren Zeilen JavaScript-Code getan werden kann. Sie werden die Vorteile der zur Verfügung stehenden Ressourcen sind komplizierte mathematische Aufgaben auszuführen. Jedes Mal, wenn einer von ihnen vollständig sind Mittel in Form von Kryptowährung Vermögenswerte werden automatisch in ihre Geldbörsen zu verdrahten.

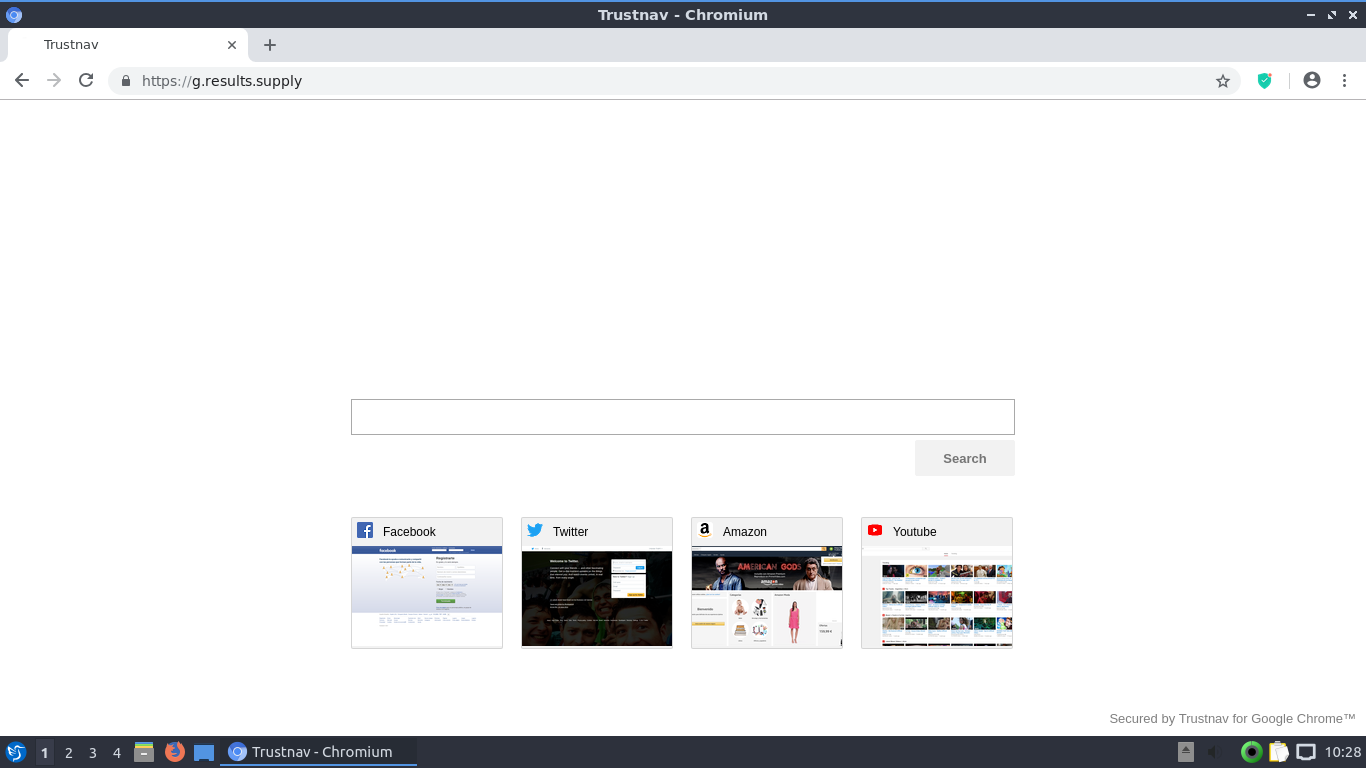

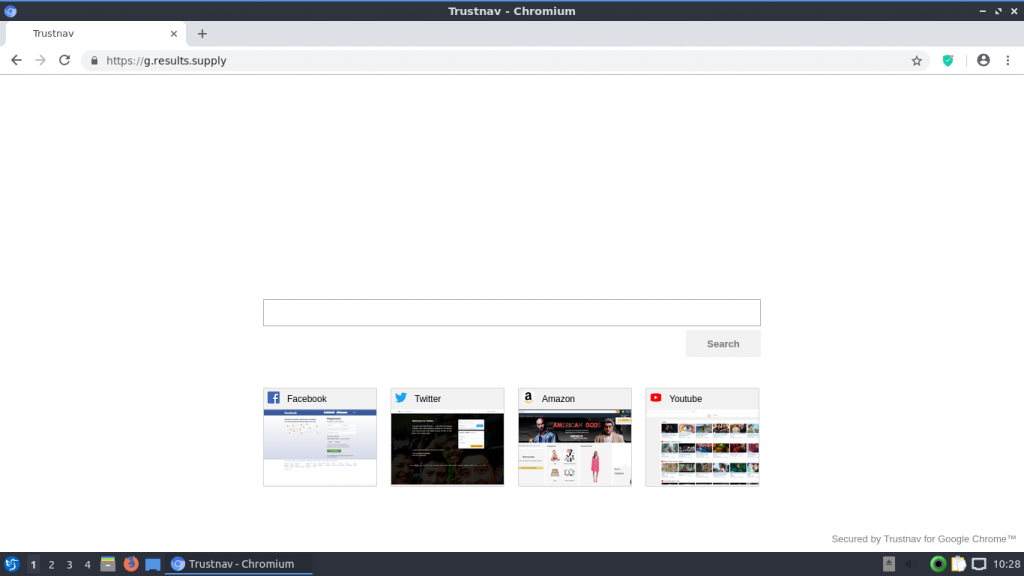

Das Design der Redirect-Site selbst widerspiegelt, dass die gängigen Suchmaschinen. Eine Haupt Suchmaschine von Links zu beliebten Diensten gefolgt ist in der Mitte der Seite platziert.

WARNUNG! Jede Interaktion mit der Website oder die angebrachten Links können die Benutzer zu schlechten Inhalt umleiten, nicht reflektieren die bestmöglichen Ergebnisse. Viele von ihnen können zur Anzeige von gefälschten Login-Seiten führen, die die Kontodaten der Opfer Nutzer stehlen.

Wie g.results.supply Browser Hijacker entfernen

Um zu entfernen g.results.supply Entführer und alle zugehörigen Dateien, die sein Erscheinungsbild im Browser aktivieren, Sie müssen alle Entfernungsschritte unten in ihrer genauen Reihenfolge vervollständigen. Die Abbauführer unten zeigt sowohl manuelle als auch automatische Entfernungsschritte. Werden darüber informiert, dass nur gemeinsam könnten sie Ihnen helfen, als auch für die gesamte Sicherheit des Geräts, um loszuwerden, diese unerwünschten Programm und bieten. Haben Sie daran, dass mit diesem Entführer zugehörigen Dateien können mit Namen gespeichert werden anders als g.results.supply.

Wenn Sie weitere Fragen oder benötigen Sie zusätzliche Hilfe bei der Entfernungsprozess, zögern Sie nicht uns einen Kommentar unter dem Artikel zu verlassen oder kontaktieren Sie uns per E-Mail.

- Fenster

- Mac OS X

- Google Chrome

- Mozilla Firefox

- Microsoft Edge-

- Safari

- Internet Explorer

- Stop-Popups stoppen

So entfernen Sie g.results.supply von Windows.

Schritt 1: Suchen Sie mit dem SpyHunter Anti-Malware-Tool nach g.results.supply

Schritt 2: Starten Sie Ihren PC im abgesicherten Modus

Schritt 3: Deinstallieren Sie g.results.supply und die zugehörige Software unter Windows

Deinstallationsschritte für Windows 11

Deinstallationsschritte für Windows 10 und ältere Versionen

Hier ist ein Verfahren, in wenigen einfachen Schritten der in der Lage sein sollte, die meisten Programme deinstallieren. Egal ob Sie mit Windows arbeiten 10, 8, 7, Vista oder XP, diese Schritte werden den Job zu erledigen. Ziehen Sie das Programm oder den entsprechenden Ordner in den Papierkorb kann eine sehr schlechte Entscheidung. Wenn Sie das tun, Bits und Stücke des Programms zurückbleiben, und das kann zu instabilen Arbeit von Ihrem PC führen, Fehler mit den Dateitypzuordnungen und anderen unangenehmen Tätigkeiten. Der richtige Weg, um ein Programm von Ihrem Computer zu erhalten, ist es zu deinstallieren. Um das zu tun:

Folgen Sie den Anweisungen oben und Sie werden erfolgreich die meisten Programme deinstallieren.

Folgen Sie den Anweisungen oben und Sie werden erfolgreich die meisten Programme deinstallieren.

Schritt 4: Bereinigen Sie alle Register, Created by g.results.supply on Your PC.

Die in der Regel gezielt Register von Windows-Rechnern sind die folgenden:

- HKEY_LOCAL_MACHINE Software Microsoft Windows Currentversion Run

- HKEY_CURRENT_USER Software Microsoft Windows Currentversion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows Currentversion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows Currentversion RunOnce

Sie können auf sie zugreifen, indem Sie den Windows-Registrierungs-Editor und löschen Sie alle Werte öffnen, erstellt von g.results.supply dort. Dies kann passieren, darunter indem Sie die Schritte:

Spitze: Um einen Virus erstellten Wert zu finden, Sie können sich auf der rechten Maustaste und klicken Sie auf "Ändern" um zu sehen, welche Datei es wird ausgeführt. Ist dies der Virus Speicherort, Entfernen Sie den Wert.

Spitze: Um einen Virus erstellten Wert zu finden, Sie können sich auf der rechten Maustaste und klicken Sie auf "Ändern" um zu sehen, welche Datei es wird ausgeführt. Ist dies der Virus Speicherort, Entfernen Sie den Wert.

Video Removal Guide for g.results.supply (Fenster).

Entfernen Sie g.results.supply von Mac OS X..

Schritt 1: Uninstall g.results.supply and remove related files and objects

Ihr Mac zeigt Ihnen dann eine Liste der Elemente, die automatisch gestartet werden, wenn Sie sich einloggen. Suchen Sie nach verdächtigen Apps, die mit g.results.supply identisch oder ähnlich sind. Überprüfen Sie die App, die Sie vom Laufen automatisch beenden möchten und wählen Sie dann auf der Minus ("-") Symbol, um es zu verstecken.

- Gehe zu Finder.

- In der Suchleiste den Namen der Anwendung, die Sie entfernen möchten,.

- Oberhalb der Suchleiste ändern, um die zwei Drop-Down-Menüs "Systemdateien" und "Sind inklusive" so dass Sie alle Dateien im Zusammenhang mit der Anwendung sehen können, das Sie entfernen möchten. Beachten Sie, dass einige der Dateien nicht in der App in Beziehung gesetzt werden kann, so sehr vorsichtig sein, welche Dateien Sie löschen.

- Wenn alle Dateien sind verwandte, halte das ⌘ + A Tasten, um sie auszuwählen und fahren sie dann zu "Müll".

Falls Sie g.results.supply nicht über entfernen können Schritt 1 über:

Für den Fall, können Sie nicht die Virus-Dateien und Objekten in Ihren Anwendungen oder an anderen Orten finden wir oben gezeigt haben, Sie können in den Bibliotheken Ihres Mac für sie manuell suchen. Doch bevor dies zu tun, bitte den Disclaimer unten lesen:

Sie können den gleichen Vorgang mit den folgenden anderen wiederholen Bibliothek Verzeichnisse:

→ ~ / Library / Launchagents

/Library / LaunchDaemons

Spitze: ~ ist es absichtlich, denn es führt mehr LaunchAgents- zu.

Schritt 2: Scan for and remove g.results.supply files from your Mac

Wenn Sie auf Ihrem Mac Probleme aufgrund unerwünschter Skripte und Programme wie g.results.supply haben, der empfohlene Weg, um die Bedrohung zu beseitigen ist durch ein Anti-Malware-Programm. SpyHunter für Mac bietet erweiterte Sicherheitsfunktionen sowie andere Module, die die Sicherheit Ihres Mac verbessern und ihn in Zukunft schützen.

Video Removal Guide for g.results.supply (Mac)

Entfernen Sie g.results.supply aus Google Chrome.

Schritt 1: Starten Sie Google Chrome und öffnen Sie das Drop-Menü

Schritt 2: Bewegen Sie den Mauszeiger über "Werkzeuge" und dann aus dem erweiterten Menü wählen "Extensions"

Schritt 3: Aus der geöffneten "Extensions" Menü suchen Sie die unerwünschte Erweiterung und klicken Sie auf den "Entfernen" Taste.

Schritt 4: Nach der Erweiterung wird entfernt, Neustart von Google Chrome durch Schließen sie aus dem roten "X" Schaltfläche in der oberen rechten Ecke und starten Sie es erneut.

Löschen Sie g.results.supply aus Mozilla Firefox.

Schritt 1: Starten Sie Mozilla Firefox. Öffnen Sie das Menü Fenster:

Schritt 2: Wählen Sie das "Add-ons" Symbol aus dem Menü.

Schritt 3: Wählen Sie die unerwünschte Erweiterung und klicken Sie auf "Entfernen"

Schritt 4: Nach der Erweiterung wird entfernt, Neustart Mozilla Firefox durch Schließen sie aus dem roten "X" Schaltfläche in der oberen rechten Ecke und starten Sie es erneut.

Deinstallieren Sie g.results.supply von Microsoft Edge.

Schritt 1: Starten Sie den Edge-Browser.

Schritt 2: Öffnen Sie das Drop-Menü, indem Sie auf das Symbol in der oberen rechten Ecke klicken.

Schritt 3: Wählen Sie im Dropdown-Menü wählen "Extensions".

Schritt 4: Wählen Sie die mutmaßlich bösartige Erweiterung aus, die Sie entfernen möchten, und klicken Sie dann auf das Zahnradsymbol.

Schritt 5: Entfernen Sie die schädliche Erweiterung, indem Sie nach unten scrollen und dann auf Deinstallieren klicken.

Entfernen Sie g.results.supply aus Safari

Schritt 1: Starten Sie die Safari-App.

Schritt 2: Nachdem Sie den Mauszeiger an den oberen Rand des Bildschirms schweben, Klicken Sie auf den Safari-Text, um das Dropdown-Menü zu öffnen.

Schritt 3: Wählen Sie im Menü, klicke auf "Einstellungen".

Schritt 4: Danach, Wählen Sie die Registerkarte Erweiterungen.

Schritt 5: Klicken Sie einmal auf die Erweiterung, die Sie entfernen möchten.

Schritt 6: Klicken Sie auf 'Deinstallieren'.

Ein Popup-Fenster erscheint, die um Bestätigung zur Deinstallation die Erweiterung. Wählen 'Deinstallieren' wieder, und die g.results.supply wird entfernt.

Beseitigen Sie g.results.supply aus dem Internet Explorer.

Schritt 1: Starten Sie Internet Explorer.

Schritt 2: Klicken Sie auf das Zahnradsymbol mit der Bezeichnung "Extras", um das Dropdown-Menü zu öffnen, und wählen Sie "Add-ons verwalten".

Schritt 3: Im Fenster 'Add-ons verwalten'.

Schritt 4: Wählen Sie die Erweiterung aus, die Sie entfernen möchten, und klicken Sie dann auf "Deaktivieren".. Ein Pop-up-Fenster wird angezeigt, Ihnen mitzuteilen, dass Sie die ausgewählte Erweiterung sind zu deaktivieren, und einige weitere Add-ons kann auch deaktiviert werden. Lassen Sie alle Felder überprüft, und klicken Sie auf 'Deaktivieren'.

Schritt 5: Nachdem die unerwünschte Verlängerung wurde entfernt, Starten Sie den Internet Explorer neu, indem Sie ihn über die rote Schaltfläche "X" in der oberen rechten Ecke schließen und erneut starten.

Entfernen Sie Push-Benachrichtigungen aus Ihren Browsern

Deaktivieren Sie Push-Benachrichtigungen von Google Chrome

So deaktivieren Sie Push-Benachrichtigungen im Google Chrome-Browser, folgen Sie bitte den nachstehenden Schritten:

Schritt 1: Gehe zu Einstellungen in Chrome.

Schritt 2: In den Einstellungen, wählen "Erweiterte Einstellungen":

Schritt 3: Klicken "Inhaltseinstellungen":

Schritt 4: Öffnen Sie “Benachrichtigungen":

Schritt 5: Klicken Sie auf die drei Punkte und wählen Sie Blockieren, Ändern oder Löschen Optionen:

Entfernen Sie Push-Benachrichtigungen in Firefox

Schritt 1: Gehen Sie zu Firefox-Optionen.

Schritt 2: Gehe zu den Einstellungen", Geben Sie "Benachrichtigungen" in die Suchleiste ein und klicken Sie auf "Einstellungen":

Schritt 3: Klicken Sie auf einer Site, auf der Benachrichtigungen gelöscht werden sollen, auf "Entfernen" und dann auf "Änderungen speichern".

Beenden Sie Push-Benachrichtigungen in Opera

Schritt 1: In der Oper, Presse ALT + P um zu Einstellungen zu gehen.

Schritt 2: In Einstellung suchen, Geben Sie "Inhalt" ein, um zu den Inhaltseinstellungen zu gelangen.

Schritt 3: Benachrichtigungen öffnen:

Schritt 4: Machen Sie dasselbe wie bei Google Chrome (unten erklärt):

Beseitigen Sie Push-Benachrichtigungen auf Safari

Schritt 1: Öffnen Sie die Safari-Einstellungen.

Schritt 2: Wählen Sie die Domain aus, von der Sie Push-Popups möchten, und wechseln Sie zu "Verweigern" von "ermöglichen".

g.results.supply-FAQ

What Is g.results.supply?

The g.results.supply threat is adware or Browser Redirect Virus.

Es kann Ihren Computer erheblich verlangsamen und Werbung anzeigen. Die Hauptidee ist, dass Ihre Informationen wahrscheinlich gestohlen werden oder mehr Anzeigen auf Ihrem Gerät erscheinen.

Die Entwickler solcher unerwünschten Apps arbeiten mit Pay-per-Click-Schemata, um Ihren Computer dazu zu bringen, riskante oder verschiedene Arten von Websites zu besuchen, mit denen sie möglicherweise Geld verdienen. Aus diesem Grund ist es ihnen egal, welche Arten von Websites in den Anzeigen angezeigt werden. Dies macht ihre unerwünschte Software indirekt riskant für Ihr Betriebssystem.

What Are the Symptoms of g.results.supply?

Es gibt verschiedene Symptome, nach denen gesucht werden muss, wenn diese bestimmte Bedrohung und auch unerwünschte Apps im Allgemeinen aktiv sind:

Symptom #1: Ihr Computer kann langsam werden und allgemein eine schlechte Leistung aufweisen.

Symptom #2: Sie haben Symbolleisten, Add-Ons oder Erweiterungen in Ihren Webbrowsern, an die Sie sich nicht erinnern können.

Symptom #3: Sie sehen alle Arten von Anzeigen, wie werbefinanzierte Suchergebnisse, Popups und Weiterleitungen werden zufällig angezeigt.

Symptom #4: Auf Ihrem Mac installierte Apps werden automatisch ausgeführt und Sie können sich nicht erinnern, sie installiert zu haben.

Symptom #5: In Ihrem Task-Manager werden verdächtige Prozesse ausgeführt.

Wenn Sie eines oder mehrere dieser Symptome sehen, Dann empfehlen Sicherheitsexperten, Ihren Computer auf Viren zu überprüfen.

Welche Arten von unerwünschten Programmen gibt es??

Laut den meisten Malware-Forschern und Cyber-Sicherheitsexperten, Die Bedrohungen, die derzeit Ihr Gerät beeinträchtigen können, können sein betrügerische Antivirensoftware, Adware, Browser-Hijacker, Clicker, gefälschte Optimierer und alle Formen von PUPs.

Was tun, wenn ich eine habe "Virus" like g.results.supply?

Mit wenigen einfachen Aktionen. Zuallererst, Befolgen Sie unbedingt diese Schritte:

Schritt 1: Finden Sie einen sicheren Computer und verbinden Sie es mit einem anderen Netzwerk, nicht der, mit dem Ihr Mac infiziert war.

Schritt 2: Ändern Sie alle Ihre Passwörter, ausgehend von Ihren E-Mail-Passwörtern.

Schritt 3: Aktivieren Zwei-Faktor-Authentifizierung zum Schutz Ihrer wichtigen Konten.

Schritt 4: Rufen Sie Ihre Bank an Ändern Sie Ihre Kreditkartendaten (Geheim Code, usw.) wenn Sie Ihre Kreditkarte für Online-Einkäufe gespeichert oder mit Ihrer Karte Online-Aktivitäten durchgeführt haben.

Schritt 5: Stellen Sie sicher, dass Rufen Sie Ihren ISP an (Internetprovider oder -anbieter) und bitten Sie sie, Ihre IP-Adresse zu ändern.

Schritt 6: Ändere dein WLAN Passwort.

Schritt 7: (Fakultativ): Stellen Sie sicher, dass Sie alle mit Ihrem Netzwerk verbundenen Geräte auf Viren prüfen und diese Schritte wiederholen, wenn sie betroffen sind.

Schritt 8: Installieren Sie Anti-Malware Software mit Echtzeitschutz auf jedem Gerät, das Sie haben.

Schritt 9: Versuchen Sie, keine Software von Websites herunterzuladen, von denen Sie nichts wissen, und halten Sie sich von diesen fern Websites mit geringer Reputation im allgemeinen.

Wenn Sie diese Empfehlungen befolgen, Ihr Netzwerk und alle Geräte werden erheblich sicherer gegen Bedrohungen oder informationsinvasive Software und auch in Zukunft virenfrei und geschützt.

How Does g.results.supply Work?

Einmal installiert, g.results.supply can Daten sammeln Verwendung Tracker. Bei diesen Daten handelt es sich um Ihre Surfgewohnheiten, B. die von Ihnen besuchten Websites und die von Ihnen verwendeten Suchbegriffe. Sie werden dann verwendet, um Sie gezielt mit Werbung anzusprechen oder Ihre Informationen an Dritte zu verkaufen.

g.results.supply can also Laden Sie andere Schadsoftware auf Ihren Computer herunter, wie Viren und Spyware, Dies kann dazu verwendet werden, Ihre persönlichen Daten zu stehlen und riskante Werbung anzuzeigen, die möglicherweise auf Virenseiten oder Betrug weiterleiten.

Is g.results.supply Malware?

Die Wahrheit ist, dass Welpen (Adware, Browser-Hijacker) sind keine Viren, kann aber genauso gefährlich sein da sie Ihnen möglicherweise Malware-Websites und Betrugsseiten anzeigen und Sie dorthin weiterleiten.

Viele Sicherheitsexperten klassifizieren potenziell unerwünschte Programme als Malware. Dies liegt an den unerwünschten Effekten, die PUPs verursachen können, B. das Anzeigen störender Werbung und das Sammeln von Benutzerdaten ohne das Wissen oder die Zustimmung des Benutzers.

About the g.results.supply Research

Die Inhalte, die wir auf SensorsTechForum.com veröffentlichen, this g.results.supply how-to removal guide included, ist das Ergebnis umfangreicher Recherchen, harte Arbeit und die Hingabe unseres Teams, Ihnen zu helfen, das Spezifische zu entfernen, Adware-bezogenes Problem, und stellen Sie Ihren Browser und Ihr Computersystem wieder her.

How did we conduct the research on g.results.supply?

Bitte beachten Sie, dass unsere Forschung auf unabhängigen Untersuchungen basiert. Wir stehen in Kontakt mit unabhängigen Sicherheitsforschern, Dank dessen erhalten wir täglich Updates über die neueste Malware, Adware, und Browser-Hijacker-Definitionen.

Weiter, the research behind the g.results.supply threat is backed with Virustotal.

Um diese Online-Bedrohung besser zu verstehen, Bitte lesen Sie die folgenden Artikel, die sachkundige Details bieten.