Die “Ich Hacked Ihr Gerät” Betrug hat gerade innerhalb einer E-Mail aufgetaucht, was darauf hindeutet, dass eine Person Ihr Passwort an einem bestimmten Website geändert (in der Regel eine E-Mail-Adresse Anbieter).

Dies ist der typische Betrug versuchen, die Leute zu erschrecken, dass ihr E-Mail-Konto verletzt wurde und dass sein Passwort ist jetzt in den Händen eines erfahrenen Hacker. Von den Empfängern der Nachricht wird die Zahlung eines Lösegeldes verlangt. Bitcoin (die Summe variiert um 671 US Dollar).

Nicht das Geld auf jeden Fall zahlen, wie das wird Ihnen nicht helfen. Sehen Sie, was Sie im Falle tun müssen Sie wirklich verletzt werden, aber wissen, dass dies höchstwahrscheinlich ein Betrug E-Mail.

Zusammenfassung

| Art | E-Mail-Scam Nachricht |

| Symptome | Sie erhalten eine E-Mail-Nachricht, die Sie in das Denken zu verleiten versucht, dass Ihre E-Mail-Konto kompromittiert wurde, und dass Ihr Passwort ist durchgesickert und Hackern ausgesetzt. |

| Verteilungsmethode | E-Mail-Spam-Nachrichten, Verdächtige Seiten |

| Detection Tool |

Überprüfen Sie, ob Ihr System von Malware betroffen ist

Herunterladen

Malware Removal Tool

|

“Ich Hacked Ihr Gerät” Scam - Vertrieb

Die “Ich Hacked Ihr Gerät” Betrug wird hauptsächlich über E-Mails verbreitet, die auch als Spam per E-Mail-Provider jetzt gefiltert werden.

Es könnte auch durch gezielte Angriffe sein für eine größere Auszahlung von Unternehmen oder reichen Leuten zu zielen. Unterschiedliche Verteilung Taktik existieren, zu. Beispielsweise, gibt es Erwähnungen von der “Ich Hacked Ihr Gerät” Betrug über Facebook, und die Scareware-Taktiken und Doxing können erfolgreich sein, da, genausogut.

Für den Fall, wurde Ihr Computer wirklich gefährdet, ein Nutzlast-Datei das lädt ein Trojanisches Pferd oder eine Art RAT kann durch eine bösartige Website oder Weiterleitung ausgelöst worden sein.

Freeware, die auf dem Web gefunden wird, kann als hilfreich präsentiert auch das schädliche Skript versteckt sein, dass der Betrug Nachricht angezeigt werden. Verzichten Sie das Öffnen von Dateien direkt, nachdem Sie sie heruntergeladen haben. Scannen Sie diese zunächst mit einem Sicherheits-Tool, während auch ihre Größe und Unterschriften für etwas Kontrolle, die aus dem gewöhnlichen scheint.

Sie sollten das lesen Tipps zur Vermeidung von Ransomware an dem entsprechenden Forum-Thread befand.

“Ich Hacked Ihr Gerät” Scam - Insight

Die “Ich Hacked Ihr Gerät” Betrug ist ein heißes Thema in dem ganzen Internet, sei es Nachrichten-Websites oder soziale Netzwerke wie Facebook.

Die Nachricht wird über E-Mail gesendet und ist eine Scareware Tye, die auf Social-Engineering beruht. Die Erpresser wollen, um sie für eine vermeintliche Sicherheitsverletzung zahlen, dass sie Ihre E-Mail-Account-Passwort angeblich gelandet.

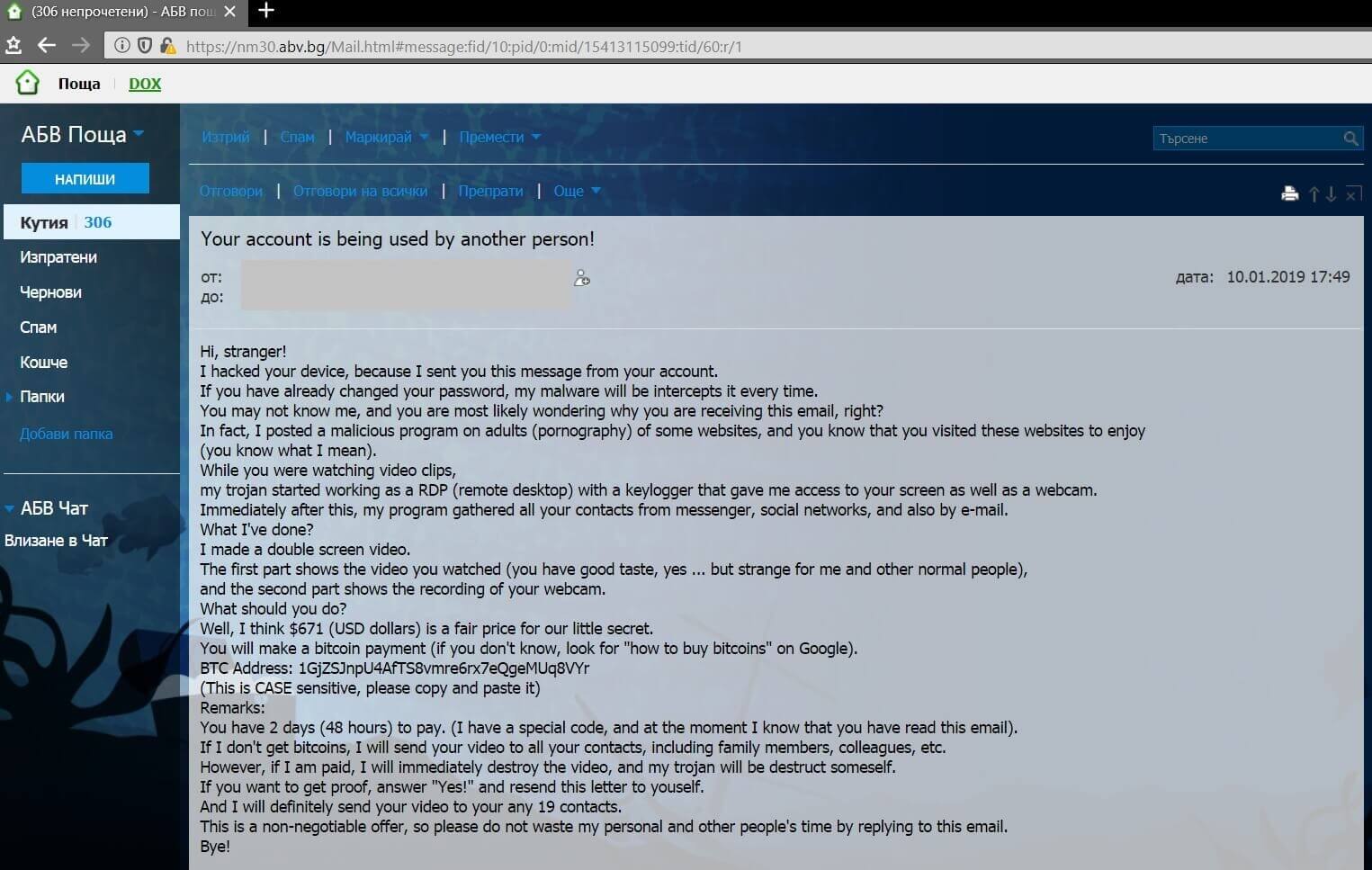

Die E-Mail-Nachricht sieht wie folgt aus:

Die vollständige Betrug Nachricht liest:

Hallo, Fremder!

Ich gehackt Ihr Gerät, weil ich diese Nachricht von Ihrem Konto gesendet.

Wenn Sie bereits Ihr Passwort geändert, meine Malware wird es fängt sein, jedes Mal.Sie können mich nicht kennen, und Sie werden wahrscheinlich fragen, warum Sie diese E-Mail erhalten, Recht?

Tatsächlich, Ich stellte ein bösartiges Programm auf Erwachsene (Pornographie) von einigen Websites, und Sie wissen, dass Sie diese Websites besucht genießen

(du weißt was ich meine).Während Sie Videoclips zusahen,

meine Trojaner begann als RDP Arbeits (Remote-Desktop) mit einem Keylogger, der mir Zugang zu Ihrem Bildschirm sowie eine Webcam gab.Unmittelbar danach, mein Programm versammelt alle Ihre Kontakte aus Messenger, soziale Netzwerke, und auch per E-Mail.

Was ich getan habe?

Ich habe ein Doppelbild-Video.

Der erste Teil zeigt das Video, das Sie angeschaut (Du hast einen guten Geschmack, ja … aber seltsam für mich und andere normale Menschen),

und der zweite Teil zeigt die Aufnahme Ihrer Webcam.Was sollte man tun?

Gut, Ich denke $671 (USD-Dollar) ist ein fairer Preis für unser kleines Geheimnis.

Sie erhalten eine Bitcoin Zahlung (wenn Sie nicht wissen,, suchen “wie kaufen bitcoins” auf Google).BTC-Adresse: 1GjZSJnpU4AfTS8vmre6rx7eQgeMUq8VYr

(Dies ist Groß- und Kleinschreibung, bitte kopieren und einfügen)Bemerkungen:

Sie haben 2 Tage (48 Stunden) bezahlen. (Ich habe einen speziellen Code, und im Moment weiß ich, dass Sie diese E-Mail gelesen haben,).Wenn ich nicht bekommen bitcoins, Ich werde Ihr Video an alle Ihre Kontakte senden, einschließlich Familienmitglieder, Kollegen, etc.

Jedoch, wenn ich bezahlt, Ich werde sofort das Video zerstören, und mein Trojaner wird Destruct someself.Wenn Sie wollen Beweise erhalten, Antworten “Ja!” und senden diesen Brief an Youself.

Und ich werde auf jeden Fall Ihr Video in einen beliebigen schicken 19 Kontakte.Dies ist ein nicht verhandelbares Angebot, so wenden Sie sich bitte verschwenden meine persönlichen und anderen Menschen die Zeit nicht auf diese E-Mail antworten.

Tschüss!

Andere Versionen könnten jedoch im Web mit einem Text vorherrschen Angabe Ich bin ein Programmierer, der Ihre E-Mail geknackt ".

Es gibt eine Reihe von Möglichkeiten,, aber in den meisten Fällen ist dies ein absoluter Betrug. Sie sollten es ignorieren. Antworten Sie nicht auf sie. Zahlen Sie nicht die Cyber-Kriminelle dahinter.

Ändern Sie Ihre E-Mail-Passwort, aber zuerst sicherstellen, dass Ihr Computer vor Viren sauber ist. Auch, Überprüfen Sie, ob Sie es vom echten ändern URL-Adresse Ihres E-Mail-Anbieters und nicht einer Phishing-Seite.

Die Liste besteht unterhalb der Bitcoin-Adressen, die von den Kriminellen gegeben werden für das Lösegeld zahlen. Der Betrug kann verschiedene Namen auf diesen Bitcoin-Adressen genannt haben, wie Sie unten sehen können:

- 1GjZSJnpU4AfTS8vmre6rx7eQgeMUq8VYr Bitcoin Email Scam

- 1BCGDtVZPqBMZWm5FdFe1RVgCGku17LZgb Bitcoin Email Scam

Sie sind gefordert „zu zahlen671 US Dollar“, Um angeblich nicht verbreiten Sie Ihre persönlichen Bilder und Dateien an Familie und Freunde. Jedoch, Du solltest NICHT jede Lösegeldsumme unter keinen Umständen zahlen. Keine Garantie besteht, dass Ihre “Daten” wird nicht einmal ausgelaufen werden, wenn Sie bezahlen.

Dies wird als Doxing bekannt – eine Erpressung der Gefahr der Freisetzung von Daten beteiligt, Fotos oder Videos, die von der Person peinlich oder anderweitig unerwünscht sein könnten werden erpresst.

Zusätzlich zu all dies, Geld Cyber-Kriminelle geben wird höchstwahrscheinlich dazu motivieren, mehr Ransomware-Betrug zu schaffen, “Viren” oder begehen andere kriminelle Aktivitäten. Das kann sogar dazu führen, die Verbrecher mehr Geld nach Zahlung zu wollen.

Seien Sie sicher, dass, selbst wenn eines Ihrer älteren Passwörter wurde von einer Datenschutzverletzung durchgesickert, wird die Nachricht automatisch und Sie sollten sicher sein. Wenn Sie Konten haben immer noch das Passwort, sicher sein, sie zu ändern und stellen Sie sicher, dass Sie für jedes Konto ein anderes Passwort verwenden.

Wenn du kannst, aktivieren Zwei-Faktor-Authentifizierung auf den Konten. Bleiben Sie sicher und sorgfältig beobachten, was mit Ihren Konten geschieht. Verwenden Sie längere und komplexere Passwörter, so sind sie schwerer zu über Brute-Force geknackt werden.

Folgen von E-Mail-Hacking

Die Folgen von E-Mail-Hacking reichen von eher harmlosen, wie etwa der Empfang von Spam-E-Mails, zu den schweren, einschließlich Identitätsdiebstahl und finanziellem Verlust.

Hacker können Ihre E-Mail verwenden, um Passwörter für andere Konten zurückzusetzen, nicht autorisierte Käufe tätigen, oder sich sogar als Sie ausgeben. Kompromittierung geschäftlicher E-Mails (BEC) Betrug, bei denen es sich um betrügerische Überweisungsaufträge handelt, haben zu Milliardenverlusten geführt.

Zusätzlich, Die Verletzung der Privatsphäre und die potenzielle Offenlegung sensibler persönlicher Informationen können dauerhafte emotionale Auswirkungen und Auswirkungen auf den Ruf haben..

Risiken für persönliche und finanzielle Daten

Eines der alarmierendsten Risiken im Zusammenhang mit E-Mail-Hacking ist die Offenlegung persönlicher und finanzieller Informationen. Hacker, die es auf Ihre E-Mail abgesehen haben, können Zugriff auf eine Fülle von Daten, einschließlich Ihrer Privatadresse, Telefonnummer, und Informationen über Ihre Familie und Freunde. Finanziell, Die Auswirkungen können verheerend sein.

Zugriff auf Bankkonten, Kreditkartennummern, und andere Finanzdienstleistungen können zu nicht autorisierten Transaktionen und Betrug führen. Zudem, Persönliche Daten aus gehackten E-Mails können im Dark Web verkauft werden, was zu einem erhöhten Risiko von Identitätsdiebstahl führt.

Aus diesen Gründen, Einsatz robuster Sicherheitsmaßnahmen, wie die Verwendung von Antivirensoftware wie SpyHunter, ist unerlässlich, um Ihr E-Mail-Konto vor solchen Schwachstellen zu schützen.

Erste Schritte, wenn Sie feststellen, dass Ihre E-Mail gehackt wurde

Die Erkenntnis, dass Ihre E-Mail kompromittiert wurde, kann überwältigend sein. Jedoch, Durch sofortiges Handeln können Sie den Schaden begrenzen und Ihr Konto vor weiteren unbefugten Zugriffen schützen. Befolgen Sie diese ersten Schritte, um die Kontrolle zurückzuerlangen und Ihre persönlichen Daten zu schützen.

So bestätigen Sie, dass Ihr E-Mail-Konto kompromittiert wurde

So bestätigen Sie, ob Ihr E-Mail-Konto gehackt wurde, Überprüfen Sie, ob unerwartetes Verhalten vorliegt. Hierzu können gehören unbekannte gesendete Artikel, geänderte Kontoeinstellungen, oder nicht erkannte E-Mails in Ihrem Posteingang.

Wenn Sie eines dieser Anzeichen bemerken, Es ist wahrscheinlich, dass Ihre E-Mail kompromittiert wurde. Auch, wenn Freunde oder Kollegen ungewöhnliche Nachrichten von Ihrem Konto erhalten, die Sie nicht gesendet haben, Dies ist ein weiteres Warnsignal, das auf eine Sicherheitsverletzung hinweist.

Zurücksetzen von Kennwörtern: Die erste Verteidigungslinie

Sobald Sie den Hack bestätigt haben, Die erste Verteidigungslinie besteht darin, Ihre Passwörter zurückzusetzen. Beginnen Sie mit Ihrem E-Mail-Konto und ändern Sie dann die Passwörter für Konten, die mit Ihrer E-Mail verknüpft sind..

Wählen Sie stark, Einzigartige Passwörter für jedes Konto, um zukünftigen unbefugten Zugriff zu verhindern. Einschließlich einer Mischung aus Buchstaben, Nummern, und Symbole machen Ihre Passwörter schwerer zu knacken.

Die Verwendung eines Passwort-Managers kann dabei helfen, diese neuen Passwörter effektiv zu verwalten.

Schritte zur Wiedererlangung der Kontrolle über Ihr gehacktes E-Mail-Konto

Der erste Schritt zur Wiederherstellung besteht darin, das Ausmaß des Verstoßes zu verstehen. Beginnen Sie damit, Ihren Computer mit einem vertrauenswürdigen Antivirenprogramm auf Malware zu scannen.

Die Entscheidung für einen Tiefenscan anstelle eines Schnellscans ist unerlässlich, um versteckte Schadsoftware zu identifizieren, die Ihre Bemühungen zur Sicherung Ihres Kontos gefährden könnte..

SpyHunter bietet eine umfassende Scan-Lösung, die darauf zugeschnitten ist, verschiedene Formen von Malware zu erkennen und zu entfernen, Schützen Sie Ihr Gerät vor weiteren Angriffen.

- Ändern Sie das Passwort Ihres E-Mail-Kontos in ein sicheres und eindeutiges Passwort.. Verwenden Sie eine Mischung aus Groß- und Kleinbuchstaben., Nummern, und Sonderzeichen.

- Überprüfen Sie die Einstellungen des E-Mail-Kontos auf unbefugte Änderungen, insbesondere in den Bereichen Spedition, automatische Antworten, und verknüpfte Dienste oder Konten.

- Widerrufen Sie den Zugriff auf verdächtige Apps von Drittanbietern, denen zum Zeitpunkt des Hacks möglicherweise Berechtigungen erteilt wurden..

- Aktualisieren Sie Sicherheitsfragen und sichern Sie E-Mail-Adressen, um zu verhindern, dass Hacker die Funktion zur Kennwortwiederherstellung verwenden..

- Aktivieren Sie die Zwei-Faktor-Authentifizierung (2FA) um eine zusätzliche Sicherheitsebene hinzuzufügen. Dadurch wird sichergestellt, dass selbst wenn Ihr Passwort kompromittiert wird, Unbefugter Zugriff ist weiterhin blockiert.

- Kontaktieren Sie Ihren E-Mail-Anbieter, um den Hack zu melden. Sie können zusätzliche Unterstützung bieten und die notwendigen Maßnahmen ergreifen, um zukünftige Verstöße zu verhindern.

Achten Sie bei Ihren E-Mail-Aktivitäten auf ungewöhnliches Verhalten und überprüfen Sie regelmäßig Ihre Kontoeinstellungen. Wenn Sie wachsam bleiben, können Sie im Falle eines weiteren Verstoßes umgehend reagieren..

Maßnahmen, die zu ergreifen sind, wenn Ihre persönlichen Daten kompliziert sind

Wenn Hinweise darauf bestehen, dass Ihre Daten nicht nur Ihre E-Mail-Adresse kompromittiert haben,, sofortige Maßnahmen zum Schutz Ihrer personenbezogenen Daten erforderlich sind. Befolgen Sie diese Schritte, um den Wiederherstellungsprozess zu starten:

- Ändern Sie die Passwörter für alle Online-Konten, insbesondere solche, die dasselbe Passwort wie die kompromittierte E-Mail haben. Stark verwenden, Einzigartige Passwörter für jedes Konto zur Erhöhung Ihrer Sicherheit.

- Kontaktieren Sie Ihre Bank und Ihr Kreditkartenunternehmen, um sie auf den möglichen Verstoß aufmerksam zu machen. Sie können Ihre Konten auf verdächtige Aktivitäten überwachen und Sie zu weiteren Schutzmaßnahmen beraten.

- Überprüfen Sie Ihre Konten auf nicht autorisierte Transaktionen oder Änderungen. Wenn Sie irgendwelche, Melden Sie diese umgehend dem Service- oder Kreditkartenaussteller.

- Erwägen Sie die Anmeldung bei einem Kreditüberwachungsdienst, um Ihre Kreditwürdigkeit im Auge zu behalten und Anzeichen von Identitätsdiebstahl festzustellen.

- Einen Bericht bei der Federal Trade Commission einreichen (FTC) oder die zuständige Behörde Ihres Landes, wenn Sie den Verdacht haben, Opfer eines Identitätsdiebstahls geworden zu sein. Dies kann den Strafverfolgungsbehörden helfen, Täter aufzuspüren und andere vor Opfern zu schützen..

Erinnern, je schneller Sie handeln, desto größer sind Ihre Chancen, Schäden zu begrenzen und Ihre digitale Sicherheit wiederherzustellen. Die Inanspruchnahme von Sicherheitssoftware wie SpyHunter kann erheblich zur Sicherheit Ihrer Daten beitragen.

Die umfassenden Tools und proaktiven Online-Schutzmaßnahmen sind unschätzbare Ressourcen für alle, die ihr digitales Leben vor anhaltenden Bedrohungen schützen möchten..

Entfernen “Ich Hacked Ihr Gerät” Betrug

So entfernen Sie die Ich Hacked Ihr Gerät Betrug sollten Sie einfach die E-Mail-Nachricht löschen. Jedoch, wenn Sie wirklich verletzt werden und Sie eine der aufgeführten Passwörter erkennen, Sie sollten die Schritt-für-Schritt-Anleitungen zum Entfernen siehe unten bereitgestellt. Für den Fall, kann man nicht loswerden Dateien erhalten, um den Betrug im Zusammenhang oder andere bösartigen herausfinden, Sie sollten suchen und alle übrig gebliebenen Malware Stücke mit einem erweiterten Anti-Malware-Tool entfernen. Software wie das hält Ihr System sicher in die Zukunft.

- Fenster

- Mac OS X

- Google Chrome

- Mozilla Firefox

- Microsoft Edge-

- Safari

- Internet Explorer

- Stop-Popups stoppen

How to Remove I Hacked Your Device from Windows.

Schritt 1: Scan for I Hacked Your Device with SpyHunter Anti-Malware Tool

Schritt 2: Starten Sie Ihren PC im abgesicherten Modus

Schritt 3: Uninstall I Hacked Your Device and related software from Windows

Deinstallationsschritte für Windows 11

Deinstallationsschritte für Windows 10 und ältere Versionen

Hier ist ein Verfahren, in wenigen einfachen Schritten der in der Lage sein sollte, die meisten Programme deinstallieren. Egal ob Sie mit Windows arbeiten 10, 8, 7, Vista oder XP, diese Schritte werden den Job zu erledigen. Ziehen Sie das Programm oder den entsprechenden Ordner in den Papierkorb kann eine sehr schlechte Entscheidung. Wenn Sie das tun, Bits und Stücke des Programms zurückbleiben, und das kann zu instabilen Arbeit von Ihrem PC führen, Fehler mit den Dateitypzuordnungen und anderen unangenehmen Tätigkeiten. Der richtige Weg, um ein Programm von Ihrem Computer zu erhalten, ist es zu deinstallieren. Um das zu tun:

Folgen Sie den Anweisungen oben und Sie werden erfolgreich die meisten Programme deinstallieren.

Folgen Sie den Anweisungen oben und Sie werden erfolgreich die meisten Programme deinstallieren.

Schritt 4: Bereinigen Sie alle Register, Created by I Hacked Your Device on Your PC.

Die in der Regel gezielt Register von Windows-Rechnern sind die folgenden:

- HKEY_LOCAL_MACHINE Software Microsoft Windows Currentversion Run

- HKEY_CURRENT_USER Software Microsoft Windows Currentversion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows Currentversion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows Currentversion RunOnce

Sie können auf sie zugreifen, indem Sie den Windows-Registrierungs-Editor und löschen Sie alle Werte öffnen, created by I Hacked Your Device there. Dies kann passieren, darunter indem Sie die Schritte:

Spitze: Um einen Virus erstellten Wert zu finden, Sie können sich auf der rechten Maustaste und klicken Sie auf "Ändern" um zu sehen, welche Datei es wird ausgeführt. Ist dies der Virus Speicherort, Entfernen Sie den Wert.

Spitze: Um einen Virus erstellten Wert zu finden, Sie können sich auf der rechten Maustaste und klicken Sie auf "Ändern" um zu sehen, welche Datei es wird ausgeführt. Ist dies der Virus Speicherort, Entfernen Sie den Wert.

Video Removal Guide for I Hacked Your Device (Fenster).

Get rid of I Hacked Your Device from Mac OS X.

Schritt 1: Uninstall I Hacked Your Device and remove related files and objects

Ihr Mac zeigt Ihnen dann eine Liste der Elemente, die automatisch gestartet werden, wenn Sie sich einloggen. Look for any suspicious apps identical or similar to I Hacked Your Device. Überprüfen Sie die App, die Sie vom Laufen automatisch beenden möchten und wählen Sie dann auf der Minus ("-") Symbol, um es zu verstecken.

- Gehe zu Finder.

- In der Suchleiste den Namen der Anwendung, die Sie entfernen möchten,.

- Oberhalb der Suchleiste ändern, um die zwei Drop-Down-Menüs "Systemdateien" und "Sind inklusive" so dass Sie alle Dateien im Zusammenhang mit der Anwendung sehen können, das Sie entfernen möchten. Beachten Sie, dass einige der Dateien nicht in der App in Beziehung gesetzt werden kann, so sehr vorsichtig sein, welche Dateien Sie löschen.

- Wenn alle Dateien sind verwandte, halte das ⌘ + A Tasten, um sie auszuwählen und fahren sie dann zu "Müll".

In case you cannot remove I Hacked Your Device via Schritt 1 über:

Für den Fall, können Sie nicht die Virus-Dateien und Objekten in Ihren Anwendungen oder an anderen Orten finden wir oben gezeigt haben, Sie können in den Bibliotheken Ihres Mac für sie manuell suchen. Doch bevor dies zu tun, bitte den Disclaimer unten lesen:

Sie können den gleichen Vorgang mit den folgenden anderen wiederholen Bibliothek Verzeichnisse:

→ ~ / Library / Launchagents

/Library / LaunchDaemons

Spitze: ~ ist es absichtlich, denn es führt mehr LaunchAgents- zu.

Schritt 2: Scan for and remove I Hacked Your Device files from your Mac

When you are facing problems on your Mac as a result of unwanted scripts and programs such as I Hacked Your Device, der empfohlene Weg, um die Bedrohung zu beseitigen ist durch ein Anti-Malware-Programm. SpyHunter für Mac bietet erweiterte Sicherheitsfunktionen sowie andere Module, die die Sicherheit Ihres Mac verbessern und ihn in Zukunft schützen.

Video Removal Guide for I Hacked Your Device (Mac)

Remove I Hacked Your Device from Google Chrome.

Schritt 1: Starten Sie Google Chrome und öffnen Sie das Drop-Menü

Schritt 2: Bewegen Sie den Mauszeiger über "Werkzeuge" und dann aus dem erweiterten Menü wählen "Extensions"

Schritt 3: Aus der geöffneten "Extensions" Menü suchen Sie die unerwünschte Erweiterung und klicken Sie auf den "Entfernen" Taste.

Schritt 4: Nach der Erweiterung wird entfernt, Neustart von Google Chrome durch Schließen sie aus dem roten "X" Schaltfläche in der oberen rechten Ecke und starten Sie es erneut.

Erase I Hacked Your Device from Mozilla Firefox.

Schritt 1: Starten Sie Mozilla Firefox. Öffnen Sie das Menü Fenster:

Schritt 2: Wählen Sie das "Add-ons" Symbol aus dem Menü.

Schritt 3: Wählen Sie die unerwünschte Erweiterung und klicken Sie auf "Entfernen"

Schritt 4: Nach der Erweiterung wird entfernt, Neustart Mozilla Firefox durch Schließen sie aus dem roten "X" Schaltfläche in der oberen rechten Ecke und starten Sie es erneut.

Uninstall I Hacked Your Device from Microsoft Edge.

Schritt 1: Starten Sie den Edge-Browser.

Schritt 2: Öffnen Sie das Drop-Menü, indem Sie auf das Symbol in der oberen rechten Ecke klicken.

Schritt 3: Wählen Sie im Dropdown-Menü wählen "Extensions".

Schritt 4: Wählen Sie die mutmaßlich bösartige Erweiterung aus, die Sie entfernen möchten, und klicken Sie dann auf das Zahnradsymbol.

Schritt 5: Entfernen Sie die schädliche Erweiterung, indem Sie nach unten scrollen und dann auf Deinstallieren klicken.

Remove I Hacked Your Device from Safari

Schritt 1: Starten Sie die Safari-App.

Schritt 2: Nachdem Sie den Mauszeiger an den oberen Rand des Bildschirms schweben, Klicken Sie auf den Safari-Text, um das Dropdown-Menü zu öffnen.

Schritt 3: Wählen Sie im Menü, klicke auf "Einstellungen".

Schritt 4: Danach, Wählen Sie die Registerkarte Erweiterungen.

Schritt 5: Klicken Sie einmal auf die Erweiterung, die Sie entfernen möchten.

Schritt 6: Klicken Sie auf 'Deinstallieren'.

Ein Popup-Fenster erscheint, die um Bestätigung zur Deinstallation die Erweiterung. Wählen 'Deinstallieren' wieder, and the I Hacked Your Device will be removed.

Eliminate I Hacked Your Device from Internet Explorer.

Schritt 1: Starten Sie Internet Explorer.

Schritt 2: Klicken Sie auf das Zahnradsymbol mit der Bezeichnung "Extras", um das Dropdown-Menü zu öffnen, und wählen Sie "Add-ons verwalten".

Schritt 3: Im Fenster 'Add-ons verwalten'.

Schritt 4: Wählen Sie die Erweiterung aus, die Sie entfernen möchten, und klicken Sie dann auf "Deaktivieren".. Ein Pop-up-Fenster wird angezeigt, Ihnen mitzuteilen, dass Sie die ausgewählte Erweiterung sind zu deaktivieren, und einige weitere Add-ons kann auch deaktiviert werden. Lassen Sie alle Felder überprüft, und klicken Sie auf 'Deaktivieren'.

Schritt 5: Nachdem die unerwünschte Verlängerung wurde entfernt, Starten Sie den Internet Explorer neu, indem Sie ihn über die rote Schaltfläche "X" in der oberen rechten Ecke schließen und erneut starten.

Entfernen Sie Push-Benachrichtigungen aus Ihren Browsern

Deaktivieren Sie Push-Benachrichtigungen von Google Chrome

So deaktivieren Sie Push-Benachrichtigungen im Google Chrome-Browser, folgen Sie bitte den nachstehenden Schritten:

Schritt 1: Gehe zu Einstellungen in Chrome.

Schritt 2: In den Einstellungen, wählen "Erweiterte Einstellungen":

Schritt 3: Klicken "Inhaltseinstellungen":

Schritt 4: Öffnen Sie “Benachrichtigungen":

Schritt 5: Klicken Sie auf die drei Punkte und wählen Sie Blockieren, Ändern oder Löschen Optionen:

Entfernen Sie Push-Benachrichtigungen in Firefox

Schritt 1: Gehen Sie zu Firefox-Optionen.

Schritt 2: Gehe zu den Einstellungen", Geben Sie "Benachrichtigungen" in die Suchleiste ein und klicken Sie auf "Einstellungen":

Schritt 3: Klicken Sie auf einer Site, auf der Benachrichtigungen gelöscht werden sollen, auf "Entfernen" und dann auf "Änderungen speichern".

Beenden Sie Push-Benachrichtigungen in Opera

Schritt 1: In der Oper, Presse ALT + P um zu Einstellungen zu gehen.

Schritt 2: In Einstellung suchen, Geben Sie "Inhalt" ein, um zu den Inhaltseinstellungen zu gelangen.

Schritt 3: Benachrichtigungen öffnen:

Schritt 4: Machen Sie dasselbe wie bei Google Chrome (unten erklärt):

Beseitigen Sie Push-Benachrichtigungen auf Safari

Schritt 1: Öffnen Sie die Safari-Einstellungen.

Schritt 2: Wählen Sie die Domain aus, von der Sie Push-Popups möchten, und wechseln Sie zu "Verweigern" von "ermöglichen".

I Hacked Your Device-FAQ

What Is I Hacked Your Device?

The I Hacked Your Device threat is adware or Browser Redirect Virus.

Es kann Ihren Computer erheblich verlangsamen und Werbung anzeigen. Die Hauptidee ist, dass Ihre Informationen wahrscheinlich gestohlen werden oder mehr Anzeigen auf Ihrem Gerät erscheinen.

Die Entwickler solcher unerwünschten Apps arbeiten mit Pay-per-Click-Schemata, um Ihren Computer dazu zu bringen, riskante oder verschiedene Arten von Websites zu besuchen, mit denen sie möglicherweise Geld verdienen. Aus diesem Grund ist es ihnen egal, welche Arten von Websites in den Anzeigen angezeigt werden. Dies macht ihre unerwünschte Software indirekt riskant für Ihr Betriebssystem.

What Are the Symptoms of I Hacked Your Device?

Es gibt verschiedene Symptome, nach denen gesucht werden muss, wenn diese bestimmte Bedrohung und auch unerwünschte Apps im Allgemeinen aktiv sind:

Symptom #1: Ihr Computer kann langsam werden und allgemein eine schlechte Leistung aufweisen.

Symptom #2: Sie haben Symbolleisten, Add-Ons oder Erweiterungen in Ihren Webbrowsern, an die Sie sich nicht erinnern können.

Symptom #3: Sie sehen alle Arten von Anzeigen, wie werbefinanzierte Suchergebnisse, Popups und Weiterleitungen werden zufällig angezeigt.

Symptom #4: Auf Ihrem Mac installierte Apps werden automatisch ausgeführt und Sie können sich nicht erinnern, sie installiert zu haben.

Symptom #5: In Ihrem Task-Manager werden verdächtige Prozesse ausgeführt.

Wenn Sie eines oder mehrere dieser Symptome sehen, Dann empfehlen Sicherheitsexperten, Ihren Computer auf Viren zu überprüfen.

Welche Arten von unerwünschten Programmen gibt es??

Laut den meisten Malware-Forschern und Cyber-Sicherheitsexperten, Die Bedrohungen, die derzeit Ihr Gerät beeinträchtigen können, können sein betrügerische Antivirensoftware, Adware, Browser-Hijacker, Clicker, gefälschte Optimierer und alle Formen von PUPs.

Was tun, wenn ich eine habe "Virus" like I Hacked Your Device?

Mit wenigen einfachen Aktionen. Zuallererst, Befolgen Sie unbedingt diese Schritte:

Schritt 1: Finden Sie einen sicheren Computer und verbinden Sie es mit einem anderen Netzwerk, nicht der, mit dem Ihr Mac infiziert war.

Schritt 2: Ändern Sie alle Ihre Passwörter, ausgehend von Ihren E-Mail-Passwörtern.

Schritt 3: Aktivieren Zwei-Faktor-Authentifizierung zum Schutz Ihrer wichtigen Konten.

Schritt 4: Rufen Sie Ihre Bank an Ändern Sie Ihre Kreditkartendaten (Geheim Code, usw.) wenn Sie Ihre Kreditkarte für Online-Einkäufe gespeichert oder mit Ihrer Karte Online-Aktivitäten durchgeführt haben.

Schritt 5: Stellen Sie sicher, dass Rufen Sie Ihren ISP an (Internetprovider oder -anbieter) und bitten Sie sie, Ihre IP-Adresse zu ändern.

Schritt 6: Ändere dein WLAN Passwort.

Schritt 7: (Fakultativ): Stellen Sie sicher, dass Sie alle mit Ihrem Netzwerk verbundenen Geräte auf Viren prüfen und diese Schritte wiederholen, wenn sie betroffen sind.

Schritt 8: Installieren Sie Anti-Malware Software mit Echtzeitschutz auf jedem Gerät, das Sie haben.

Schritt 9: Versuchen Sie, keine Software von Websites herunterzuladen, von denen Sie nichts wissen, und halten Sie sich von diesen fern Websites mit geringer Reputation im allgemeinen.

Wenn Sie diese Empfehlungen befolgen, Ihr Netzwerk und alle Geräte werden erheblich sicherer gegen Bedrohungen oder informationsinvasive Software und auch in Zukunft virenfrei und geschützt.

How Does I Hacked Your Device Work?

Einmal installiert, I Hacked Your Device can Daten sammeln Verwendung Tracker. Bei diesen Daten handelt es sich um Ihre Surfgewohnheiten, B. die von Ihnen besuchten Websites und die von Ihnen verwendeten Suchbegriffe. Sie werden dann verwendet, um Sie gezielt mit Werbung anzusprechen oder Ihre Informationen an Dritte zu verkaufen.

I Hacked Your Device can also Laden Sie andere Schadsoftware auf Ihren Computer herunter, wie Viren und Spyware, Dies kann dazu verwendet werden, Ihre persönlichen Daten zu stehlen und riskante Werbung anzuzeigen, die möglicherweise auf Virenseiten oder Betrug weiterleiten.

Is I Hacked Your Device Malware?

Die Wahrheit ist, dass Welpen (Adware, Browser-Hijacker) sind keine Viren, kann aber genauso gefährlich sein da sie Ihnen möglicherweise Malware-Websites und Betrugsseiten anzeigen und Sie dorthin weiterleiten.

Viele Sicherheitsexperten klassifizieren potenziell unerwünschte Programme als Malware. Dies liegt an den unerwünschten Effekten, die PUPs verursachen können, B. das Anzeigen störender Werbung und das Sammeln von Benutzerdaten ohne das Wissen oder die Zustimmung des Benutzers.

About the I Hacked Your Device Research

Die Inhalte, die wir auf SensorsTechForum.com veröffentlichen, this I Hacked Your Device how-to removal guide included, ist das Ergebnis umfangreicher Recherchen, harte Arbeit und die Hingabe unseres Teams, Ihnen zu helfen, das Spezifische zu entfernen, Adware-bezogenes Problem, und stellen Sie Ihren Browser und Ihr Computersystem wieder her.

How did we conduct the research on I Hacked Your Device?

Bitte beachten Sie, dass unsere Forschung auf unabhängigen Untersuchungen basiert. Wir stehen in Kontakt mit unabhängigen Sicherheitsforschern, Dank dessen erhalten wir täglich Updates über die neueste Malware, Adware, und Browser-Hijacker-Definitionen.

Weiter, the research behind the I Hacked Your Device threat is backed with Virustotal.

Um diese Online-Bedrohung besser zu verstehen, Bitte lesen Sie die folgenden Artikel, die sachkundige Details bieten.