Los investigadores de ciberseguridad identificaron recientemente más de 300 Campañas de phishing creadas para obtener información personal y bancaria de posibles víctimas.

La mayoría de estas estafas utilizan sitios que son idénticos a los originales., hecho con imágenes auténticas e interfaces de usuario.

De acuerdo con Proofpoint, Estas plantillas de campaña de phishing facilitan la creación de alta calidad, dominios web maliciosos. Actualmente, Estos se utilizan en campañas de phishing relacionadas con la pandemia COVID-19. Pero el tema puede cambiar en un futuro cercano., de acuerdo con la próxima crisis global o local.

¿Quién se hace pasar por estas campañas de phishing altamente profesionales??

Organizaciones como la OMS (Organización Mundial de la Salud), los Centros para el Control de Enfermedades de EE. UU., el IRS, HMRC en el Reino Unido, y consejos locales en todo Londres.

¿Dónde se pueden encontrar estas plantillas de phishing??

En foros subterráneos. Las plantillas también incluyen varias páginas para que se vean aún más auténticas..

¿A qué apuntan las páginas de phishing??

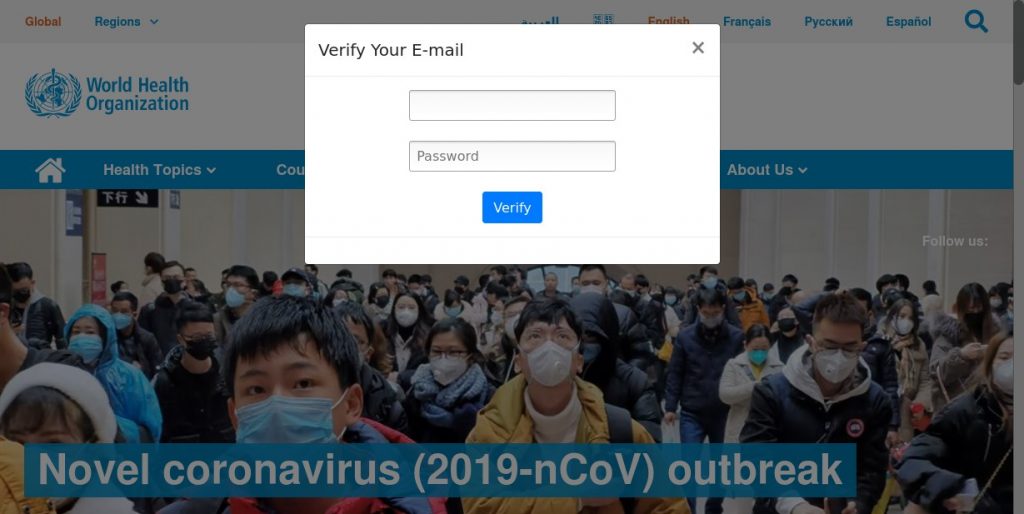

Más de la mitad de 300+ Campañas de phishing COVID-19 que Proofpoint ha observado desde enero 2020 están enfocados completamente en capturar credenciales de usuario. Aquí hay un ejemplo que ilustra la profesionalidad de las últimas campañas de phishing que circulan por la web.:

Fuente de la imagen: Proofpoint

Este ejemplo, Proofpoint explica, es una plantilla diseñada para copiar la apariencia del sitio legítimo de la OMS. Como visible, el sitio copia el logotipo y el esquema de colores de la OMS y está diseñado para implementarse como parte de una campaña de credencial de phishing. Aquí, los ciberdelincuentes buscan obtener el nombre de usuario y la contraseña de un visitante. El motivo malicioso se esconde detrás de obtener acceso a la información sobre las medidas de seguridad de COVID-19.

Otro ejemplo representa perfectamente el sitio legítimo de CDC (los Centros para el Control de Enfermedades de EE. UU.). La plantilla le pide a la víctima potencial su dirección de correo electrónico y contraseña para recibir una identificación de vacuna. El cuadro modal de esta estafa de phishing que solicita credenciales en este caso incluye logotipos de Microsoft Outlook, Google Gmail, Microsoft Office 365, Yahoo!, y AOL. La lista de proveedores de correo electrónico incluidos hace que la estafa sea una plantilla de phishing de credenciales de correo electrónico web amplia reutilizada para este tema, los investigadores señalan.

La pandemia de COVID-19 ha sido ampliamente explotada en varias campañas maliciosas., tanto phishing como entrega de malware. Incluso hubo casos en los que los cibercriminales intentaron robar dinero de personas afectadas financieramente por la pandemia.. En abril, Los australianos afectados financieramente por la pandemia actual de hecho estaban siendo objetivo de los estafadores que intentan robar sus fondos de jubilación. Los estafadores eran personas que llamaban en frío y se hicieron pasar por representantes de organizaciones que supuestamente ayudan a obtener acceso temprano a fondos de jubilación.