Des chercheurs en cybersécurité ont récemment identifié plus de 300 campagnes de phishing créées pour récolter les informations personnelles et bancaires des victimes potentielles.

La plupart de ces escroqueries utilisent des sites identiques à ceux d'origine, fait avec des images authentiques et des interfaces utilisateur.

Selon Proofpoint, ces modèles de campagne de phishing facilitent la création de, domaines Web malveillants. Actuellement, ceux-ci sont utilisés dans les campagnes de phishing liées à la pandémie de COVID-19. Mais le sujet pourrait changer dans un avenir proche, en fonction de la prochaine crise mondiale ou locale.

Qui se fait passer pour ces campagnes de phishing hautement professionnelles?

Des organisations telles que l'OMS (Organisation mondiale de la santé), les US Centers for Disease Control, les leurs, HMRC au Royaume-Uni, et les conseils locaux à travers Londres.

Où trouver ces modèles de phishing?

Sur les forums clandestins. Les modèles incluent également plusieurs pages pour les rendre encore plus authentiques.

Quelles sont les pages de phishing visant à?

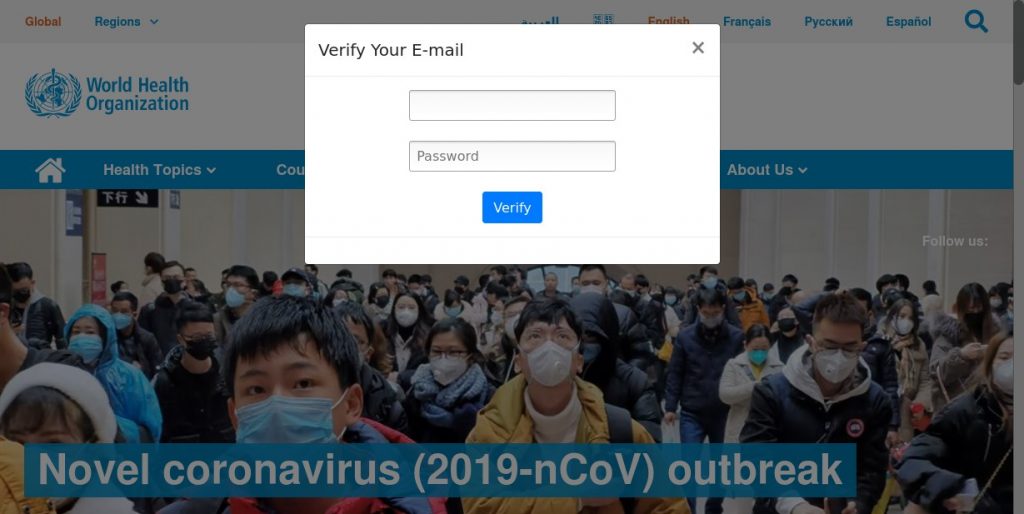

Plus de la moitié des 300+ Campagnes de phishing COVID-19 que Proofpoint observe depuis janvier 2020 se concentrent entièrement sur la capture des informations d'identification de l'utilisateur. Voici un exemple qui illustre le professionnalisme des dernières campagnes de phishing encerclant le Web:

Cet exemple, Proofpoint explique, est un modèle conçu pour copier l'apparence du site légitime de l'OMS. Comme visible, le site copie le logo et le jeu de couleurs de l'OMS et est conçu pour être déployé dans le cadre d'une campagne de phishing d'informations d'identification. Ici, les cybercriminels visent à obtenir le nom d'utilisateur et le mot de passe d'un visiteur. Le motif malveillant est caché derrière l'accès aux informations sur les mesures de sécurité COVID-19.

Un autre exemple représente parfaitement le site légitime de CDC (les US Centers for Disease Control). Le modèle demande à la victime potentielle son adresse e-mail et son mot de passe pour recevoir un ID de vaccin. La boîte modale de cette arnaque de phishing demandant des informations d'identification dans ce cas comprend les logos de Microsoft Outlook, Google Gmail, Microsoft Office 365, Yahoo!, et AOL. La liste des fournisseurs de messagerie inclus fait de l'arnaque un large modèle de phishing de données d'identification de messagerie Web adapté à ce thème, les chercheurs soulignent.

La pandémie COVID-19 a été largement exploitée dans diverses campagnes malveillantes, le phishing et la diffusion de logiciels malveillants. Il y a même eu des cas où des cybercriminels ont tenté de voler de l'argent à des personnes touchées financièrement par la pandémie. En Avril, Les Australiens financièrement affectés par la pandémie actuelle ciblé par des fraudeurs qui tentent de voler leurs fonds de pension de retraite. Les escrocs appelaient à froid des personnes usurpant l'identité de représentants d'organisations qui auraient soi-disant aidé à accéder rapidement aux fonds de pension de retraite.