Un ataque DDoS muy intrigante e intensivos / botnet ha sido simplemente investigado por investigadores de seguridad en US proveedor de seguridad Sucuri. La red de bots en cuestión comprende de más de 25,000 los robots destinadas a las empresas a nivel global. Más específicamente, se trata de una capa 7 ataque DDoS que envuelve a los servidores web y sus sitios web se estrella. Los ataques continuaron durante varios días. Los más investigadores sumergieron en su análisis, los detalles más curiosos que encontraron.

Como se extrajo la geo-localización de las direcciones IP que generan los ataques DDoS, nos dimos cuenta de que venían de todas partes del mundo, diferentes países y redes. Un total de 25,513 direcciones IP únicas llegaron dentro de un par de horas.

¿Qué hizo Sucuri Investigadores descubren sobre los ataques?

La investigación indica que la botnet se compone de sistemas de circuito cerrado de televisión internacionales comprometidas situados en varios lugares alrededor del mundo. La primera colisión Sucuri tuvo con la botnet sucedió cuando una joyería fue sometido a un ataque DDoS continua. sitio web de la empresa se situó detrás de la WAF de Sucuri (Firewall de Aplicaciones Web).

Sin embargo, las cosas no terminaron ahí, como los ataques continuaron. Como ya dijimos, el ataque inicial había una capa 7 DDoS uno (con más que 35,000 peticiones HTTP por segundo). El atacante se percató rápidamente de la protección WAF y aceleró las cosas hasta 50,000 peticiones / segundo.

El origen del ataque se concentró en Taiwán, con 24% de la dirección IP, seguido de los EE.UU. con 12%, Indonesia 9%, México con 8% y Malasia con 6%. La parte superior 10 países con los dispositivos de circuito cerrado de televisión más comprometidas utilizadas en este ataque eran: Taiwán, EE.UU., Indonesia, México, Malasia, Israel, Italia, Vietnam, Francia.

IO Botnet Aprovechamiento de circuitos cerrados de televisión?

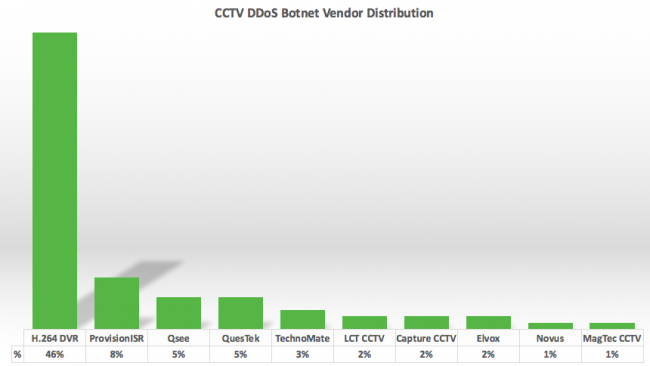

A medida que la investigación fue más profundo en las direcciones IP, se hizo evidente que todos ellos estaban ejecutando el servidor web de la Cruz, y todos tenían una página similar HTTP predeterminado, que contiene un título DVR Componentes. Esto es cuando los investigadores se dieron cuenta de que estaban muy probablemente tratando con una botnet IO aprovechamiento de circuitos cerrados de televisión como parte de la vía de ataque. Además, descubrieron los logotipos de la empresa a partir de los revendedores y fabrica en todas las direcciones IP.

Sucuri cree que todos los dispositivos están asociados con la investigación el investigador de seguridad de RSA Rotem Kerner Kerner Rotem de que descubrió una puerta trasera en el firmware de 70 vendedores CCTV DVR.

Sucuri se encuentra actualmente en el proceso de contactar a las redes que utilizan las cámaras comprometidas. Sin embargo, incluso cuando están parcheadas cámaras afectadas, los atacantes pueden encontrar fácilmente otros dispositivos a incluir en sus redes de bots. Es por eso que las empresas deben pensar en la protección DDoS adecuada.