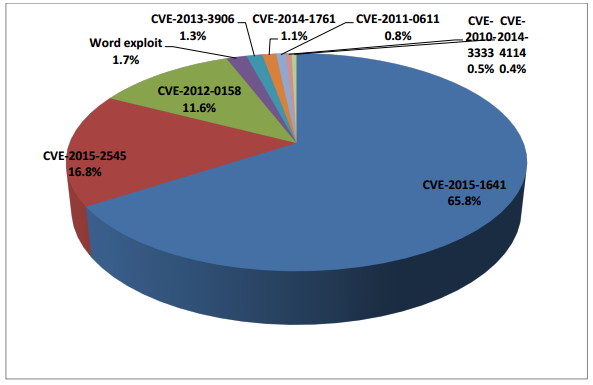

vulnerabilidades de Microsoft Office son los favoritos de los ciberdelincuentes '. Dos de los defectos más recientes – CVE-2015-1641 y CVE-2015-2545 - están incrementando rápidamente el juego malware y parecen sustituir a la de todos los tiempos-favorito CVE-2012 hasta 0158. Este último apalancada un punto débil en los controles ActiveX, y ha estado en el epicentro de múltiples ataques desconcertantes investigadores de seguridad en cuanto a por qué los delincuentes cibernéticos utilizaban un viejo explotar tales.

vulnerabilidades de Microsoft Office son los favoritos de los ciberdelincuentes '. Dos de los defectos más recientes – CVE-2015-1641 y CVE-2015-2545 - están incrementando rápidamente el juego malware y parecen sustituir a la de todos los tiempos-favorito CVE-2012 hasta 0158. Este último apalancada un punto débil en los controles ActiveX, y ha estado en el epicentro de múltiples ataques desconcertantes investigadores de seguridad en cuanto a por qué los delincuentes cibernéticos utilizaban un viejo explotar tales.

Más acerca del CVE-2012-0158 Classic

Descripción oficial (de cve.mitre.org)

El (1) Vista de la lista, (2) ListView2, (3) Vista de árbol, y (4) TreeView2 controles ActiveX en MSCOMCTL.OCX en los controles comunes de Microsoft Office 2003 SP3, 2007 SP2 y SP3, y 2010 Gold y SP1; Oficina 2003 Componentes Web SP3; servidor SQL 2000 SP4, 2005 SP4, y 2008 SP2, SP3, y R2; BizTalk Server 2002 SP1; commerce Server 2002 SP4, 2007 SP2, y 2009 Oro y R2; visual FoxPro 8.0 SP1 y 9.0 SP2; y Visual Basic 6.0 Tiempo de ejecución permite a atacantes remotos ejecutar código arbitrario a través de un elaborado (un) sitio web, (b) documento de Office, o (c) .rtf que desencadena “estado del sistema” corrupción, como explotados en estado salvaje en abril 2012, aka “La vulnerabilidad MSCOMCTL.OCX RCE.”

Muchos expertos infosec han rendido homenaje a la vulnerabilidad, y Sophos ha publicado recientemente un informe titulado intrigante "¿Es hora de CVE-2.012-0158 de retirarse?". El informe señala que este 4 años de edad exploit ha dominado el escenario Oficina ataque paquete, pero ahora está siendo empujado a un lado por otras vulnerabilidades. Este período de cuatro años de edad clásica exploit ha sido destronado por dos nuevos defectos: CVE-2015-1641 y CVE-2015-2545.

Es lógico que los criminales cibernéticos se convertirían en otra, nuevas vulnerabilidades, porque los usuarios parche progresivamente su software que lleva a la disminución de las posibilidades de infecciones exitosas.

Los primeros signos de CVE-2012-0158 convirtiendo poco a poco obsoleta se notaron esta primavera, cuando la vulnerabilidad comenzó a evaporarse de campañas de spam con malware llevar.

Según el experto en Sophos Gabor Szappanos el ascenso de CVE-2015-1641 y CVE-2015-2545 está directamente asociado con cambios en varios Oficina explotar los kits. En otras palabras, el exploit de 2012 Ahora se retira y se sustituye por los dos 2015 defectos.

¿Cuál Es un Exploit Kit de Microsoft Office?

operadores de malware han sido aprovechan las vulnerabilidades de documentos de Microsoft Office desde hace muchos años. Sin embargo, "Documento de malware" como se le llama a veces por los investigadores cibernéticos ha resucitado con vigor.

El vector de ataque depende principalmente de si se trata de un grupo de delincuencia cibernética promedio o un grupo APT dirigida a las víctimas de alto perfil. En el primer caso, los documentos explotadas se unirían a los mensajes de correo electrónico y enviados a una gran cantidad de posibles víctimas al azar. En el caso de un ataque APT, el número de las víctimas sería mucho más pequeño y constaría de objetivos seleccionados.

Algunos de los Oficina paquetes de exploits son conocidos por ser comercial, disponibles para su compra en los mercados subterráneos. Otros parecen ser comerciales, pero no han aparecido en cualquiera de las plazas todavía. Finalmente, hay herramientas que están disponibles sólo para un puñado de grupos.

Más información acerca de CVE-2015-2545

Esta vulnerabilidad se ha observado en los ataques llevados a cabo por grupos APT ciberespionaje. Permite a los actores maliciosos para incrustar cargas útiles EPS maliciosos como imágenes dentro de archivos de Office. CVE-2015-2545 afecta Oficina 007 SP3, 2010 SP2, 2013 SP1, y 2013 RT SP1. Desafortunadamente, la falla está ganando popularidad no sólo entre los criminales, sino también de la APT es aprovechado por bandas de delincuencia cibernética.

Más información acerca de CVE-2015-1641

Éste se ha notado en las operaciones de alto perfil en pequeña escala, más específicamente en los ataques APT. Sophos, sin embargo, dice que CVE-2015-1641 se ha utilizado en varias campañas de spam. Es fácil de detectar la vulnerabilidad, ya que sólo se puede activar a través de documentos RTF. CVE-2015-1641 afecta a Microsoft Word 2007 SP3, Oficina 2010 SP2, Palabra 2010 SP2, Palabra 2013 SP1, Palabra 2013 RT SP1, Word para Mac 2011, Paquete de compatibilidad de SP3, Servicios de automatización de Word en SharePoint Server 2010 SP2 y 2013 SP1, y el Servidor de Aplicaciones Web de Office 2010 SP2 y 2013 SP1.

Cómo mantenerse protegido contra el malware Documento

Primero y ante todo – parchear el software! Aplicar todos los parches de seguridad disponibles debe ser su máxima prioridad. Sin embargo, actualizaciones pueden ser importantes, pero son sólo una pequeña pieza del rompecabezas. Dado que el spam es un gran culpable, tanto para pequeños- y las operaciones de malware gran escala, no se debe descuidar consejos de precaución similares a las siguientes…

Anti-Spam Consejos de Protección

- Emplear el software anti-spam, filtros de spam, el objetivo de examinar el correo electrónico entrante. Este tipo de software sirve para aislar spam de correos electrónicos regulares. Los filtros de spam están diseñados para identificar y detectar el spam, y evitar que nunca lleguen a su bandeja de entrada. Asegúrese de añadir un filtro de correo no deseado a su correo electrónico. Los usuarios de Gmail pueden hacer referencia a La página de ayuda de Google.

- No responda a mensajes de correo electrónico dudosos y nunca interactuar con su contenido. Incluso un vínculo "darse de baja" en el cuerpo del mensaje puede llegar a ser sospechoso. Si responde a un mensaje de este tipo, usted acaba de enviar una confirmación de su propia dirección de correo electrónico para los cibercriminales.

- Crear una dirección de correo electrónico secundaria a usar siempre cuando necesite registrarse para un servicio web o registrarse para obtener algo. Regalar su dirección de correo electrónico en sitios web al azar verdadera nunca es una buena idea.

- Su nombre de correo electrónico debe ser duro de roer. La investigación indica que el correo electrónico se dirige con los números, letras y guiones bajos son más difíciles de romper y, en general recibir menos correos electrónicos no deseados.

- Ver mensajes de correo electrónico en texto sin formato, y hay una buena razón por la cual. Spam que está escrito en HTML puede tener un código diseñado para redirigir a páginas no deseadas (por ejemplo. publicidad). También, imágenes dentro del cuerpo del correo electrónico se pueden utilizar para los spammers '' teléfono de casa, ya que pueden utilizarlos para localizar correos electrónicos activos para futuras campañas de spam. Por lo tanto, la visualización de mensajes de correo electrónico en texto sin formato parece ser la mejor opción. Para ello, navegue hasta el menú principal del correo electrónico, vaya a Preferencias y seleccione la opción de leer mensajes de correo electrónico en texto sin formato.

- Evita publicar su dirección de correo electrónico o un enlace a ella en las páginas web. los robots de spam y arañas web pueden localizar las direcciones de correo electrónico. Por lo tanto, si usted necesita dejar su dirección de correo electrónico, hacerlo, ya que sigue: NOMBRE [en] CORREO [punto] com o algo similar. También puede buscar un formulario de contacto en el sitio web - rellenar dicho formulario no debe revelar su dirección de correo electrónico o su identidad.

Y finalmente, mantener su sistema protegido en todo momento!

Escáner Spy Hunter sólo detectará la amenaza. Si desea que la amenaza se elimine de forma automática, usted necesita comprar la versión completa de la herramienta anti-malware.Obtenga más información sobre la herramienta de SpyHunter Anti-Malware / Cómo desinstalar SpyHunter