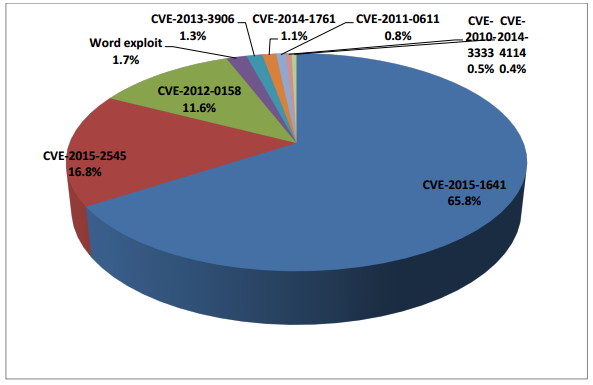

vulnérabilités Microsoft Office sont les favoris des criminels cybernétiques. Deux des défauts les plus récents – CVE-2015-1641 et CVE-2015-2545 - sont rapidement intensifie le jeu de logiciels malveillants et semblent être le remplacement de tous les temps favori CVE-2012-0158. Ce dernier effet de levier un point faible dans les contrôles ActiveX, et a été à l'épicentre de plusieurs attaques énigmatiques chercheurs en sécurité pour les criminels pourquoi cyber utilisaient comme un vieil exploit.

vulnérabilités Microsoft Office sont les favoris des criminels cybernétiques. Deux des défauts les plus récents – CVE-2015-1641 et CVE-2015-2545 - sont rapidement intensifie le jeu de logiciels malveillants et semblent être le remplacement de tous les temps favori CVE-2012-0158. Ce dernier effet de levier un point faible dans les contrôles ActiveX, et a été à l'épicentre de plusieurs attaques énigmatiques chercheurs en sécurité pour les criminels pourquoi cyber utilisaient comme un vieil exploit.

En savoir plus sur le CVE-2012-0158 Classique

description officielle (de cve.mitre.org)

La (1) ListView, (2) ListView2, (3) TreeView, et (4) TreeView2 contrôles ActiveX dans MSCOMCTL.OCX dans les contrôles communs dans Microsoft Office 2003 SP3, 2007 SP2 et SP3, et 2010 L'or et SP1; Bureau 2003 Web Components SP3; serveur SQL 2000 SP4, 2005 SP4, et 2008 SP2, SP3, et R2; BizTalk Server 2002 SP1; Commerce Server 2002 SP4, 2007 SP2, et 2009 L'or et R2; Visual FoxPro 8.0 SP1 et 9.0 SP2; et Visual Basic 6.0 Runtime permet des attaquants distants afin d'exécuter du code arbitraire via un conçu (une) site Internet, (b) document office, ou (c) .fichier rtf qui déclenche “état du système” corruption, comme exploitée dans la nature en Avril 2012, alias “Vulnérabilité MSCOMCTL.OCX RCE.”

De nombreux experts INFOSEC ont rendu hommage à la vulnérabilité, et Sophos a récemment publié un rapport fascinant intitulé «Est-il temps pour CVE-2012-0158 à la retraite?". Le rapport note que cette 4-year-old exploit a dominé le scénario package Office d'attaque, mais est maintenant poussé de côté par d'autres vulnérabilités. Ce quatre-année-vieux classique exploit a été détrôné par deux nouvelles failles: CVE-2015-1641 et CVE-2015-2545.

Il est logique que les cyber-criminels se tournent vers d'autres, exploits les plus récents, parce que les utilisateurs corrigent progressivement leur logiciel conduisant à la diminution des chances de succès des infections.

Les premiers signes de CVE-2012-0158 devenant lentement obsolètes ont été remarqués ce printemps lorsque la vulnérabilité a commencé à évaporer de campagnes de spam logiciels malveillants portant.

Selon l'expert de Sophos Gabor Szappanos la montée du CVE-2015-1641 et CVE-2015-2545 est directement associée à des mises à jour dans plusieurs Bureau exploiter kits. En d'autres termes, l'exploit de 2012 est maintenant supprimé et est remplacé par les deux 2015 défauts.

Qu'est-ce qu'un Microsoft Office Exploit Kit?

opérateurs de logiciels malveillants ont été tirant parti de documents Microsoft Office vulnérabilités depuis de nombreuses années. Cependant, «Document malware», comme il est parfois appelé par les chercheurs de cyber a ressuscités avec vigueur.

Le vecteur d'attaque dépend principalement que ce soit un groupe de cybercriminalité moyen ou un groupe APT ciblant haut profil des victimes. Dans le premier cas,, les documents exploités seraient attachés aux e-mails et envoyés à de grandes quantités de victimes potentielles aléatoires. Dans le cas d'une attaque APT, Le nombre de victimes serait beaucoup plus petit et serait composé de cibles sélectionnées.

Certains Bureau exploit kits sont connus pour être commerciale, disponibles à l'achat sur les marchés souterrains. D'autres semblent être commercial, mais ne l'ont pas encore fait son apparition dans l'un des marchés. Enfin, il existe des outils qui sont disponibles seulement à une poignée de groupes.

En savoir plus sur CVE-2015-2545

Cette vulnérabilité a été observée dans les attaques menées par des groupes APT cyber-espionnage. Il permet aux acteurs malveillants d'intégrer des charges utiles EPS malveillants comme des images à l'intérieur des fichiers Office. CVE-2015-2545 affecte Bureau 007 SP3, 2010 SP2, 2013 SP1, et 2013 RT SP1. Malheureusement, le défaut gagne en popularité non seulement parmi les criminels APT, mais est également exploité par les gangs de la cybercriminalité.

En savoir plus sur CVE-2015-1641

Celui-ci a été remarqué dans les opérations de grande envergure à petite échelle, plus particulièrement dans les attaques APT. Sophos, cependant, dit que la référence CVE-2015 à 1641 a été utilisé dans des campagnes de spam multiples. Il est facile de repérer la vulnérabilité car il ne peut être activé par le biais des documents RTF. CVE-2015-1641 affecte Microsoft Word 2007 SP3, Bureau 2010 SP2, Mot 2010 SP2, Mot 2013 SP1, Mot 2013 RT SP1, Word pour Mac 2011, Pack Office Compatibility SP3, Word Automation Services sur SharePoint Server 2010 SP2 et 2013 SP1, et Office Web Apps serveur 2010 SP2 et 2013 SP1.

Comment rester protégé contre les documents Malware

Tout d'abord – patcher votre logiciel! L'application de tous les correctifs de sécurité disponibles devrait être votre priorité. Cependant, mises à jour peuvent être importants, mais ils sont juste un petit morceau du puzzle. Puisque le spam est un coupable majeur tant pour les petites- et les opérations de logiciels malveillants à grande échelle, vous ne devriez pas négliger des conseils de précaution comme ceux ci-dessous…

Anti-Spam Conseils Protection

- Employer un logiciel anti-spam, filtres anti-spam, visant à examiner le courrier entrant. Ce logiciel sert à isoler le spam des e-mails réguliers. Les filtres de Spam sont conçus pour identifier et détecter le spam, et l'empêcher d'atteindre votre boîte de réception. Assurez-vous d'ajouter un filtre anti-spam à votre email. Les utilisateurs de Gmail peuvent se référer à soutien la page de Google.

- Ne pas répondre aux messages électroniques douteux et ne jamais interagir avec leur contenu. Même un lien "unsubscribe" dans le corps du message peut se révéler suspecte. Si vous répondez à un tel message, il vous suffira d'envoyer une confirmation de votre propre adresse e-mail à des cyber-escrocs.

- Créer une adresse e-mail secondaire à utiliser chaque fois que vous devez vous inscrire à un service Web ou inscrivez-vous pour quelque chose. Loin de donner votre véritable adresse e-mail sur des sites aléatoires est jamais une bonne idée.

- Votre nom e-mail doit être difficile à craquer. La recherche indique que le courrier électronique traite avec des numéros, des lettres et des caractères de soulignement sont plus difficiles à craquer et généralement obtenir moins de spams.

- Voir vos e-mails en texte brut, et il y a une bonne raison pour laquelle. Spam qui est écrit en HTML peut avoir un code conçu pour vous rediriger vers des pages non désirées (e.g. La publicité). Aussi, images dans le corps du message peuvent être utilisés pour les spammeurs »de téléphone à domicile, car ils peuvent les utiliser pour localiser des emails actifs pour les futures campagnes de spam. Ainsi, l'affichage des e-mails en texte clair semble être la meilleure option. Pour ce faire, accédez au menu principal de votre e-mail, allez dans Préférences et sélectionnez l'option pour lire des emails en texte brut.

- Évitez d'afficher votre adresse e-mail ou un lien vers elle sur les pages Web. robots collecteurs de mails et les araignées Web peuvent trouver des adresses e-mail. Ainsi, si vous devez laisser votre adresse e-mail, le faire comme il suit: PRÉNOM [à] COURRIER [point] com ou quelque chose de similaire. Vous pouvez aussi chercher un formulaire de contact sur le site - remplissant ce formulaire ne devrait pas révéler votre adresse e-mail ou votre identité.

et enfin, Gardez votre système protégé à tout moment!

Spy Hunter scanner ne détecte que la menace. Si vous voulez que la menace d'être retiré automatiquement, vous devez acheter la version complète de l'outil anti-malware.En savoir plus sur l'outil SpyHunter Anti-Malware / Comment désinstaller SpyHunter