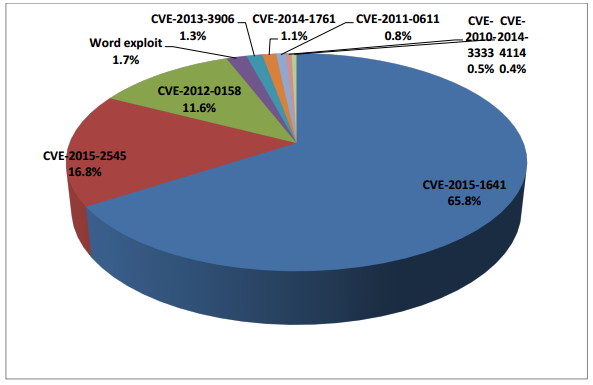

Microsoft Office Schwachstellen sind Cyber-Kriminelle "Favoriten. Zwei der neueren Mängel – CVE-2015-1641 und CVE-2015-2545 - verstärken schnell die Malware Spiel und scheinen die All-Time-Favorit CVE-2012-0158 zu ersetzen. Letztere Leveraged eine Schwachstelle in ActiveX-Steuerelemente, und hat im Epizentrum von mehreren Angriffen verwirrende Sicherheitsforscher, warum Cyber-Kriminelle wurden mit so ein alter ausbeuten.

Microsoft Office Schwachstellen sind Cyber-Kriminelle "Favoriten. Zwei der neueren Mängel – CVE-2015-1641 und CVE-2015-2545 - verstärken schnell die Malware Spiel und scheinen die All-Time-Favorit CVE-2012-0158 zu ersetzen. Letztere Leveraged eine Schwachstelle in ActiveX-Steuerelemente, und hat im Epizentrum von mehreren Angriffen verwirrende Sicherheitsforscher, warum Cyber-Kriminelle wurden mit so ein alter ausbeuten.

Mehr über die Klassische CVE-2012-0158

Offizielle Beschreibung (von cve.mitre.org)

Die (1) Listenansicht, (2) ListView2, (3) Baumsicht, und (4) TreeView2 ActiveX-Steuerelemente in MSCOMCTL.OCX in den Common Controls in Microsoft Office 2003 SP3, 2007 SP2 und SP3, und 2010 Gold-und SP1; Büro 2003 Web Components SP3; SQL Server 2000 SP4, 2005 SP4, und 2008 SP2, SP3, und R2; BizTalk Server 2002 SP1; Commerce Server 2002 SP4, 2007 SP2, und 2009 Gold und R2; visual FoxPro 8.0 SP1 und 9.0 SP2; und Visual Basic 6.0 Runtime erlauben entfernten Angreifern, beliebigen Code mittels einer präparierten auszuführen (ein) Website, (b) Office-Dokument, oder (c) .rtf-Datei, die auslöst, “Systemzustand” Korruption, wie in der freien Natur im April ausgenutzt 2012, aka “MSCOMCTL.OCX RCE Verletzlichkeit.”

Viele Experten haben infosec Tribut an die Verwundbarkeit bezahlt, und Sophos hat kürzlich eine faszinierende Bericht mit dem Titel "Ist es Zeit für CVE-2012-0158 in den Ruhestand?". Der Bericht stellt fest, dass das 4-jährige Exploit hat das Office-Paket Angriffsszenario dominiert, aber jetzt gedrückt wird beiseite durch andere Sicherheitslücken. Diese vier-jährige klassische Großtat wurde durch zwei neue Fehler entthront: CVE-2015-1641 und CVE-2015-2545.

Es ist nur logisch, dass Cyber-Kriminelle auf andere machen würde, neueren Exploits, da die Benutzer schrittweise ihre Software in Chancen für eine erfolgreiche Infektion der Abnahme führenden Patch.

Die ersten Anzeichen für CVE-2012-0158 langsam obsolet wurden in diesem Frühjahr bemerkt, wenn die Verwundbarkeit begann von verdunsten Malware führenden Kampagnen Spam.

Laut Sophos Experten Gabor Szappanos der Aufstieg der CVE-2015-1641 und CVE-2015-2545 ist direkt mit Updates in mehreren Office-assoziierten Exploit-Kits. Mit anderen Worten, der Exploit aus 2012 Jetzt wird entfernt und wird durch die beiden ersetzt 2015 Mängel.

Was ist ein Microsoft Office Kit Exploit?

Malware Betreiber wurden die Nutzung von Microsoft Office-Dokument Anfälligkeiten für viele Jahre. Jedoch, "Dokument Malware", wie es manchmal von Cyber-Forscher genannt hat mit Nachdruck wieder belebt.

Der Angriffsvektor hängt hauptsächlich davon ab, ob es eine durchschnittliche Cyber-Kriminalität Gruppe oder eine APT Gruppe hochkarätige Opfer Targeting. Im ersten Fall, die ausgebeuteten Dokumente würden angebracht auf E-Mails und große Mengen an Zufalls potentielle Opfer geschickt. Im Falle eines Angriffs APT, die Zahl der Opfer viel kleiner wäre und der ausgewählten Ziele würde darin bestehen,.

Einige der Office-Exploit-Kits zu sein, sind bekannt kommerziellen, bei U-Bahn-Marktplätze für den Kauf zur Verfügung. Andere scheinen kommerziell sein, sondern in einem der Marktplätze nicht erschienen noch. Schließlich, gibt es Tools, die nur auf eine Handvoll Gruppen zur Verfügung stehen.

Mehr über CVE-2015-2545

Diese Sicherheitsanfälligkeit wurde in Angriffe durchgeführt von Cyber-Spionage APT Gruppen beobachtet. Es ermöglicht bösartige Aktivitäten bösartiger EPS Nutzlasten als Bilder in Office-Dateien einbetten. CVE-2015-2545 betrifft Büro 007 SP3, 2010 SP2, 2013 SP1, und 2013 RT SP1. Leider, der Fehler ist an Popularität gewinnt nicht nur bei APT Verbrecher, sondern wird auch durch Cyber-Kriminalität Banden genutzt.

Mehr über CVE-2015-1641

Dieser wurde in kleinen High-Profile-Operationen bemerkt, genauer gesagt in APT-Attacken. Sophos, jedoch, sagt, dass CVE-2015-1641 hat in mehreren Spam-Kampagnen verwendet worden. Es ist einfach, die Anfälligkeit zu erkennen, weil sie nur durch RTF-Dokumente aktiviert werden. CVE-2015-1641 betrifft Microsoft Word 2007 SP3, Büro 2010 SP2, Wort 2010 SP2, Wort 2013 SP1, Wort 2013 RT SP1, Word für Mac 2011, Office Compatibility Pack SP3, Word Automation Services auf Sharepoint Server 2010 SP2 und 2013 SP1, und Office Web Apps Server 2010 SP2 und 2013 SP1.

Wie bleiben Schutz gegen Malware Dokument

Zuallererst – Patch Ihre Software! alle verfügbaren Sicherheitspatches anwenden sollte Ihre oberste Priorität sein. Jedoch, Updates kann wichtig sein, aber sie sind nur ein kleines Stück aus dem Puzzle. Da Spam ist eine wichtige Ursache für kleine- und groß angelegte Malware-Operationen, Sie sollten nicht vorsorglich Tipps wie die, die unten vernachlässigen…

Anti-Spam-Schutz-Tipps

- Beschäftigen Anti-Spam-Software, Spam-Filter, bei der Prüfung eingehender E-Mails ausgerichtet. Eine solche Software dient Spam von regelmäßig E-Mails zu isolieren. Spam-Filter sind so konzipiert, um Spam zu identifizieren und zu erkennen,, und verhindern, dass es jemals Ihren Posteingang erreichen. Stellen Sie sicher, einen Spam-Filter auf Ihre E-Mail hinzufügen. Google Mail-Nutzer kann sich auf Google-Support-Seite.

- Sie nicht auf dubiose E-Mail-Nachrichten antworten und nie mit ihren Inhalten interagieren. Auch kann eine "Unsubscribe" -Link im Nachrichtentext herausstellen misstrauisch zu sein. Wenn Sie auf eine solche Nachricht antworten, Sie wird nur eine Bestätigung Ihrer eigenen E-Mail-Adresse an Cyber-Gauner senden.

- Erstellen Sie eine zweite E-Mail-Adresse zu verwenden, wenn Sie für einen Web-Service zu registrieren müssen oder melden Sie sich für etwas. Verlosen Sie Ihre wahren E-Mail-Adresse auf zufällige Websites ist nie eine gute Idee.

- Ihre E-Mail-Name sollte schwer zu knacken. Die Forschung zeigt, dass E-Mail mit den Nummern-Adressen, Buchstaben und Unterstrichen sind härter zu knacken und E-Mails bekommen im Allgemeinen weniger Spam.

- Sehen Sie Ihre E-Mails im Klartext, und es gibt einen guten Grund, warum. Spam, die in HTML geschrieben haben Code kann konzipiert, dass Sie unerwünschte Seiten umleiten (z.B.. Werbung). Auch, Bilder innerhalb des E-Mail-Körper kann zu "nach Hause telefonieren" Spammern verwendet werden, weil sie sie nutzen können, aktive E-Mails für die zukünftige Spam-Kampagnen zu lokalisieren. So, E-Mails im Klartext sehen scheint die bessere Wahl zu sein. Um dies zu tun, auf Ihre E-Mail-Hauptmenü navigieren, gehen Sie zu Einstellungen und wählen Sie die Option E-Mails im Klartext zu lesen.

- Vermeiden Sie Ihre E-Mail-Adresse oder einen Link auf Webseiten veröffentlichen. Spam-Bots und Web-Spider können E-Mail-Adressen lokalisieren. So, wenn Sie Ihre E-Mail-Adresse zu hinterlassen, tun es, wie es folgt: NAME [bei] MAIL [Punkt] com oder etwas ähnliches. Sie können auf der Website ein Kontaktformular auch einen Blick - das Formular ausfüllen sollten nicht Ihre E-Mail-Adresse oder Ihre Identität preisgeben.

Und schlussendlich, Halten Sie Ihr System jederzeit geschützt!

Spy Hunter Scanner nur die Bedrohung erkennen. Wenn Sie wollen, dass die Bedrohung automatisch entfernt wird, Müssen sie die vollversion des anti-malware tools kaufen.Erfahren Sie mehr über SpyHunter Anti-Malware-Tool / Wie SpyHunter Deinstallieren