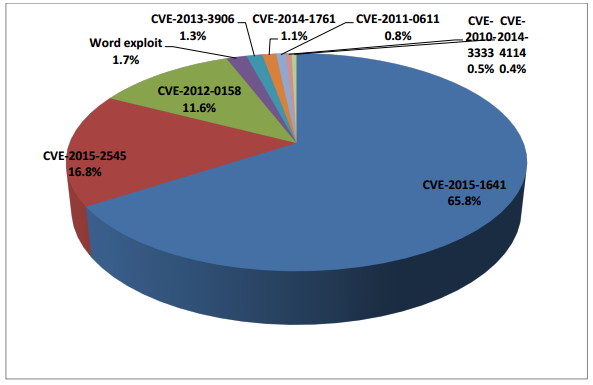

vulnerabilità di Microsoft Office sono favoriti criminali informatici '. Due dei difetti più recenti – CVE-2015-1641 e CVE-2015-2545 - sono rapidamente intensificando il gioco malware e sembrano essere la sostituzione di tutti i tempi-favorito CVE-2.012-0.158. La leva finanziaria un punto debole in questi ultimi controlli ActiveX, ed è stato in epicentro di molteplici attacchi sconcertanti ricercatori di sicurezza per i criminali informatici sono stati il motivo per cui l'utilizzo di tali un vecchio exploit.

vulnerabilità di Microsoft Office sono favoriti criminali informatici '. Due dei difetti più recenti – CVE-2015-1641 e CVE-2015-2545 - sono rapidamente intensificando il gioco malware e sembrano essere la sostituzione di tutti i tempi-favorito CVE-2.012-0.158. La leva finanziaria un punto debole in questi ultimi controlli ActiveX, ed è stato in epicentro di molteplici attacchi sconcertanti ricercatori di sicurezza per i criminali informatici sono stati il motivo per cui l'utilizzo di tali un vecchio exploit.

Maggiori informazioni sul Classic CVE-2012-0158

Descrizione ufficiale (da cve.mitre.org)

Il (1) Visualizzazione elenco, (2) ListView2, (3) Visualizzazione ad albero, e (4) TreeView2 controlli ActiveX in MSCOMCTL.OCX nell'elenco dei comuni in Microsoft Office 2003 SP3, 2007 SP2 e SP3, e 2010 Oro e SP1; Ufficio 2003 Web Components SP3; server SQL 2000 SP4, 2005 SP4, e 2008 SP2, SP3, e R2; BizTalk Server 2002 SP1; Commerce Server 2002 SP4, 2007 SP2, e 2009 Oro e R2; visual FoxPro 8.0 SP1 e 9.0 SP2; e Visual Basic 6.0 Runtime consentire ad aggressori remoti di eseguire codice arbitrario tramite un artigianale (un) Sito web, (b) documento di Office, o (c) .file RTF che innesca “stato del sistema” corruzione, come sfruttati in natura nel mese di aprile 2012, aka “Vulnerabilità MSCOMCTL.OCX RCE.”

Molti esperti INFOSEC hanno reso omaggio alla vulnerabilità, e Sophos ha recentemente pubblicato un rapporto intrigante dal titolo "E 'tempo per CVE-2012-0158 di andare in pensione?". La relazione rileva che questo 4 anni exploit ha dominato lo scenario Ufficio attacco pacchetto, ma è ora in fase di spinta da parte da altre vulnerabilità. Questo quattro-anno-vecchio classico exploit è stato detronizzato da due nuove falle: CVE-2015-1641 e CVE-2015-2545.

E 'logico che i criminali informatici potrebbero rivolgersi ad altri, exploit più recenti, perché gli utenti progressivamente le patch relative alle software che porta alla diminuzione delle possibilità di infezioni di successo.

I primi segni di CVE-2012-0158 lentamente diventando obsoleti sono stati notati questa primavera, quando la vulnerabilità ha cominciato ad evaporare da campagne di spam di malware che trasportano.

Secondo l'esperto di Sophos Gabor Szappanos l'ascesa di CVE-2015-1641 e CVE-2015-2545 è direttamente associato con gli aggiornamenti in diversi uffici kit di exploit. In altre parole, l'exploit da 2012 è ora rimosso e viene sostituito dai due 2015 difetti.

Che cosa è un Microsoft Office Exploit Kit?

operatori di malware sono state sfruttando le vulnerabilità dei documenti di Microsoft Office per molti anni. Tuttavia, "Documento di malware", come viene talvolta chiamato dai ricercatori informatici ha resuscitato con vigore.

Il vettore di attacco dipende principalmente dal fatto che si tratta di un gruppo di criminalità informatica media o un gruppo di APT mira vittime di alto profilo. Nel primo caso, i documenti sfruttati sarebbero stati attaccati messaggi di posta elettronica e inviati a grandi quantità di potenziali vittime casuali. Nel caso di un attacco APT, il numero delle vittime sarebbe stato molto più piccolo e consisterebbe di target selezionati.

Alcuni dei Ufficio exploit kit sono noti per essere commerciale, disponibile per l'acquisto presso i mercati sotterranei. Altri sembrano essere commerciali, ma non sono apparsi in qualsiasi momento marketplace. Infine, ci sono strumenti che sono disponibili solo per una manciata di gruppi.

Di più su CVE-2015-2545

Questa vulnerabilità è stata osservata in attacchi effettuati da cyber-spionaggio gruppi APT. Permette attori maligni di incorporare payload EPS dannosi come immagini all'interno di file di Office. CVE-2015-2545 colpisce Ufficio 007 SP3, 2010 SP2, 2013 SP1, e 2013 RT SP1. Sfortunatamente, il difetto sta guadagnando popolarità non solo tra i criminali APT, ma viene sfruttato anche dai cyber bande criminali.

Di più su CVE-2015-1641

Questo è stato notato in operazioni di alto profilo piccoli, più precisamente in attacchi APT. Sophos, tuttavia, dice che CVE-2015-1641 è stato utilizzato in più campagne di spam. E 'facile da individuare la vulnerabilità perché può essere attivato solo attraverso documenti RTF. CVE-2015-1641 interessa Microsoft Word 2007 SP3, Ufficio 2010 SP2, Parola 2010 SP2, Parola 2013 SP1, Parola 2013 RT SP1, Word per Mac 2011, Office Compatibility Pack SP3, Word Automation Services in SharePoint Server 2010 SP2 e 2013 SP1, e Office Web Apps Server 2010 SP2 e 2013 SP1.

Come rimanere protetti contro malware documento

Innanzitutto – patch per il software! L'applicazione di tutte le patch di sicurezza disponibili dovrebbe essere la priorità assoluta. Tuttavia, aggiornamenti possono essere importanti, ma sono solo un piccolo pezzo dal puzzle. Dal momento che lo spam è un colpevole principale sia per la piccola- operazioni di malware e grande scala, Non si deve trascurare suggerimenti precauzionali come quelli qui sotto…

Anti-Spam Consigli Protezione

- Utilizza un software anti-spam, filtri anti-spam, mirato a esaminare e-mail in entrata. Tale software serve per isolare lo spam da e-mail regolari. I filtri antispam sono progettati per identificare e rilevare lo spam, e impedire che mai raggiungere tua casella di posta. Assicurarsi di aggiungere un filtro anti-spam per e-mail. Gli utenti Gmail possono fare riferimento a pagina di supporto di Google.

- Non rispondere a messaggi e-mail di dubbia e non interagiscono con il loro contenuto. Anche un link 'unsubscribe' all'interno del corpo del messaggio può rivelarsi sospetto. Se si risponde a un messaggio di questo tipo, sarà solo inviare una conferma del tuo indirizzo e-mail a criminali informatici.

- Creare un indirizzo email secondario da utilizzare ogni volta che è necessario registrarsi per un servizio web o registrarsi per qualcosa. Dare via il tuo indirizzo email vero su siti web a caso non è mai una buona idea.

- Il tuo nome e-mail dovrebbe essere difficile da decifrare. La ricerca indica che gli indirizzi e-mail con i numeri, lettere e underscore sono più difficile da decifrare e, in generale ottenere meno email di spam.

- Visualizzare le email in formato testo, e c'è una buona ragione per la quale. Spam che è scritto in HTML può avere codice progettato per reindirizzare l'utente a pagine indesiderate (e.g. pubblicità). Anche, immagini all'interno del corpo e-mail possono essere utilizzati per gli spammer 'telefono di casa' perché li possono utilizzare per individuare i messaggi di posta elettronica attivi per le future campagne di spam. Così, la visualizzazione di messaggi di posta elettronica in formato testo sembra essere la scelta migliore. Per farlo, passare al menu principale della tua e-mail, andare in Preferenze e selezionare l'opzione per leggere le email in formato testo.

- Evitate di pubblicare la tua indirizzo email o un link ad esso su pagine web. bots spam e web spider in grado di individuare gli indirizzi e-mail. Così, se avete bisogno di lasciare il vostro indirizzo e-mail, farlo come segue: NOME [a] MAIL [puntino] com o qualcosa di simile. È anche possibile cercare un modulo di contatto sul sito web - la compilazione di tale modulo non dovrebbe rivelare il tuo indirizzo e-mail o la vostra identità.

E infine, mantenere il sistema protetto in ogni momento!

Spy Hunter scanner rileva solo la minaccia. Se si desidera che la minaccia da rimuovere automaticamente, è necessario acquistare la versione completa del tool anti-malware.Per saperne di più sullo strumento SpyHunter Anti-Malware / Come disinstallare SpyHunter