chips TPM utilizados en los ordenadores de varios tipos se han encontrado para ser vulnerables a dos nuevos tipos de ataques. Estos componentes de hardware son parte de las placas base utilizados en diversas industrias y escenarios. Una nueva investigación muestra que la seguridad actores maliciosos potencialmente pueden alterar el proceso de configuración.

TPM virutas de vulnerabilidades pueden manipular los ajustes de configuración de los equipos

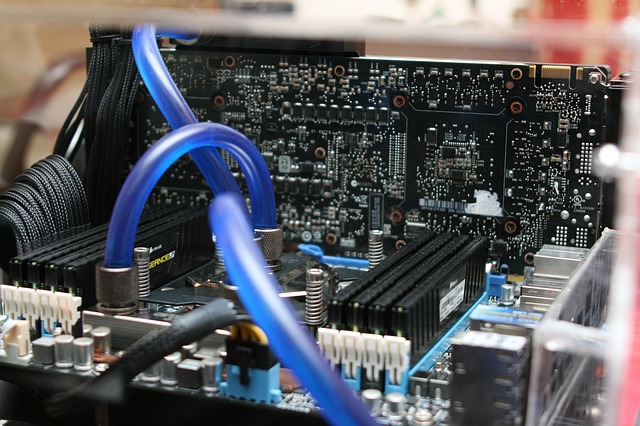

Una nueva vulnerabilidad peligroso ha sido identificado en el chip TPM utilizado en una amplia variedad de computadoras. Sus nombres largos significan “Modulo de plataforma confiable” y representan microcrontrollers especiales que se utilizan en las comprobaciones de autenticación de hardware. Se trata de una operación de seguridad importante que se asegura de que el dispositivo especificado posee la correcta identifican con el fin de ejecutar el sistema operativo instalado. Si bien esto no es obligatorio con los ordenadores personales pertenecientes a los usuarios normales, es un procedimiento importante con los sistemas gubernamentales o empresariales que controlan importante infraestructura. especificaciones Dedicados supervisan los procedimientos de chips TPM.

Recientemente los investigadores de seguridad de Corea del Sur identificaron dos ataques chip TPM que dan como resultado el descubrimiento de una vulnerabilidad específica. Permiten a un usuario malintencionado altere la configuración de arranque permitiendo de este modo condiciones peligrosas a tener lugar. Las modificaciones pueden modificar el orden de arranque mediante la ejecución del primer dispositivo de arranque desde un dispositivo extraíble que se puede poner en marcha un sistema operativo hostil.

El primer ataque actúa contra dispositivos que emplean un chip TMP establecido como una raíz estática de confianza para la medición (SRTM). La táctica hacker es abusar de interrupciones de potencia que puede engañar a los componentes en funcionamiento variables no seguras. Según los investigadores se trata de un fallo de especificación. Como resultado de esto, los delincuentes pueden evitar de manera efectiva las medidas de seguridad impuestas. Una solución es un parche hardware que va a remediar las opciones de configuración BIOS / UEFI permitiendo este.

El segundo ataque TPM fichas objetivos que se establecen como una raíz de confianza dinámico para la medición (DRTM). Afecta sólo las máquinas que funcionan con la tecnología de ejecución de confianza de Intel (TXT) durante los procedimientos de arranque-up. Los investigadores señalan que aquí la causa de la vulnerabilidad es un defecto en el componente de arranque de confianza que es una biblioteca de código abierto implementado por Intel. Un parche se ha emitido el año pasado, sin embargo no todos los fabricantes de hardware han actualizado sus imágenes BIOS / UEFI con ella.

Las dos cuestiones han recibido una aviso de seguridad que se pueda trazar en estas dos entradas CVE:

- CVE-2018-6622 - Un problema se descubrió que afecta a todos los productores de firmware de la BIOS que hacen una cierta interpretación realista de una parte oscura del Trusted Computing Group (TCG) Modulo de plataforma confiable (TPM) 2.0 especificación. Un caso anormal no es manejada adecuadamente por este firmware mientras S3 sueño y puede borrar TPM 2.0. Permite a los usuarios locales sobreescribir PCR estáticas de TPM y neutralizan las características de seguridad de la misma, tales como sello / unseal y confirmación remota.

- CVE-2017-16837 - Ciertos punteros de función en Boot confiables (tboot) mediante 1.9.6 No se validan y puede provocar la ejecución de código arbitrario, lo que permite a usuarios locales sobreescribir PCR dinámicas del módulo de plataforma segura (TPM) enganchando estos punteros de función.

Hay varias maneras de que el problema puede ser fijo. Uno de ellos es de desactivar el estado S3 durmiendo en el menú de la BIOS / UEFI ya que se ha encontrado para transmitir ciertos parámetros para los chips TPM El segundo enfoque consiste en revisar el TPM 2.0 presupuesto en la ejecución de acciones alternativas al encontrarse con ciertas condiciones. Sin embargo, la solución más eficaz es aplicar la actualización más reciente del módulo de BIOS / UEFI que fija el problema. Los usuarios tendrán que vigilar las notas de la versión de las menciones de los avisos CVE antes mencionados.

Para obtener más información sobre el tema que pueda leer la presentación.