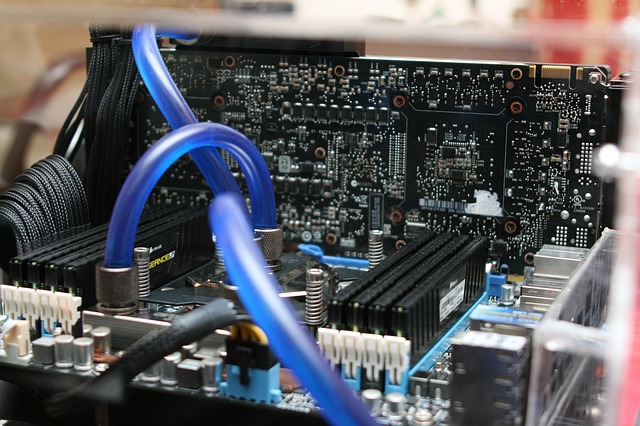

chips de TPM usados em computadores de vários tipos foram encontrados para ser vulnerável a dois novos tipos de ataque. Estes componentes de hardware são parte de placas-mãe usadas em várias indústrias e cenários. Nova pesquisa de segurança mostra que agentes mal-intencionados podem interferir no processo de configuração.

Vulnerabilidades de chips TPM podem manipular as definições de configuração de computadores

Uma nova vulnerabilidade perigosa foi identificada no chip TPM usado em uma ampla variedade de computadores. Seus nomes longos significam “Módulo de plataforma confiável” e representam microcrontroladores especiais que são usados em verificações de autenticação de hardware. Esta é uma operação de segurança importante que garante que o dispositivo especificado possui a identificação correta para executar o sistema operacional instalado. Embora isso não seja obrigatório com computadores pessoais pertencentes a usuários comuns, é um procedimento importante com sistemas governamentais ou empresariais que controlam infraestrutura importante. Especificações dedicadas supervisionam os procedimentos do chip TPM.

Recentemente, pesquisadores de segurança da Coreia do Sul identificaram dois ataques de chip TPM que resultam na descoberta de uma vulnerabilidade específica. Eles permitem que um usuário malicioso adultere a configuração de inicialização, permitindo assim que condições perigosas ocorram. As modificações podem modificar a ordem de inicialização executando o primeiro dispositivo de inicialização a partir de um dispositivo removível que pode iniciar um sistema operacional hostil.

o primeiro ataque age contra dispositivos que empregam um conjunto de chips TMP como uma raiz estática de confiança para medição (SRTM). A tática do hacker é abusar das interrupções de energia que podem enganar os componentes para que executem variáveis não seguras. De acordo com os pesquisadores, trata-se de uma falha de especificação. Como resultado disso, os criminosos podem efetivamente contornar as medidas de segurança colocadas. Uma solução é um patch de hardware que irá remediar as opções de configuração do BIOS / UEFI permitindo isso.

o segundo ataque TPM visa chips que são definidos como uma raiz dinâmica de confiança para medição (DRTM). Afeta apenas máquinas que funcionam com a tecnologia Trusted eXecution da Intel (TXT) durante os procedimentos de inicialização. Os pesquisadores apontam que aqui a causa da vulnerabilidade é uma falha no componente Trusted Boot, que é uma biblioteca de código aberto implementada pela Intel. Um patch foi lançado no ano passado, no entanto, nem todos os fornecedores de hardware atualizaram suas imagens BIOS / UEFI com ele.

Os dois problemas receberam um alerta de segurança que é rastreado nessas duas entradas CVE:

- CVE-2018-6622 - Foi descoberto um problema que afeta todos os produtores de firmware BIOS que fazem uma certa interpretação realista de uma parte obscura do Trusted Computing Group (TCG) Módulo de plataforma confiável (TPM) 2.0 especificação. Um caso anormal não é tratado adequadamente por este firmware enquanto S3 dorme e pode limpar o TPM 2.0. Ele permite que os usuários locais sobrescrevam PCRs estáticos do TPM e neutralizem os recursos de segurança dele, como selar / desbloquear e atestado remoto.

- CVE-2017-16837 - Certos indicadores de função no Trusted Boot (tboot) através 1.9.6 não são validados e podem causar execução arbitrária de código, que permite aos usuários locais sobrescrever PCRs dinâmicos do Trusted Platform Module (TPM) conectando esses ponteiros de função.

Existem várias maneiras de corrigir o problema. Um deles é para desative o estado de hibernação S3 no menu BIOS / UEFI como foi descoberto para passar certos parâmetros para os chips TPM A segunda abordagem é revisar o TPM 2.0 especificações em executar ações alternativas ao encontrar certas condições. No entanto, a solução mais eficaz é aplicar a atualização mais recente ao módulo BIOS / UEFI que corrige o problema. Os usuários precisarão monitorar as notas de lançamento para menções dos avisos CVE mencionados acima.

Para obter mais informações sobre o assunto, você pode leia a apresentação.