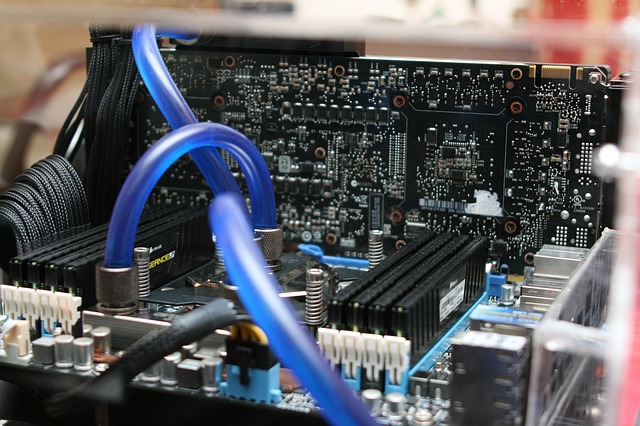

さまざまなタイプのコンピューターで使用されるTPMチップは、2つの新しい攻撃タイプに対して脆弱であることが判明しています。. これらのハードウェアコンポーネントは、さまざまな業界やケースシナリオで使用されるマザーボードの一部です。. 新しいセキュリティ調査によると、悪意のある攻撃者が構成プロセスを改ざんする可能性があることが示されています.

TPMチップの脆弱性により、コンピューターの構成設定が操作される可能性があります

さまざまなコンピューターで使用されているTPMチップに新たな危険な脆弱性が確認されました. 彼らの長い名前は “トラステッドプラットフォームモジュール” ハードウェア認証チェックで使用される特別なマイクロクロントローラーを表します. これは、インストールされたオペレーティングシステムを実行するために、指定されたデバイスが正しいIDを持っていることを確認する重要なセキュリティ操作です。. 通常のユーザーが所有するパソコンでは必須ではありませんが, これは、重要なインフラストラクチャを制御する政府または企業システムでの重要な手順です。. 専用仕様がTPMチップ手順を監視します.

最近、韓国のセキュリティ研究者は、特定の脆弱性の発見につながる2つのTPMチップ攻撃を特定しました. 悪意のあるユーザーがブート構成を改ざんできるため、危険な状態が発生する可能性があります. 変更により、敵対的なオペレーティングシステムを起動できるリムーバブルデバイスから最初の起動デバイスを実行することにより、起動順序を変更できます。.

The 最初の攻撃 測定の静的な信頼のルートとしてTMPチップセットを採用しているデバイスに対して機能します (SRTM). ハッカーの戦術は、コンポーネントをだまして安全でない変数を実行させる可能性のある電源割り込みを悪用することです。. 研究者によると、これは仕様の誤りです. この結果、犯罪者は配置されたセキュリティ対策を効果的に回避できます. 解決策は、これを可能にするBIOS/UEFI構成オプションを修正するハードウェアパッチです。.

The 2回目のTPM攻撃 測定の動的な信頼のルートとして設定されているチップをターゲットにします (DRTM). インテルのTrustedeXecutionTechnologyで実行されているマシンにのみ影響します (TXT) 起動手順中. 研究者は、ここで脆弱性の原因は、Intelによって実装されたオープンソースライブラリであるTrustedBootコンポーネントの欠陥であると指摘しています。. パッチは昨年発行されましたが、すべてのハードウェアベンダーがBIOS/UEFIイメージを更新したわけではありません.

2つの問題は セキュリティアドバイザリ これらの2つのCVEエントリで追跡されます:

- CVE-2018-6622 —トラステッドコンピューティンググループのあいまいな部分の特定の現実的な解釈を行うBIOSファームウェアのすべてのプロデューサーに影響を与える問題が発見されました (TCG) トラステッドプラットフォームモジュール (TPM) 2.0 仕様. S3がスリープしている間、このファームウェアでは異常なケースが適切に処理されず、TPMをクリアできます 2.0. これにより、ローカルユーザーはTPMの静的PCRを上書きし、そのセキュリティ機能を無効にすることができます。, シール/開封およびリモート認証など.

- CVE-2017-16837 —トラステッドブートの特定の関数ポインタ (tboot) 終えた 1.9.6 検証されておらず、任意のコードが実行される可能性があります, これにより、ローカルユーザーはトラステッドプラットフォームモジュールのダイナミックPCRを上書きできます (TPM) これらの関数ポインタをフックすることによって.

問題を修正する方法はいくつかあります. その1つは BIOS/UEFIメニューでS3スリープ状態を無効にします 特定のパラメータをTPMチップに渡すことがわかっているため2番目のアプローチは TPMを改訂する 2.0 仕様 特定の条件に遭遇したときに代替アクションを実行する. ただし、最も効果的な解決策は、BIOS/UEFIモジュールに最新の更新を適用することです。 問題を修正します. ユーザーは、上記のCVEアドバイザリの言及についてリリースノートを監視する必要があります.

この問題の詳細については、次のことができます。 プレゼンテーションを読む.