chip TPM utilizzati nei computer di vario tipo sono stati trovati ad essere vulnerabili a due nuovi tipi di attacco. Questi componenti hardware sono parte di schede madri utilizzati in vari settori e scenari. Una nuova ricerca dimostra che la sicurezza attori maligni possono potenzialmente alterare il processo di configurazione.

TPM Chips vulnerabilità in grado di manipolare le impostazioni di configurazione del computer

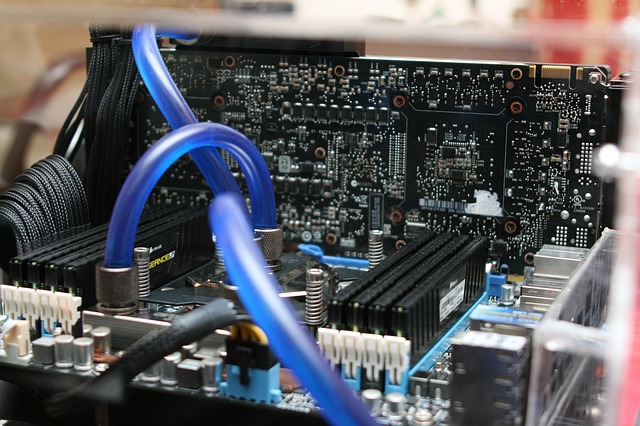

Una nuova vulnerabilità pericolosa è stata identificata nel chip TPM utilizzato in una vasta gamma di computer. Le loro lunghe nomi significano “TPM” e rappresentano microcrontrollers speciali che vengono utilizzati in controlli di autenticazione hardware. Si tratta di un'operazione di sicurezza importante che fa in modo che il dispositivo specificato possiede il corretto identificare al fine di eseguire il sistema operativo installato. Anche se questo non è obbligatorio con i personal computer appartenenti a utenti comuni, si tratta di una procedura importante con i sistemi di governo o aziendali che controllano le infrastrutture importanti. specifiche dedicate supervisionano le procedure di chip TPM.

Recentemente i ricercatori di sicurezza della Corea del Sud hanno identificato due attacchi chip TPM che portano alla scoperta di una vulnerabilità specifica. Essi consentono a un utente malintenzionato di manomettere la configurazione di avvio consentendo così condizioni pericolose abbiano luogo. Modifiche possono modificare l'ordine di avvio eseguendo il primo dispositivo di avvio da un dispositivo rimovibile che può avviare un sistema operativo ostile.

Il primo attacco agisce contro utilizzanti un chip TMP impostato come una radice statico di fiducia per la misurazione (SRTM). La tattica hacker è di abusare di interruzioni di alimentazione che possono ingannare i componenti in esecuzione le variabili non sicuri. Secondo i ricercatori questo è un difetto specifica. Come risultato di questo i criminali può escludere in modo efficace le misure di sicurezza poste. Una soluzione è una patch hardware che ponga rimedio alle opzioni di configurazione del BIOS / UEFI che permettono questo.

Il secondo attacco TPM obiettivi chip che sono impostati come una radice dinamica di fiducia per la misurazione (DRTM). Essa colpisce solo le macchine che girano su tecnologia Trusted Execution della Intel (testo) durante le procedure di boot-up. I ricercatori sottolineano che qui la causa della vulnerabilità è un difetto nel componente di avvio di fiducia, che è una libreria open-source implementato da Intel. Una patch è stata rilasciata lo scorso anno, tuttavia, non tutti i produttori di hardware hanno aggiornato le loro immagini BIOS / UEFI con esso.

Le due questioni hanno ricevuto un advisory di sicurezza che viene monitorato in questi due voci CVE:

- CVE-2018-6622 - Un problema è stato scoperto che colpisce tutti i produttori di firmware BIOS che fanno una certa interpretazione realistica di una porzione oscura del Trusted Computing Group (TCG) TPM (TPM) 2.0 specificazione. Un caso anomalo non viene gestita correttamente questo firmware, mentre S3 sonno e può cancellare TPM 2.0. Esso consente agli utenti locali di sovrascrivere PCR statiche di TPM e neutralizzare le caratteristiche di sicurezza di esso, come sigillo / unseal e attestazione remota.

- CVE-2.017-16.837 - Alcuni puntatori a funzione di Boot Trusted (tboot) attraverso 1.9.6 non vengono convalidate e può causare l'esecuzione di codice arbitrario, che permette agli utenti locali di sovrascrivere PCR dinamici di TPM (TPM) agganciando questi puntatori alla funzione.

Ci sono diversi modi che il problema può essere risolto. Uno di esso è a disabilitare lo stato di sonno S3 nel menu BIOS / UEFI come è stato trovato per trasmettere alcuni parametri ai chip TPM Il secondo approccio è quello rivedere il TPM 2.0 specificazioni ad eseguire azioni alternative onfrontato determinate condizioni. Tuttavia la soluzione più efficace è quello di applicare l'ultimo aggiornamento al modulo BIOS / UEFI che risolve il problema. Gli utenti dovranno monitorare le note di rilascio per menzioni degli avvisi CVE suddetti.

Per ulteriori informazioni sul problema si può leggere la presentazione.