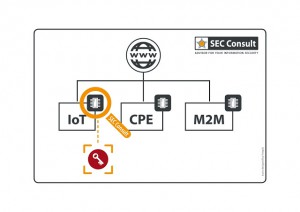

Una nueva investigación sobre 4000 dispositivos de 70 diferentes proveedores revela la reutilización alarmante de claves privadas. La investigación ha sido dirigida por Stefan Viehböck de SEC Consult. El consultor senior de seguridad ha investigado los certificados HTTPS y claves SSH de los dispositivos integrados tales como puertas de enlace de Internet, módems, enrutadores, Las cámaras IP, Los teléfonos VoIP. Los resultados mostraron que 580 claves criptográficas únicas estaban siendo re-compartidas entre imágenes de firmware, particularmente para las claves de host SSH y HTTPS certificados X.509.

Una nueva investigación sobre 4000 dispositivos de 70 diferentes proveedores revela la reutilización alarmante de claves privadas. La investigación ha sido dirigida por Stefan Viehböck de SEC Consult. El consultor senior de seguridad ha investigado los certificados HTTPS y claves SSH de los dispositivos integrados tales como puertas de enlace de Internet, módems, enrutadores, Las cámaras IP, Los teléfonos VoIP. Los resultados mostraron que 580 claves criptográficas únicas estaban siendo re-compartidas entre imágenes de firmware, particularmente para las claves de host SSH y HTTPS certificados X.509.

El ‘reciclaje’ de claves criptográficas es el corazón del problema

La SEC Consult equipo de investigación utilizado servicios de escaneo del dispositivo, como Scans.io y Censys.io que ir a través de múltiples dispositivos conectados a Internet. El primer descubrimiento sorprendente fue que 5% de los anfitriones HTTPS detectados comparten las mismas claves privadas representado por aproximadamente 150 certificados de servidor. Este último se distribuyeron a través de la asombrosa 3.2 millones de hosts.

Debe leer:

9271 Revelado vulnerabilidades en 1925 Firmware Imágenes

Otra peculiar descubrimiento - el mismo problema se encuentra en las claves SSH. 6% de los anfitriones SSH compartidos claves privadas en forma aproximada 80 claves de host SSH distribuidos a través de casi 1 millones de hosts.

¿Quién es el culpable de la situación ‘reciclaje’?

De acuerdo con los investigadores, la culpa se coloca en algún lugar entre el vendedor y el producto en sí. Hay empresas atrapados en la escena del crimen ', o en otras palabras, encontrado volver a utilizar claves de cifrado. Aquí está el ‘corto’ lista:

ADB, AMX, actiontec, Adtran, Alcatel-Lucent, alfa Redes, Aruba Networks, aztech, Bewan, Busch-Jaeger, Unión CTC, Cisco, Claro, Comtrend, D-Link, Telekom alemán, DrayTek, Edimax, Energia General (DAR), green Packet, Huawei, Infomark, Innatech, Linksys, Motorola, moxa, NETGEAR, NetComm inalámbrica, TIENE, notas de telecomunicaciones, engranaje abierto, Paso, Philips, Pirelli , Robustel, Sagemcom, Seagate, seowon Intech, Sierra Wireless, inteligente RG, TP-LINK, TRENDnet, Technicolor, tienda, Totolink, unificar, UPVEL, Ubee Interactive, Ubiquiti Networks, Vodafone, Occidente digital, ZTE, Zhone, ZyXEL.

¿Por qué es este reutilización de claves criptográficas peligrosos?

En una palabra, agentes maliciosos pueden lograr fácilmente man-in-the-middle, así como los ataques de descifrado pasivos. Las cosas pueden ponerse bastante feo debido a la diversidad de dispositivos integrados. El ataque puede tener lugar a nivel de Sistema Autónomo ISP o en cualquier dispositivo conectado a Internet que se encuentra en los hogares de las personas. Cualquier dispositivo de este tipo puede ser explotado debido a su puerto SSH abierto.

Referencias

SCMagazine

SoftPedia

SecConsult