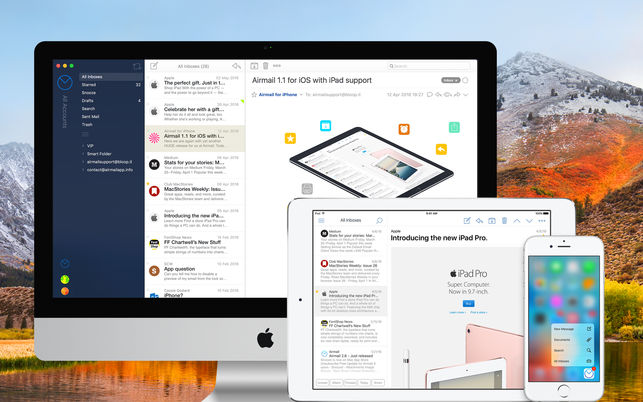

Una amenaza de Mac OS X descubierto recientemente es el correo aéreo 3 estafa que se aprovecha de una vulnerabilidad de software, nuestro guía le mostrará a los usuarios cómo detectar y eliminar las infecciones activas.

Correo aéreo 3 Resumen de estafa

| Nombre | Correo aéreo 3 Estafa |

| Escribe | Estafa de phishing, vulnerabilidad de software |

| Descripción breve | Los usuarios de Mac OS X se pueden hacer víctimas de un correo aéreo 3 estafa causada por un software de explotar. |

| Los síntomas | Las víctimas pueden recibir múltiples mensajes de correo electrónico en su aplicación. |

| Método de distribución | Descargas liados, scripts maliciosos y otros métodos. |

| Herramienta de detección |

Ver si su sistema ha sido afectado por malware

Descargar

Limpiador combo

|

Experiencia de usuario | Unirse a nuestro foro para discutir el correo aéreo 3 Estafa. |

Correo aéreo 3 Estafa - ¿Cómo lo consigo

expertos en seguridad informática han recibido informes de una peligrosa correo aéreo 3 estafa de orientación Mac OS. Está clasificado como una amenaza grave, debido al hecho de que hay varias maneras diferentes que pueden ser entregados a las víctimas.

Los hackers se aprovechan de una vulnerabilidad de seguridad en el programa (que es una alternativa popular a Apple la propia “Correo”aplicación) lo que conduce automáticamente a una infección. Para los operadores de hackers el enfoque más accesible es utilizar mensajes SPAM que contienen el código necesario que desencadenará esta reacción. El código puede ser peligrosa ya sea directamente integrado en el contenido del cuerpo o adjunto en un archivo o carga útil.

Hay dos tipos principales de portadores de carga útil que se utilizan más comúnmente para propagar virus y amenazas como éste:

- Documentos - Los piratas informáticos pueden incrustar el código necesario disparar el correo aéreo 3 Explotar en macros. Se pueden hacer parte de cualquier documento estándar, incluyendo documentos de texto enriquecido, presentaciones, bases de datos y bases de datos. Cada vez que se abren por los usuarios de la víctima aparecerá una solicitud de notificación pidiéndoles que habilitar las macros integradas.

- Los instaladores de software, Actualizaciones & Complementos - Los criminales pueden combinar el código del virus asociado a los instaladores, actualizaciones o complementos que pueden aparecer como legítimos ofertas de los vendedores o un socio descarga. Ellos hacen ir acompañados de texto legítimo, elementos de diseño y maquetación tomadas de las fuentes oficiales. Los piratas informáticos a sí mismos a adquirir las copias originales de los sitios web principales con el fin de crear las copias falsificadas.

Para aumentar aún más el número de hosts infectados los delincuentes pueden construir sitios de hackers controlado que puede propagarse a los portadores de carga útil antes mencionados.

En los casos avanzados los hackers pueden incrustar el código en secuestradores de navegador - extensiones maliciosas hechas por los navegadores web más populares. Por lo general, se cargan en repositorio de extensiones del navegador relevante utilizando las credenciales del usuario y comentarios falsos. El nombre “secuestrador” viene forma el hecho de que una vez que se instalan en los ordenadores de las víctimas van a modificar la configuración predeterminada con el fin de redirigir a los usuarios a una página pirata informático controlado. Una vez hecho esto la infección por el virus seguirá.

Uno de los hechos peligrosas sobre la hazaña es que en algunos casos las infecciones por virus pueden ser causados sin intervención del usuario. Los delincuentes intentan incrustar un URL ataque que programar previamente el correo aéreo 3 la aplicación en la ejecución de comportamiento malicioso.

Correo aéreo 3 Estafa - Más información

El análisis de seguridad revela que los piratas informáticos pueden aprovechar unas cuantas vulnerabilidades diferentes que han sido identificadas en el programa. Usando el código malicioso que pueden obligar a las cuentas de las víctimas para enviar correos electrónicos sin pasar por la fase de autenticación. Esto permite de manera efectiva los piratas informáticos para manipular los sistemas infectados a enviar correos electrónicos a otros hosts.

Hay varios escenarios de ataque que se pueden utilizar en este caso:

- Los ataques basados en correo electrónico - Los equipos de las víctimas pueden ser reconfigurados en el envío de mensajes que salen de las cuentas de usuario. Esto es particularmente eficaz para la realización de ataques de spam basadas en correo electrónico.

- Robo de datos del programa - A medida que las infecciones son causadas por una aplicación instalada por el usuario los mensajes de correo electrónico pueden contener información de la cuenta de usuario y otros datos utilizados por el software.

- Entrega de carga útil - Los correos electrónicos maliciosos se pueden utilizar para desplegar otras amenazas a los anfitriones.

- Computer Interaction - Los scripts incorporados pueden manipular la aplicación para que ejecute ciertos comandos que pueden dar lugar a modelos de ataque y el comportamiento del malware.

El análisis muestra que los criminales tienen la capacidad de provocar varios tipos de ataques de phishing. El código puede desencadenar mensajes de notificación que se pueden combinar con los correos electrónicos de hackers-hechos a mano que puede resultar en la ingeniería social. objetivos finales pueden incluir el despliegue de otras amenazas a las máquinas infectadas. La lista de posibles cargas útiles incluye ransomware que puede cifrar datos de usuario sensible y chantajear a las víctimas en ellos el pago de dinero para restaurar los datos. Otro ejemplo peligrosa es la entrega de una Caballo de Troya - tales infecciones suelen establecer una conexión segura activa con un servidor pirata informático controlado. Permite a los piratas informáticos para espiar constantemente en las víctimas, tomar el control de sus máquinas y recuperar cualquier archivo deseado.

La vulnerabilidad ya ha sido reportado para una asignación de aviso de seguridad. Los usuarios de Mac OS X se les aconseja interrumpir el uso del correo aéreo 3 hasta que el parche ha sido liberado.

Se recomienda que todos los usuarios recurren a una utilidad más limpia en caso de posibles infecciones como la campaña de ataque se puede configurar para que ejecute todo tipo de las modificaciones del sistema. infecciones por virus pueden ser programados para que se inicie automáticamente cuando el ordenador está encendido. Otros efectos de la amenaza puede deshabilitar el acceso a los menús de recuperación y etc..

Pasos para prepararse antes de la eliminación:

Antes de comenzar a seguir los siguientes pasos, tenga en cuenta que usted debe hacer en primer lugar las siguientes preparaciones:

- Copia de seguridad de sus archivos en caso de que ocurra lo peor.

- Asegúrese de tener un dispositivo con estas instrucciones sobre standy.

- Ármate de paciencia.

- 1. Escanear en busca de malware para Mac

- 2. Desinstalar aplicaciones riesgosas

- 3. Limpia tus navegadores

Paso 1: Buscar y eliminar el correo aéreo 3 Archivos fraudulentos de tu Mac

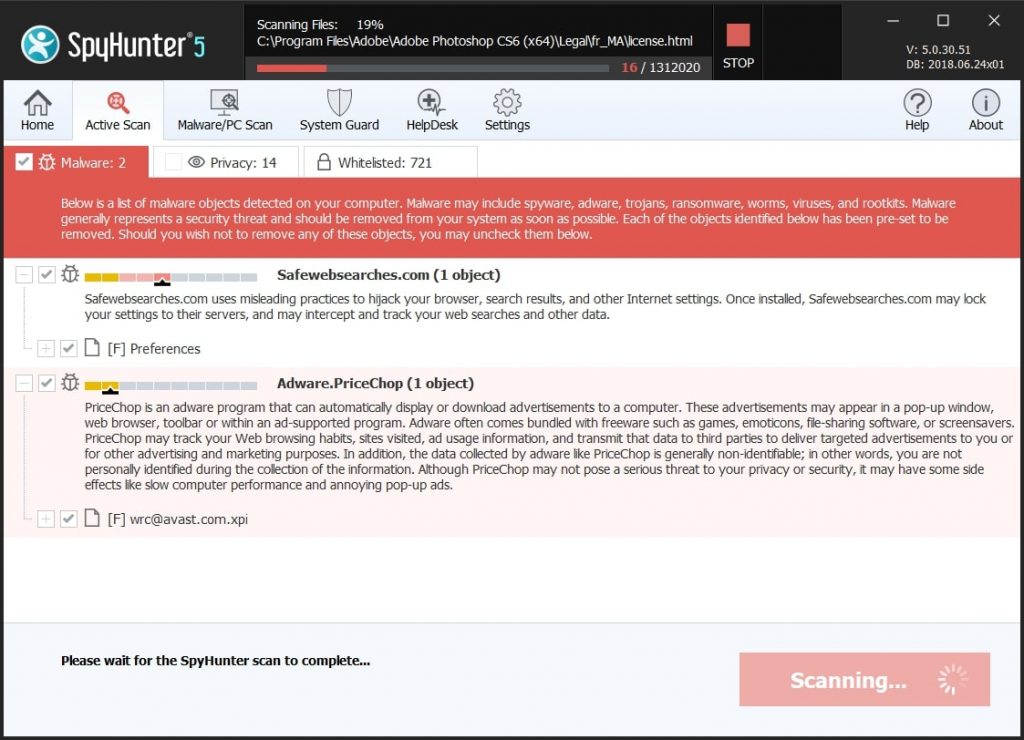

Cuando se enfrentan a problemas en su Mac como resultado de scripts y programas no deseados, tales como el correo aéreo 3 Estafa, la forma recomendada de eliminar la amenaza es mediante el uso de un programa anti-malware. SpyHunter para Mac ofrece funciones de seguridad avanzadas junto con otros módulos que mejorarán la seguridad de su Mac y la protegerán en el futuro.

Guía de eliminación de video de malware de Mac rápida y fácil

Paso de bonificación: Cómo hacer que su Mac funcione más rápido?

Las máquinas Mac mantienen probablemente el sistema operativo más rápido que existe. Aún, Las Mac se vuelven lentas y lentas a veces. La guía de video a continuación examina todos los posibles problemas que pueden hacer que su Mac sea más lenta de lo habitual, así como todos los pasos que pueden ayudarlo a acelerar su Mac..

Paso 2: desinstalación del correo aéreo 3 Estafa y eliminar archivos y objetos relacionados

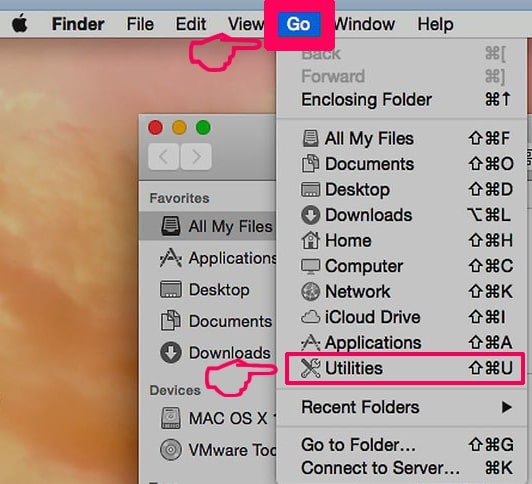

1. Golpea el ⇧ + ⌘ + U claves para abrir Utilidades. Otra forma es hacer clic en "Ir" y luego hacer clic en "Utilidades", como la imagen de abajo muestra:

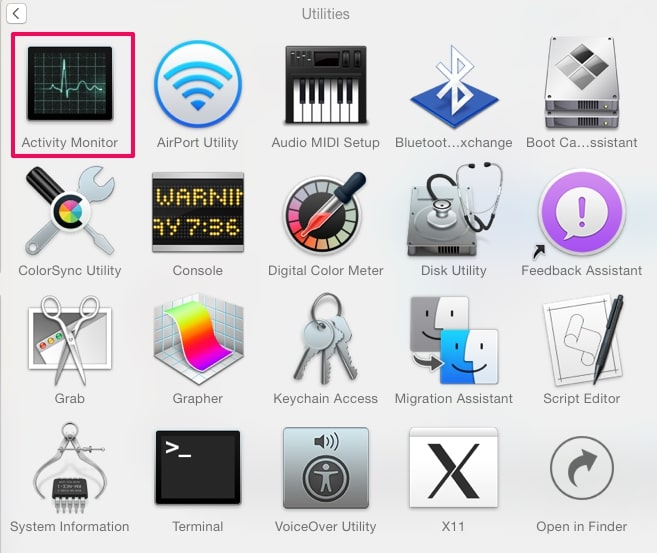

2. Busque Activity Monitor y haga doble clic en él:

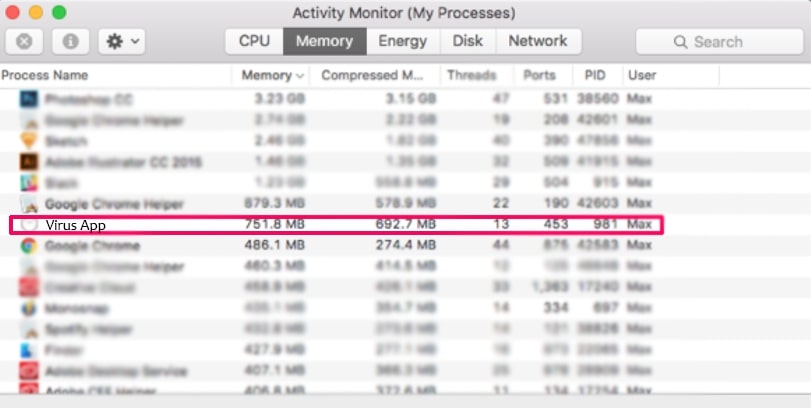

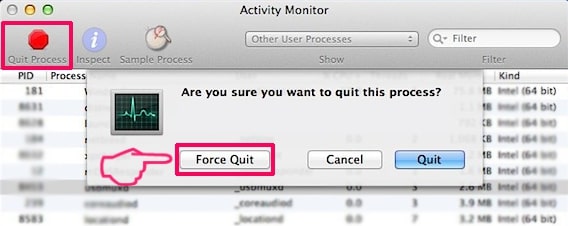

3. En el aspecto Monitor de Actividad para todos los procesos sospechosos, perteneciente o relacionados con el correo aéreo 3 Estafa:

4. Haga clic en el "Ir" botón de nuevo, pero esta vez seleccione Aplicaciones. Otra forma es con los botones ⇧ + ⌘ + A.

5. En el menú de aplicaciones, buscar cualquier aplicación sospechosa o una aplicación con un nombre, similar o idéntico al correo aéreo 3 Estafa. Si lo encuentras, haga clic con el botón derecho en la aplicación y seleccione "Mover a la papelera".

6. Seleccionar cuentas, después de lo cual haga clic en el Arranque preferencia. Mac le mostrará una lista de elementos que se inicia automáticamente cuando se conecte. Busque cualquier aplicaciones sospechosas idéntico o similar al del correo aéreo 3 Estafa. Marque la aplicación que desea que deje de ejecutarse automáticamente y luego seleccione en el Menos ("-") icono para ocultarlo.

7. Elimine cualquier archivo sobrante que pueda estar relacionado con esta amenaza manualmente siguiendo los pasos a continuación.:

- Ir Descubridor.

- En la barra de búsqueda, escriba el nombre de la aplicación que desea eliminar.

- Por encima de la barra de búsqueda cambiar los dos menús desplegables para "Sistema de Archivos" y "Están incluidos" de manera que se puede ver todos los archivos asociados con la aplicación que desea eliminar. Tenga en cuenta que algunos de los archivos no pueden estar relacionados con la aplicación así que mucho cuidado, que los archivos que elimine.

- Si todos los archivos que están relacionados, sostener el ⌘ + A para seleccionar y luego los llevan a "Basura".

En caso de que no se puede eliminar el correo aéreo 3 estafa a través Paso 1 encima:

En caso de que usted no puede encontrar los archivos de virus y objetos en sus solicitudes u otros lugares que hemos mostrado anteriormente, puede buscar manualmente para ellos en las bibliotecas de su Mac. Pero antes de hacer esto, Por favor, lea la declaración de abajo:

1. Haga clic en "Ir" y entonces "Ir a la carpeta" como se muestra debajo:

2. Escribir "/Biblioteca / LauchAgents /" y haga clic en Aceptar:

3. Eliminar todos los archivos de virus que tienen similar o el mismo nombre que el correo aéreo 3 Estafa. Si usted cree que no existe tal archivo, no elimine nada.

Se puede repetir el mismo procedimiento con los siguientes otros directorios de la biblioteca:

→ ~ / Library / LaunchAgents

/Library / LaunchDaemons

Propina: ~ es allí a propósito, porque conduce a más LaunchAgents.

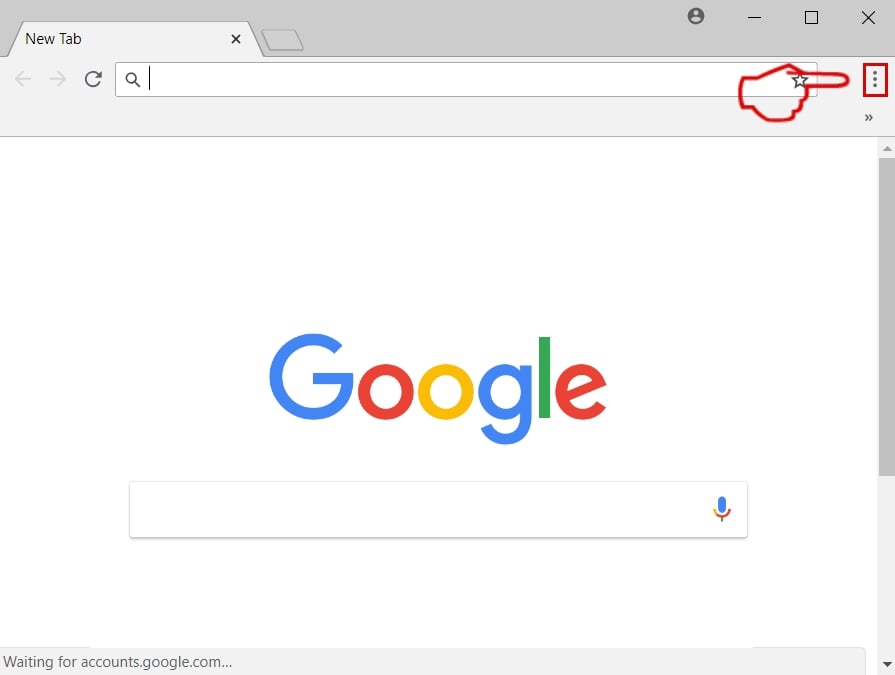

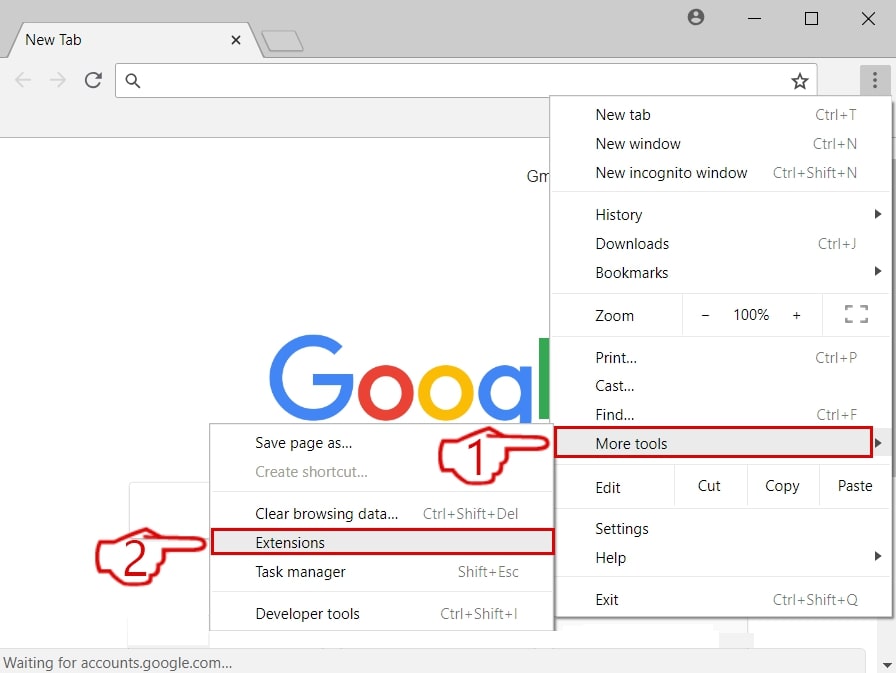

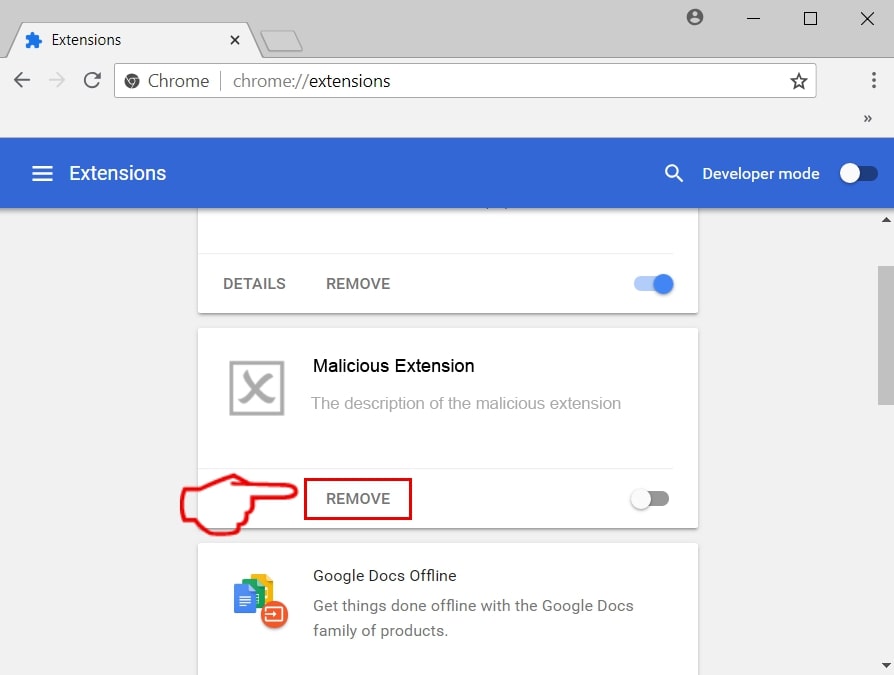

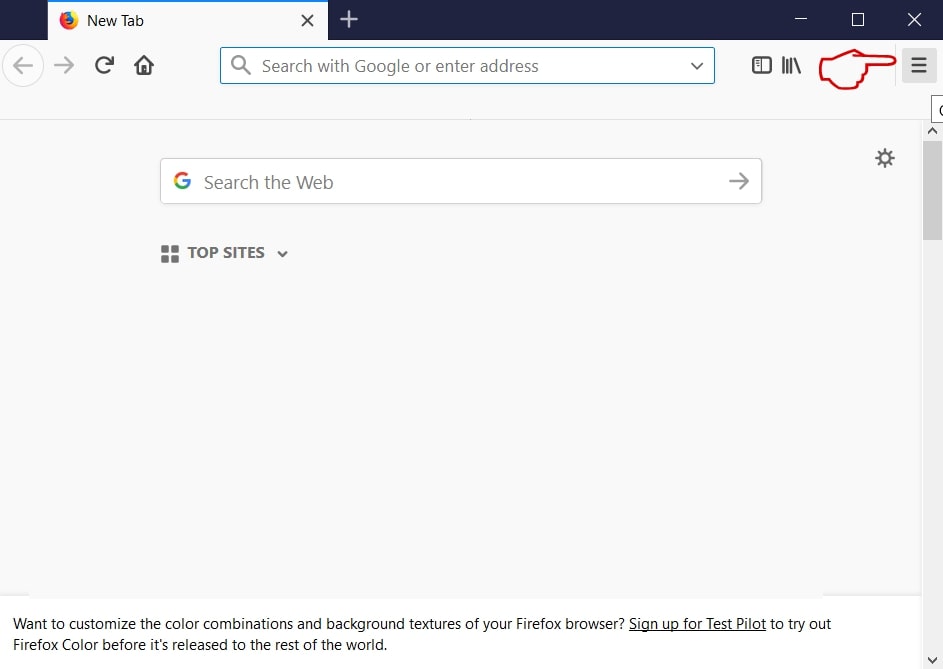

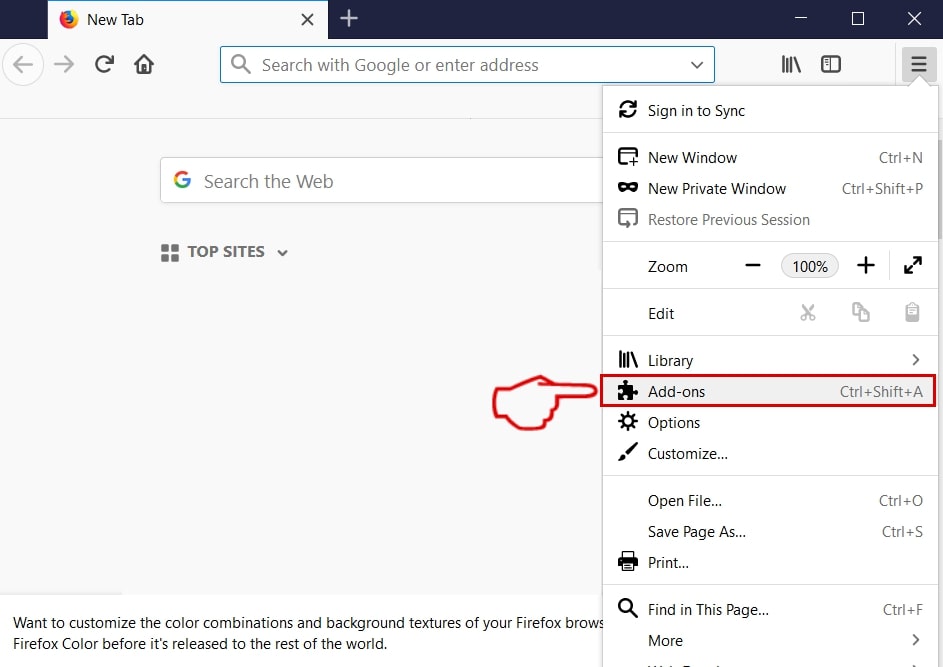

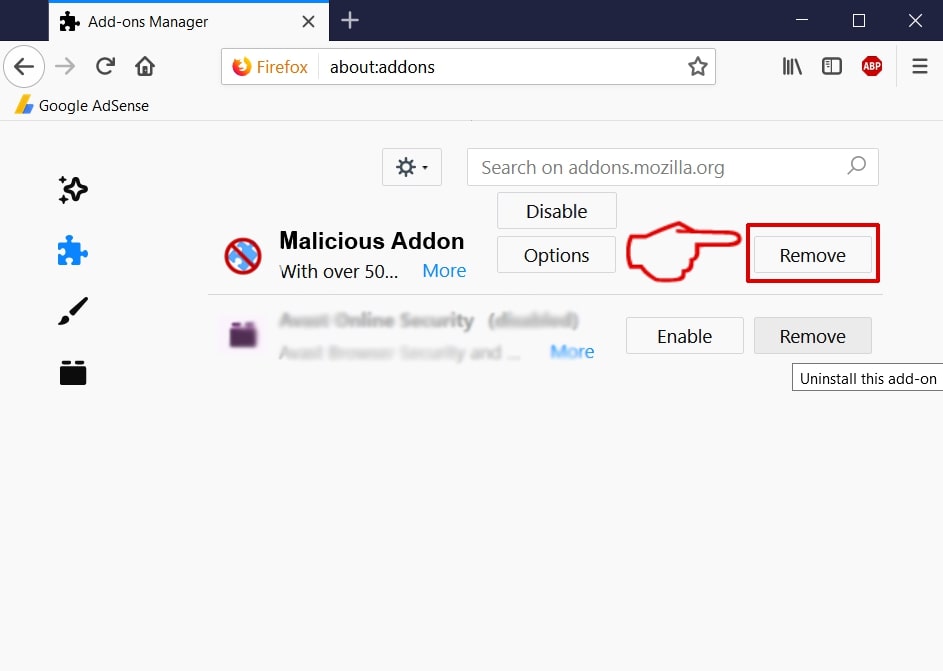

Paso 3: Retire el correo aéreo 3 Extensiones relacionadas de Safari - estafa / Cromo / Firefox

Correo aéreo 3 Scam-FAQ

¿Qué es el correo aéreo? 3 Estafa en tu Mac?

El correo aéreo 3 La amenaza de estafa es probablemente una aplicación potencialmente no deseada. También existe la posibilidad de que esté relacionado con Malware para Mac. Si es así, Estas aplicaciones tienden a ralentizar significativamente tu Mac y muestran anuncios.. También podrían usar cookies y otros rastreadores para obtener información de navegación de los navegadores web instalados en su Mac..

¿Pueden las Mac contraer virus??

Sí. Tanto como cualquier otro dispositivo, Las computadoras Apple reciben malware. Es posible que los dispositivos Apple no sean un objetivo frecuente de el malware autores, pero tenga la seguridad de que casi todos los dispositivos Apple pueden infectarse con una amenaza.

¿Qué tipos de amenazas para Mac existen??

Según la mayoría de los investigadores de malware y expertos en ciberseguridad, la tipos de amenazas Los que actualmente pueden infectar tu Mac pueden ser programas antivirus fraudulentos., adware o secuestradores (PUP), Caballos de Troya, ransomware y malware criptominero.

Qué hacer si tengo un virus en Mac, Like Airmail 3 Estafa?

No te asustes! Puede deshacerse fácilmente de la mayoría de las amenazas de Mac aislándolas primero y luego eliminándolas. Una forma recomendada de hacerlo es utilizando un proveedor de confianza. software de eliminación de malware que puede encargarse de la eliminación automáticamente por usted.

Hay muchas aplicaciones anti-malware para Mac entre las que puede elegir. SpyHunter para Mac es una de las aplicaciones anti-malware recomendadas para Mac, que puede escanear gratis y detectar cualquier virus. Esto ahorra tiempo para la extracción manual que de otro modo tendría que hacer.

How to Secure My Data from Airmail 3 Estafa?

Con pocas acciones simples. Primero y ante todo, es imperativo que sigas estos pasos:

Paso 1: Encuentra una computadora segura y conectarlo a otra red, no en el que se infectó tu Mac.

Paso 2: Cambiar todas sus contraseñas, a partir de sus contraseñas de correo electrónico.

Paso 3: Habilitar autenticación de dos factores para la protección de sus cuentas importantes.

Paso 4: Llame a su banco para cambiar los datos de su tarjeta de crédito (código secreto, etc) si ha guardado su tarjeta de crédito para compras en línea o ha realizado actividades en línea con su tarjeta.

Paso 5: Asegurate que llame a su ISP (Proveedor de Internet u operador) y pedirles que cambien su dirección IP.

Paso 6: Cambia tu Contraseña de wifi.

Paso 7: (Opcional): Asegúrese de escanear todos los dispositivos conectados a su red en busca de virus y repita estos pasos para ellos si se ven afectados.

Paso 8: Instalar anti-malware software con protección en tiempo real en cada dispositivo que tenga.

Paso 9: Trate de no descargar software de sitios de los que no sabe nada y manténgase alejado de sitios web de baja reputación en general.

Si sigue estas recomendaciones, su red y los dispositivos de Apple serán significativamente más seguros contra cualquier amenaza o software invasivo de información y estarán libres de virus y protegidos en el futuro también.

Más consejos que puedes encontrar en nuestro Sección Virus MacOS, donde también puede hacer preguntas y comentar sobre los problemas de su Mac.

About the Airmail 3 Investigación de estafas

El contenido que publicamos en SensorsTechForum.com, this Airmail 3 Incluye guía práctica para eliminar estafas, es el resultado de una extensa investigación, trabajo duro y la dedicación de nuestro equipo para ayudarlo a eliminar el problema específico de macOS.

How did we conduct the research on Airmail 3 Estafa?

Tenga en cuenta que nuestra investigación se basa en una investigación independiente. Estamos en contacto con investigadores de seguridad independientes, gracias a lo cual recibimos actualizaciones diarias sobre las últimas definiciones de malware, incluidos los diversos tipos de amenazas de Mac, especialmente adware y aplicaciones potencialmente no deseadas (satisfecho).

Además, the research behind the Airmail 3 La amenaza de estafa está respaldada con VirusTotal.

Para comprender mejor la amenaza que representa el malware de Mac, Consulte los siguientes artículos que proporcionan detalles informados..