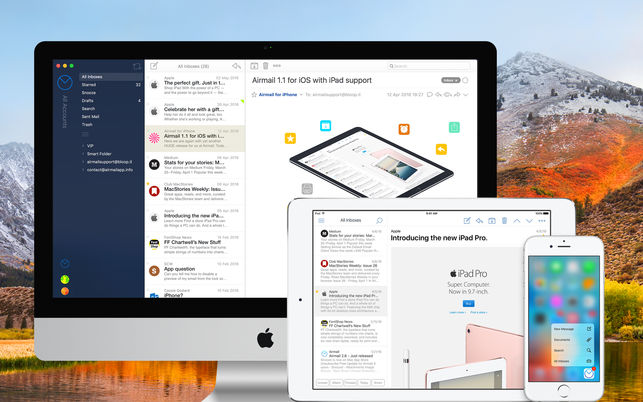

A récemment découvert menace Mac OS X est le Airmail 3 escroquerie qui profite d'une vulnérabilité logicielle, notre guide vous montrera aux utilisateurs comment détecter et supprimer les infections actives.

Poste aérienne 3 Résumé de l'arnaque

| Nom | Poste aérienne 3 Arnaque |

| Type | Hameçonnage, vulnérabilité logicielle |

| brève description | Mac OS X Les utilisateurs peuvent être victimes d'un avion 3 escroquerie causée par un logiciel exploit. |

| Symptômes | Les victimes peuvent recevoir plusieurs messages électroniques dans leur application. |

| Méthode de distribution | Téléchargements groupés, scripts malveillants et d'autres méthodes. |

| Detection Tool |

Voir si votre système a été affecté par des logiciels malveillants

Télécharger

Nettoyant Combo

|

Expérience utilisateur | Rejoignez notre Forum pour discuter Airmail 3 Arnaque. |

Poste aérienne 3 Scam - Comment ai-je ce

Les experts en sécurité informatique ont reçu des rapports d'un avion dangereux 3 escroquerie ciblant Mac OS. Il est considéré comme une grave menace en raison du fait qu'il ya plusieurs façons différentes qu'il peut être remis aux victimes.

Les pirates profitent d'une vulnérabilité de sécurité dans le programme (qui est une alternative populaire à Apple propre “Courrier”application) ce qui conduit automatiquement à une infection. Pour les opérateurs de pirates informatiques l'approche la plus accessible est d'utiliser messages SPAM qui contiennent le code nécessaire qui déclenchera cette réaction. Le code dangereux peut être directement intégré dans le contenu du corps ou fixé dans un fichier ou la charge utile.

Il existe deux principaux types de transporteurs de charge utile qui sont le plus souvent utilisés pour propager des virus et des menaces comme celui-ci:

- Documents - Les pirates peuvent intégrer le code nécessaire le déclenchement de la Airmail 3 Macros dans l'exploitation. Ils peuvent faire partie de tout document standard, y compris les documents de texte enrichi, présentations, bases de données et bases de données. Chaque fois qu'ils sont ouverts par les utilisateurs de victime d'une invite de notification apparaîtra en leur demandant d'activer les macros intégrées.

- Les installateurs de logiciels, Mises à jour & Add-Ons - Les criminels peuvent regrouper le code du virus associé à des installateurs, mises à jour ou plug-ins qui peuvent apparaître comme des offres légitimes des fournisseurs ou un partenaire de téléchargement. Ils font être accompagnées d'un texte légitime, éléments de conception et de mise en page prises à partir des sources officielles. Les pirates eux-mêmes obtenir les copies originales des principaux sites afin de créer les copies contrefaites.

Pour augmenter encore le nombre d'hôtes infectés les criminels peuvent construire sites contrôlés hacker qui peut se propager les porteurs de charge utile mentionnés ci-dessus.

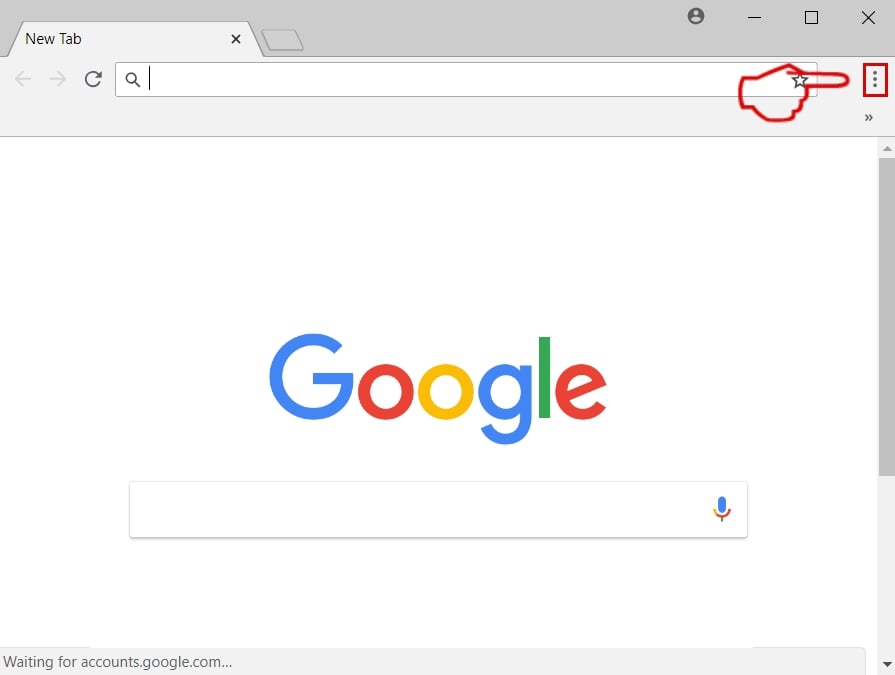

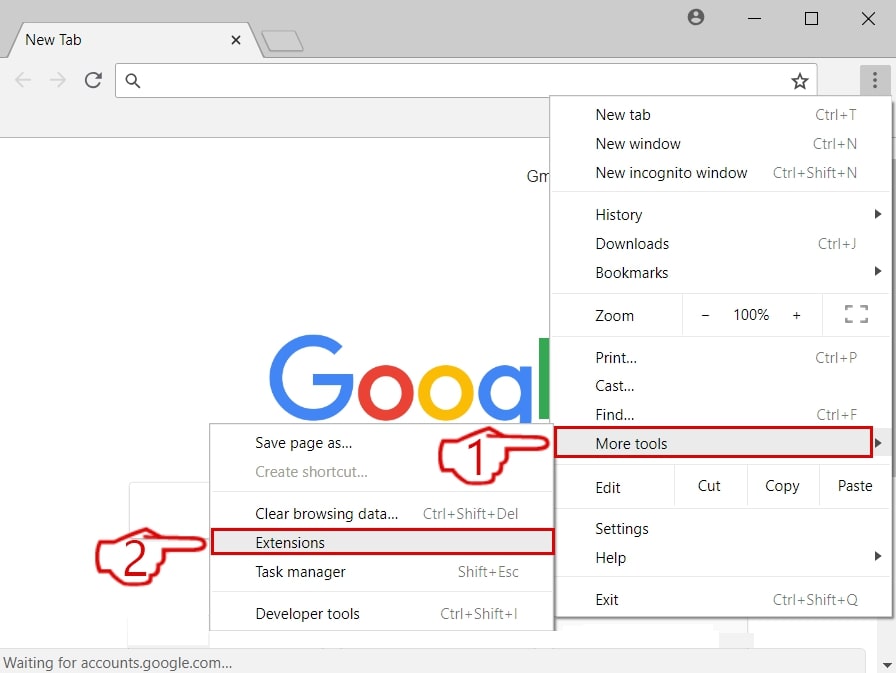

Dans les cas avancés les pirates peuvent intégrer le code dans les pirates de navigateur - les extensions malicieuses effectuées pour les navigateurs web les plus populaires. Ils sont généralement chargés dans le référentiel d'extension de navigateur correspondant à l'aide des utilisateurs faux avis et les informations d'identification. Le nom “pirate de l'air” vient former le fait qu'une fois qu'ils sont installés sur les hôtes de la victime, ils vont modifier les paramètres par défaut afin de rediriger les utilisateurs vers une page contrôlée hacker. Une fois cela fait l'infection par le virus suivra.

L'un des faits dangereux sur l'exploit est que, dans certains cas, les infections virales peuvent être causées sans interaction de l'utilisateur. Les criminels tentent d'intégrer une URL d'attaque qui préprogrammer le Airmail 3 application dans l'exécution d'un comportement malveillant.

Poste aérienne 3 Scam - Plus d'informations

L'analyse de la sécurité révèle que les pirates peuvent tirer profit de quelques vulnérabilités différentes qui ont été identifiés dans le programme. En utilisant le code malveillant, ils peuvent forcer les comptes des victimes à envoyer des e-mails sans passer par la phase d'authentification. Cela permet efficacement les pirates de manipuler les systèmes infectés en envoyant des courriels à d'autres hôtes.

Il y a plusieurs scénarios d'attaque qui peuvent être utilisés dans ce cas:

- Les attaques par messagerie électronique - Les machines victimes peuvent être reconfigurés en envoyant des messages sortant des comptes d'utilisateurs. Ceci est particulièrement efficace pour mener des attaques de SPAM par messagerie électronique.

- Programme du vol de données - Comme les infections sont causées par une application installée par l'utilisateur les messages électroniques peuvent contenir des informations de compte d'utilisateur et d'autres informations utilisées par le logiciel.

- Livraison Payload - Les e-mails malveillants peuvent être utilisés pour déployer d'autres menaces pour les hôtes.

- Computer Interaction - Les scripts intégrés peuvent manipuler l'application dans l'exécution de certaines commandes qui peuvent conduire à des modèles d'attaque et le comportement des logiciels malveillants.

L'analyse montre que les criminels ont la capacité de déclencher divers types d'attaques de phishing. Le code peut déclencher des invites de notification qui peuvent être combinés avec les e-mails conçu hacker qui peut entraîner l'ingénierie sociale. objectifs finaux peuvent inclure le déploiement d'autres menaces sur les machines infectées. La liste des charges utiles possibles comprend ransomware qui peut chiffrer les données utilisateur sensibles et de chantage les victimes en leur verser de l'argent pour restaurer les données. Une autre instance dangereuse est la livraison d'un Cheval de Troie - ces infections établissent généralement une connexion sécurisée avec un serveur actif contrôlé pirate informatique. Il permet aux pirates d'espionner constamment les victimes, prendre le contrôle de leurs machines et récupérer tout fichier désiré.

La vulnérabilité a déjà été signalé pour une mission de conseil de sécurité. Mac OS X utilisateurs sont invités à interrompre temporairement l'utilisation de la poste aérienne 3 jusqu'à ce qu'un correctif a été publié.

Nous recommandons que tous les utilisateurs ont recours à un utilitaire de nettoyage en cas d'éventuelles infections comme la campagne d'attaque peut être configuré en cours d'exécution toutes sortes de modifications du système. Les infections virales peuvent être programmées pour démarrer automatiquement lorsque l'ordinateur est sous tension. D'autres effets de la menace peuvent désactiver l'accès aux menus de récupération et etc.

Étapes de préparation avant le retrait:

Avant de commencer à suivre les étapes ci-dessous, noter que vous devez d'abord faire les préparations suivantes:

- Sauvegardez vos fichiers au cas où le pire se produit.

- Assurez-vous d'avoir un appareil avec ces instructions sur standy.

- Armez-vous de patience.

- 1. Rechercher les logiciels malveillants sur Mac

- 2. Désinstaller les applications à risque

- 3. Nettoyez vos navigateurs

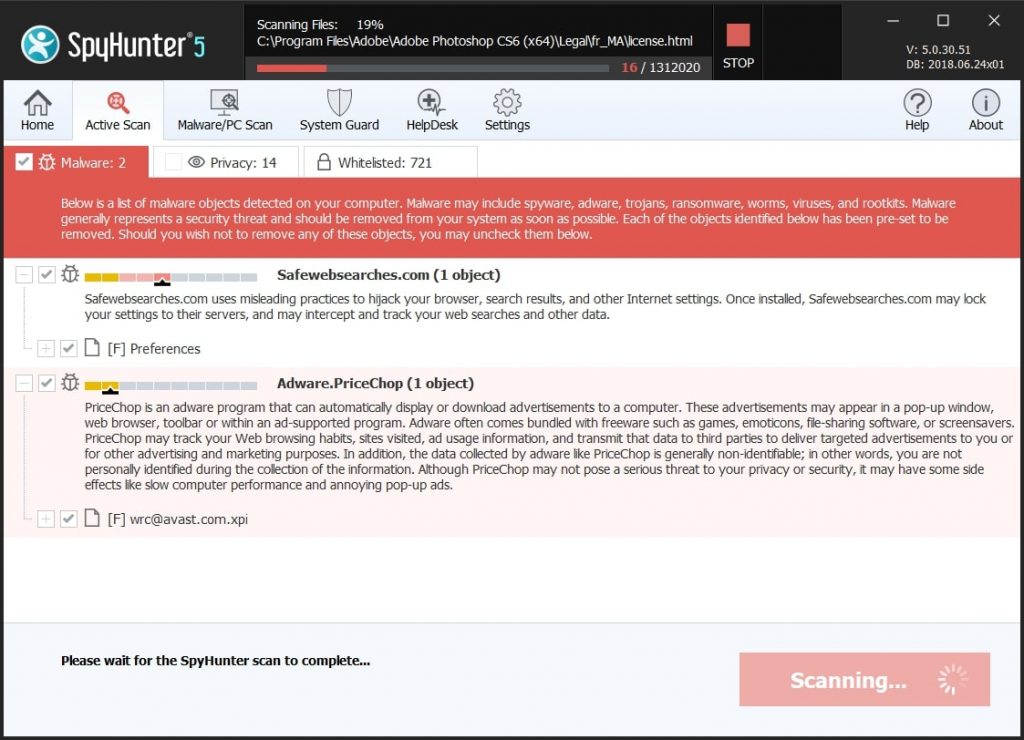

Étape 1: Rechercher et supprimer Airmail 3 Arnaquez des fichiers depuis votre Mac

Lorsque vous faites face à des problèmes sur votre Mac en raison de scripts et de programmes indésirables tels que Airmail 3 Arnaque, la méthode recommandée pour éliminer la menace est à l'aide d'un programme anti-malware. SpyHunter pour Mac propose des fonctionnalités de sécurité avancées ainsi que d'autres modules qui amélioreront la sécurité de votre Mac et le protégeront à l'avenir.

Guide de suppression rapide et facile des logiciels malveillants Mac

Étape bonus: Comment rendre votre Mac plus rapide?

Les machines Mac maintiennent probablement le système d'exploitation le plus rapide du marché. Encore, Les Mac deviennent parfois lents et lents. Le guide vidéo ci-dessous examine tous les problèmes possibles qui peuvent rendre votre Mac plus lent que d'habitude ainsi que toutes les étapes qui peuvent vous aider à accélérer votre Mac.

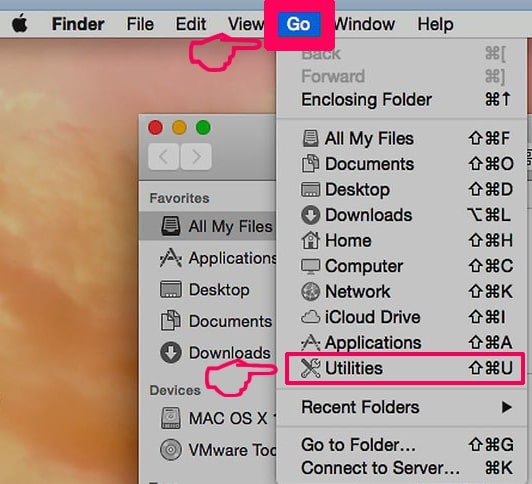

Étape 2: Désinstaller Airmail 3 Scam et supprimer les fichiers liés et des objets

1. Appuyez sur la ⇧ + ⌘ + U touches pour ouvrir les utilitaires. Une autre façon est de cliquer sur « Go » puis de cliquer sur « Utilitaires », comme l'image ci-dessous montre:

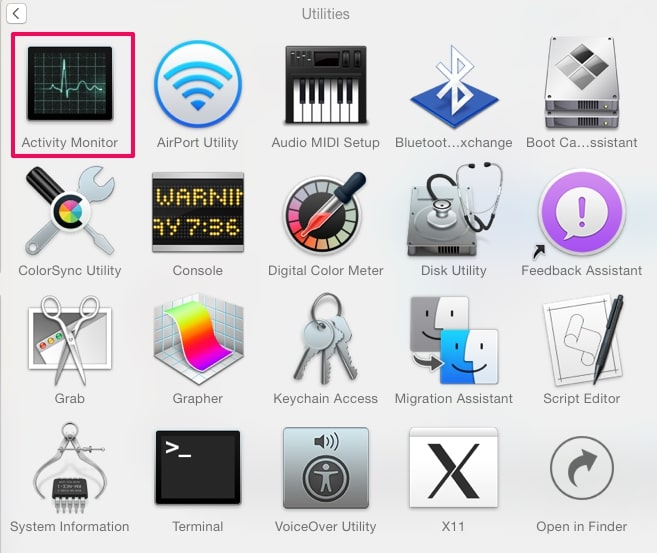

2. Trouvez Activity Monitor et double-cliquez dessus:

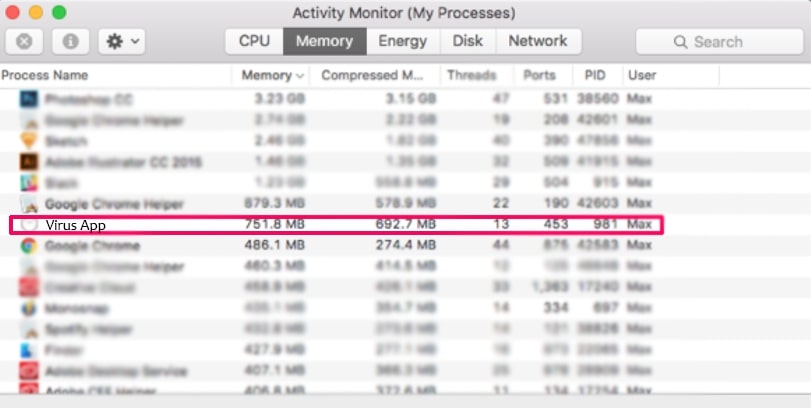

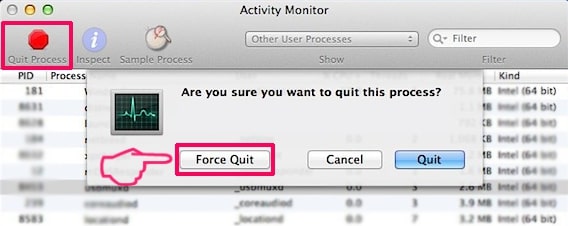

3. Dans le regard de moniteur d'activité pour tous les processus suspects, appartenant ou liés à Airmail 3 Arnaque:

4. Cliquez sur le "Aller" nouveau sur le bouton, mais cette fois, sélectionnez Applications. Une autre façon est avec les boutons ⇧+⌘+A.

5. Dans le menu Applications, chercher une application suspecte ou une application avec un nom, similaire ou identique à Airmail 3 Arnaque. Si vous trouvez, faites un clic droit sur l'application et sélectionnez "Déplacer vers la corbeille".

6. Sélectionner Comptes, après quoi, cliquez sur le Connexion Articles préférence. Votre Mac vous affichera une liste des éléments qui démarrent automatiquement lorsque vous vous connectez. Recherchez les applications suspectes identiques ou similaires à Airmail 3 Arnaque. Cochez l'application dont vous souhaitez empêcher l'exécution automatique, puis sélectionnez sur le Moins ("-") icône pour cacher.

7. Supprimez manuellement tous les fichiers restants qui pourraient être liés à cette menace en suivant les sous-étapes ci-dessous:

- Aller à Chercheur.

- Dans la barre de recherche tapez le nom de l'application que vous souhaitez supprimer.

- Au-dessus de la barre de recherche changer les deux menus déroulants à "Fichiers système" et "Sont inclus" de sorte que vous pouvez voir tous les fichiers associés à l'application que vous souhaitez supprimer. Gardez à l'esprit que certains des fichiers ne peuvent pas être liés à l'application de manière très attention quels fichiers vous supprimez.

- Si tous les fichiers sont liés, tenir la ⌘ + A boutons pour les sélectionner, puis les conduire à "Poubelle".

Si vous ne pouvez pas supprimer Airmail 3 escroquerie via Étape 1 au dessus:

Si vous ne trouvez pas les fichiers de virus et des objets dans vos applications ou d'autres endroits que nous avons indiqués ci-dessus, vous pouvez rechercher manuellement pour eux dans les bibliothèques de votre Mac. Mais avant de faire cela, s'il vous plaît lire l'avertissement ci-dessous:

1. Cliquer sur "Aller" puis "Aller au dossier" comme indiqué ci-dessous:

2. Tapez "/Bibliothèque / LauchAgents /" et cliquez sur Ok:

3. Supprimer tous les fichiers de virus qui ont la même ou le même nom que Airmail 3 Arnaque. Si vous croyez qu'il n'y a pas un tel fichier, ne pas supprimer quoi que ce soit.

Vous pouvez répéter la même procédure avec les autres répertoires suivants Bibliothèque:

→ ~ / Library / LaunchAgents

/Bibliothèque / LaunchDaemons

Pointe: ~ est-il sur le but, car elle conduit à plus LaunchAgents.

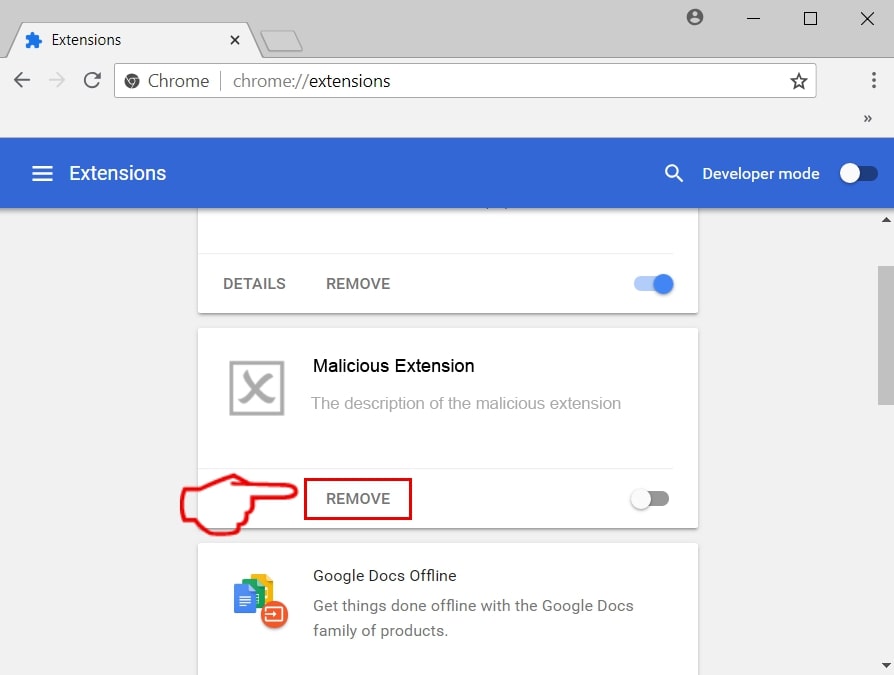

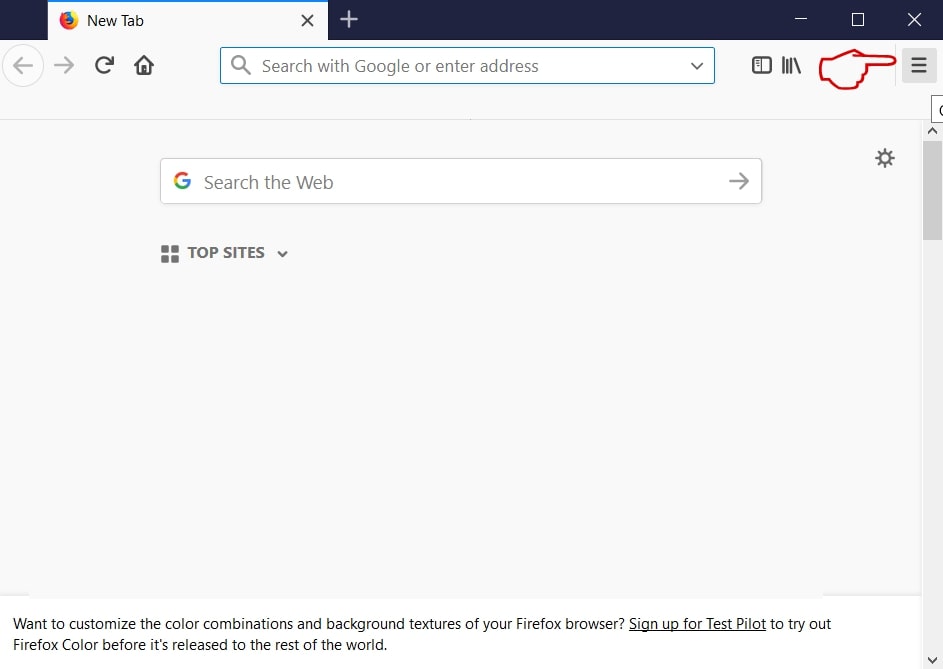

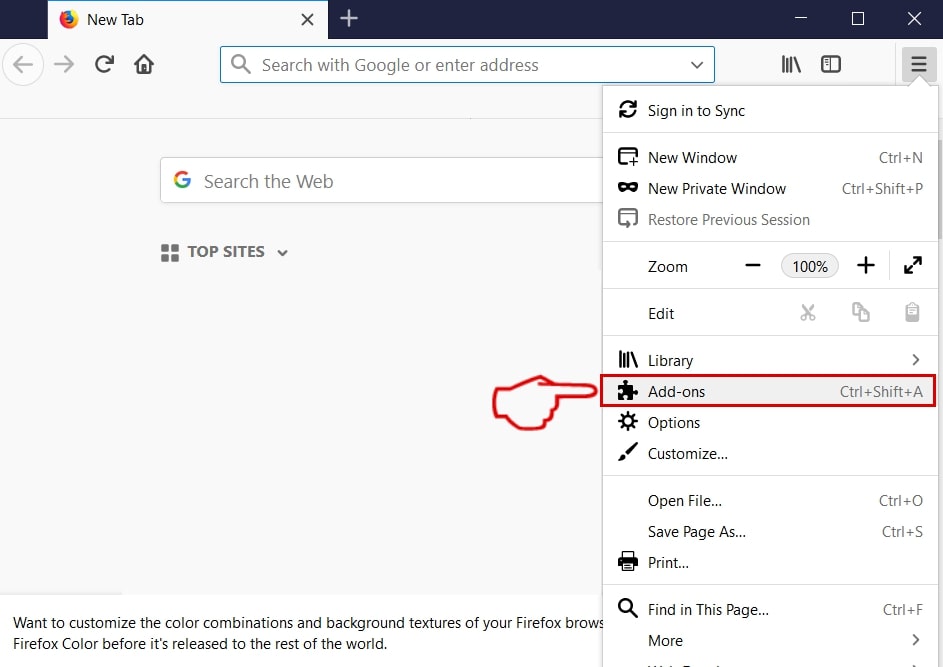

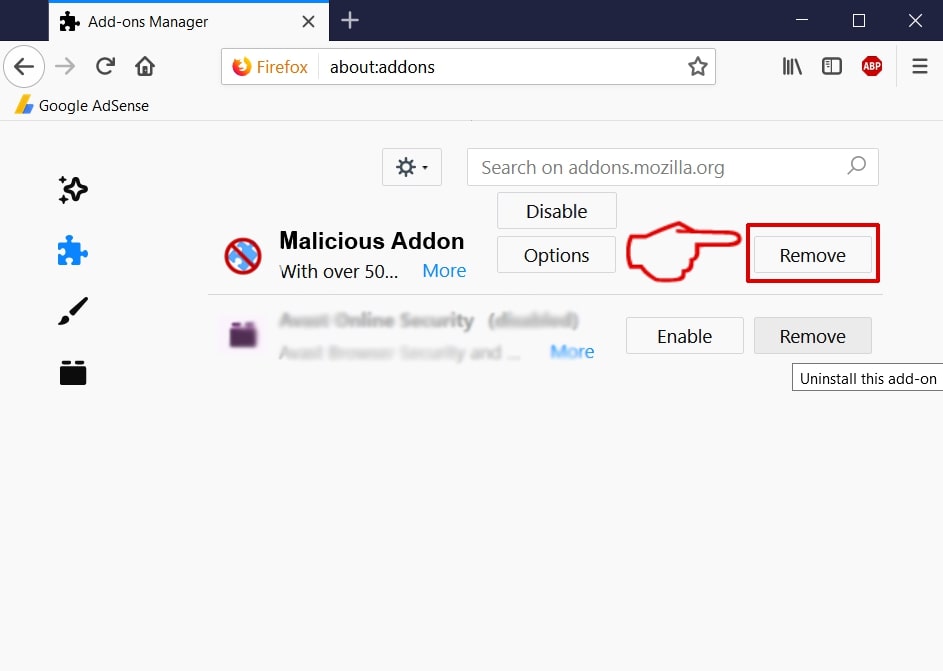

Étape 3: Retirer Airmail 3 extensions liées de Safari - Scam / Chrome / Firefox

Poste aérienne 3 Scam-FAQ

Qu'est-ce que la poste aérienne 3 Arnaque sur votre Mac?

La poste aérienne 3 La menace d'escroquerie est probablement une application potentiellement indésirable. Il y a aussi une chance que cela soit lié à Malware Mac. Dans l'affirmative, ces applications ont tendance à ralentir considérablement votre Mac et à afficher des publicités. Ils peuvent également utiliser des cookies et d'autres trackers pour obtenir des informations de navigation à partir des navigateurs Web installés sur votre Mac..

Les Mac peuvent-ils contracter des virus?

Oui. Autant que tout autre appareil, Les ordinateurs Apple sont effectivement infectés par des logiciels malveillants. Les appareils Apple ne sont peut-être pas une cible fréquente les logiciels malveillants auteurs, mais soyez assuré que presque tous les appareils Apple peuvent être infectés par une menace.

Quels types de menaces Mac existe-t-il?

Selon la plupart des chercheurs en malwares et experts en cybersécurité, la types de menaces qui peuvent actuellement infecter votre Mac peuvent être des programmes antivirus malveillants, adware ou pirates de l'air (PUP), Les chevaux de Troie, ransomwares et malwares crypto-mineurs.

Que faire si j'ai un virus Mac, Like Airmail 3 Arnaque?

Ne panique pas! Vous pouvez facilement vous débarrasser de la plupart des menaces Mac en les isolant d'abord, puis en les supprimant. Une façon recommandée de procéder consiste à faire appel à un logiciel de suppression de logiciels malveillants qui peut s'occuper automatiquement de la suppression pour vous.

Il existe de nombreuses applications anti-malware Mac parmi lesquelles vous pouvez choisir. SpyHunter pour Mac est l'une des applications anti-malware Mac recommandées, qui peut scanner gratuitement et détecter les virus. Cela permet de gagner du temps pour la suppression manuelle que vous auriez autrement à faire.

How to Secure My Data from Airmail 3 Arnaque?

Avec quelques actions simples. Tout d'abord, il est impératif que vous suiviez ces étapes:

Étape 1: Trouvez un ordinateur sûr et connectez-le à un autre réseau, pas celui dans lequel votre Mac a été infecté.

Étape 2: Changer tous vos mots de passe, à partir de vos mots de passe e-mail.

Étape 3: Activer authentification à deux facteurs pour la protection de vos comptes importants.

Étape 4: Appelez votre banque au modifier les détails de votre carte de crédit (code secret, etc) si vous avez enregistré votre carte de crédit pour les achats en ligne ou avez effectué des activités en ligne avec votre carte.

Étape 5: Assurez-vous de appelez votre FAI (Fournisseur Internet ou opérateur) et demandez-leur de changer votre adresse IP.

Étape 6: Change ton Mot de passe WiFi.

Étape 7: (En option): Assurez-vous de rechercher les virus sur tous les appareils connectés à votre réseau et répétez ces étapes pour eux s'ils sont affectés.

Étape 8: Installer un anti-malware logiciel avec protection en temps réel sur chaque appareil que vous possédez.

Étape 9: Essayez de ne pas télécharger de logiciels à partir de sites dont vous ne savez rien et restez à l'écart sites Web à faible réputation en général.

Si vous suivez ces recommandations, votre réseau et vos appareils Apple deviendront beaucoup plus sûrs contre les menaces ou les logiciels invasifs et seront également exempts de virus et protégés à l'avenir.

Plus de conseils que vous pouvez trouver sur notre Section Virus MacOS, où vous pouvez également poser des questions et commenter les problèmes de votre Mac.

About the Airmail 3 Recherche sur les arnaques

Le contenu que nous publions sur SensorsTechForum.com, this Airmail 3 Guide de suppression des arnaques inclus, est le résultat de recherches approfondies, le travail acharné et le dévouement de notre équipe pour vous aider à résoudre le problème spécifique de macOS.

How did we conduct the research on Airmail 3 Arnaque?

Veuillez noter que notre recherche est basée sur une enquête indépendante. Nous sommes en contact avec des chercheurs indépendants en sécurité, grâce auquel nous recevons des mises à jour quotidiennes sur les dernières définitions de logiciels malveillants, y compris les différents types de menaces Mac, en particulier les logiciels publicitaires et les applications potentiellement indésirables (satisfait).

En outre, the research behind the Airmail 3 La menace d'escroquerie est soutenue par VirusTotal.

Pour mieux comprendre la menace posée par les logiciels malveillants Mac, veuillez vous référer aux articles suivants qui fournissent des détails bien informés.