Eine kürzlich entdeckte Mac OS X Bedrohung ist die Luftpost 3 Betrug die Vorteile einer Software Verwundbarkeit nimmt, unser Führer Benutzer zeigt, wie aktiv Infektionen erkennen und entfernen.

Luftpost 3 Betrugszusammenfassung

| Name | Luftpost 3 Betrug |

| Art | Phishing-Betrug, Software Verwundbarkeit |

| kurze Beschreibung | Mac OS X-Benutzer können Opfer eines Airmail gemacht werden 3 Betrug durch eine Software verursacht ausnutzen. |

| Symptome | Die Opfer können mehrere E-Mail-Nachrichten in ihrer Bewerbung. |

| Verteilungsmethode | Gebündelte Downloads, bösartige Skripte und andere Methoden. |

| Detection Tool |

Überprüfen Sie, ob Ihr System von Malware betroffen ist

Herunterladen

Combireiniger

|

Benutzererfahrung | Abonnieren Sie unseren Forum zu Besprechen Airmail 3 Betrug. |

Luftpost 3 Scam - Wie habe ich es bekommen

Computer-Sicherheitsexperten haben Berichte über eine gefährliche Luftpost erhalten 3 Betrug Targeting Mac OS. Es wird als eine ernsthafte Bedrohung aufgrund der Tatsache bewertet, dass es verschiedene Möglichkeiten gibt, dass er an die Opfer geliefert werden.

Der Hacker nutzt eine Sicherheitslücke in dem Programm (Das ist eine beliebte Alternative zu Apples eigenen “Post”Anwendung) das führt automatisch zu einer Infektion. Für den Hacker-Betreiber des zugänglichste Ansatz zu bedienen SPAM-Nachrichten dass enthalten den erforderlichen Code, der diese Reaktion auslösen. Der gefährliche Code kann entweder direkt in dem Körper Inhalt oder in einer Datei oder Nutzlast angebracht eingebettet werden.

Es gibt zwei Haupttypen von Ladungsträgern, die am häufigsten verwendet werden, Viren und Bedrohungen wie diese zu verbreiten:

- Unterlagen - Der Hacker kann den erforderlichen Code Auslösen das Luftpost einbetten 3 Exploit in Makros. Sie können Teil eines Standard-Dokument einschließlich Rich-Text-Dokumente gemacht werden, Präsentationen, Datenbanken und Datenbanken. Jedes Mal, wenn sie von dem Opfer-Benutzer eine Benachrichtigung Aufforderung geöffnet werden, erscheint sie bittet, die integrierten Makros zu aktivieren.

- Software Installers, Aktuelles & Add-Ons - Die Kriminellen können die assoziierten Virus-Code in Installateure bündeln, Updates oder Plugins, die als legitime Angebote von den Anbietern oder einem Download-Partner erscheinen. Sie machen von legitimen Text begleitet werden, Design und Layout-Elemente aus den offiziellen Quellen entnommen. Der Hacker erwerben sich die Original-Kopien von den wichtigsten Websites, um die gefälschten Kopien zu erstellen.

Zur weiteren Erhöhung der Anzahl der infizierten Hosts die Kriminellen konstruieren Hacker-kontrollierten Websites daß der oben erwähnte Träger verteilt Payload.

In fortgeschrittenen Fällen kann der Hacker den Code einbetten in Browser-Hijacker - bösartige Erweiterungen gemacht für die beliebtestenen Web-Browser. Sie werden in der Regel auf den entsprechenden Browser-Extension Repository mit gefälschten User-Bewertungen und Anmeldeinformationen hochgeladen. Der Name “Entführer” kommt die Tatsache bilden, dass, sobald sie auf die Opfer Hosts installiert sind, werden sie die Standardeinstellungen ändern, um die Benutzer zu einem Hacker-gesteuerte Seite zu umleiten. Sobald dies der Virus-Infektion erfolgt folgen.

Eines der gefährlichen Fakten über den Exploit ist, dass die Virus-Infektionen in einigen Fällen können ohne Zutun des Benutzers verursacht werden. Die Kriminellen versuchen, einen Angriff URL einzubetten, die die Luftpost wird vorprogrammieren 3 Anwendung in der Ausführung bösartiges Verhalten.

Luftpost 3 Scam - Weitere Informationen

Die Sicherheitsanalyse zeigt, dass der Hacker Vorteil von einem paar verschiedenen Schwachstellen nehmen kann, die in dem Programm identifiziert wurden,. den schädlichen Code verwenden, können sie die Opfer Konten zwingen, E-Mails zu senden, ohne durch die Authentifizierungsphase vorbei. Dies ermöglicht effektiv die Hacker die infizierten Systeme in E-Mails an andere Rechner zu manipulieren.

Es gibt mehrere Angriffsszenarien, die in diesem Fall verwendet werden können,:

- E-Mail-basierte Angriffe - Die Opfer-Maschinen können in das Senden von Nachrichten neu konfiguriert werden, die sich aus den Benutzerkonten. Dies ist besonders effektiv für die Durchführung von E-Mail-basierten Spam-Attacken.

- Programmdatendiebstahl - Da die Infektionen werden durch eine vom Benutzer installierte Anwendung verursachen die E-Mail-Nachrichten von der Software verwendete Benutzerkontoinformationen und andere Details enthalten.

- Payload Lieferung - Die schädlichen E-Mails können verwendet werden, um andere Bedrohungen bereitstellen zu den Wirten.

- Computer-Interaktion - Das integrierte in Skripten kann die Anwendung in bestimmte Kommandos ausführen manipulieren, den Angriffsmodelle und Malware-Verhalten führen.

Die Analyse zeigt, dass die Kriminellen die Möglichkeit haben, verschiedene Arten von Phishing-Attacken auslösen. Der Code kann eine Benachrichtigung auslösen Aufforderungen, die mit der Hacker gefertigten E-Mail kombiniert werden können, die in Folge haben können Social-Engineering. End Ziele können die Bereitstellung von anderen Bedrohungen für die infizierten Maschinen umfassen. Die Liste der möglichen Nutzlasten enthält Ransomware dass können sensible Benutzerdaten verschlüsseln und die Opfer erpressen zahlen sie Geld, um die Daten wiederherzustellen. Ein weiteres gefährliches Beispiel ist die Lieferung eines Trojanisches Pferd - solche Infektionen in der Regel eine aktive sichere Verbindung mit einem Hacker-kontrollierten Server herstellen. Es ermöglicht die Hacker ständig auf die Opfer auszuspionieren, übernehmen die Kontrolle über ihre Maschinen und abrufen eine beliebige Datei.

Die Sicherheitslücke ist bereits für eine Sicherheitsmeldung Zuordnung gemeldet. Mac OS X-Benutzer wird empfohlen, vorübergehend Verwendung von Luftpost einstellen 3 bis ein Patch veröffentlicht wurde.

Wir empfehlen, dass alle Benutzer im Falle von möglichen Infektionen zu einer saubereren Dienstprogramm zurückgreifen wie der Angriff Kampagne in Laufen alle möglichen konfiguriert werden können Systemmodifikationen. Virus-Infektionen können automatisch starten programmiert werden, wenn der Computer eingeschaltet ist. Andere Auswirkungen der Bedrohung kann der Zugriff auf Recovery-Menüs und usw. deaktivieren.

Schritte zur Vorbereitung vor dem Entfernen:

Vor dem Starten Sie die folgenden Schritte folgen, darauf hingewiesen werden, dass Sie sollten zunächst die folgenden Vorbereitungen tun:

- Sichern Sie Ihre Dateien, falls das Schlimmste passiert.

- Achten Sie darauf, ein Gerät mit dieser Anleitung auf standy haben.

- Bewaffnen Sie sich mit Geduld.

- 1. Suchen Sie nach Mac-Malware

- 2. Deinstallieren Sie riskante Apps

- 3. Bereinigen Sie Ihre Browser

Schritt 1: Nach Luftpost suchen und diese entfernen 3 Betrugsdateien von Ihrem Mac

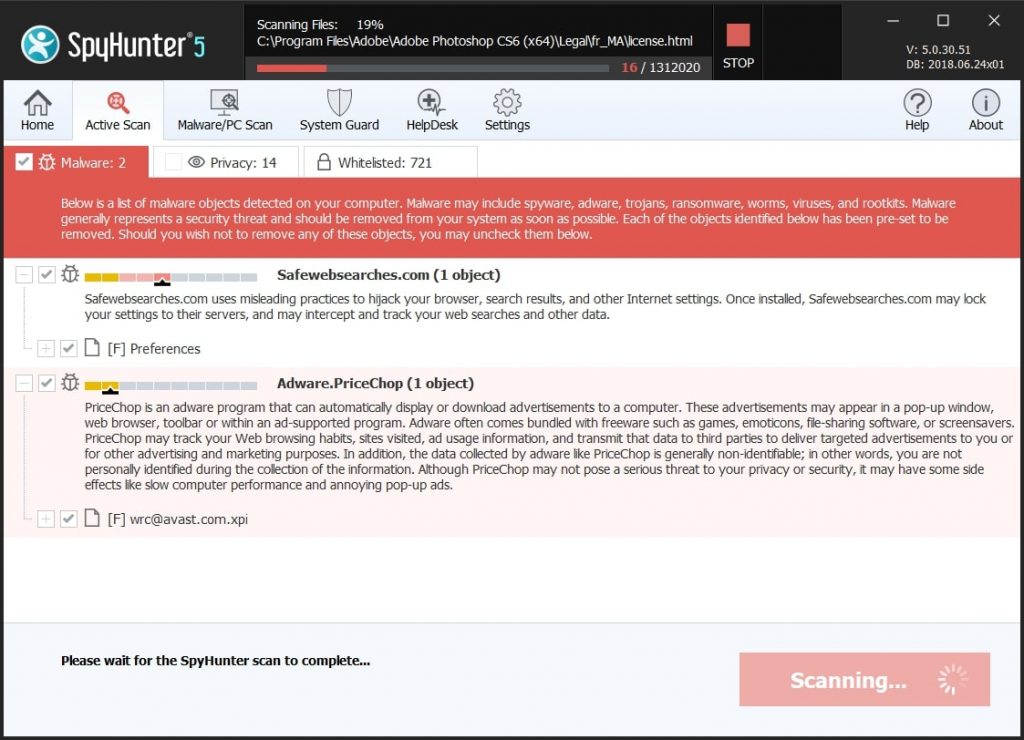

Wenn Sie mit Problemen konfrontiert, auf Ihrem Mac als Folge unerwünschten Skripte und Programme wie Luftpost 3 Betrug, der empfohlene Weg, um die Bedrohung zu beseitigen ist durch ein Anti-Malware-Programm. SpyHunter für Mac bietet erweiterte Sicherheitsfunktionen sowie andere Module, die die Sicherheit Ihres Mac verbessern und ihn in Zukunft schützen.

Schnelle und einfache Anleitung zum Entfernen von Mac-Malware-Videos

Bonusschritt: So machen Sie Ihren Mac schneller?

Mac-Rechner unterhalten wahrscheinlich das schnellste Betriebssystem auf dem Markt. Noch, Macs werden manchmal langsam und träge. Die folgende Videoanleitung untersucht alle möglichen Probleme, die dazu führen können, dass Ihr Mac langsamer als gewöhnlich ist, sowie alle Schritte, die Ihnen helfen können, Ihren Mac zu beschleunigen.

Schritt 2: Deinstallieren Airmail 3 Betrug und entfernen Sie die zugehörigen Dateien und Objekte

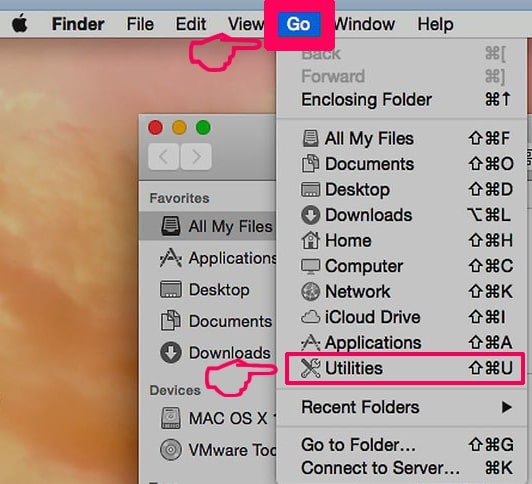

1. hit the ⇧ + ⌘ + U Tasten zum Öffnen von Dienstprogrammen. Eine andere Möglichkeit besteht darin, auf „Los“ zu klicken und dann auf „Dienstprogramme“ zu klicken., wie das Bild unten zeigt:

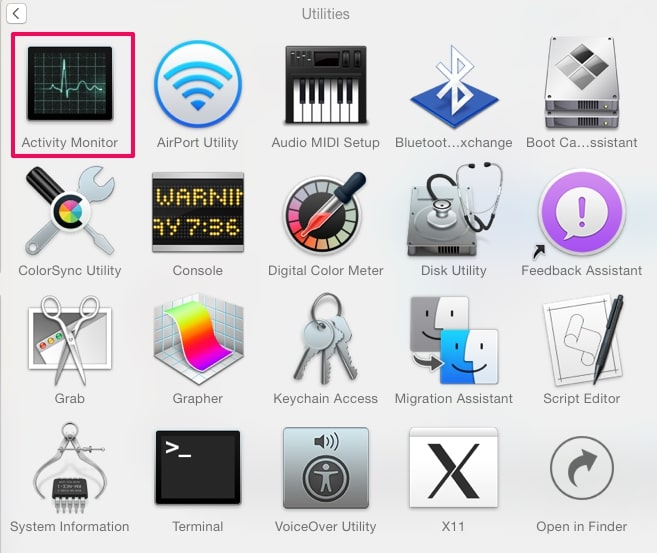

2. Suchen Sie den Aktivitätsmonitor und doppelklicken Sie darauf:

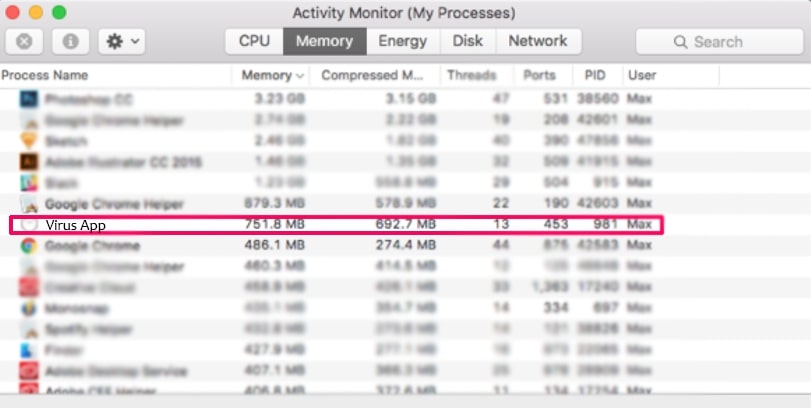

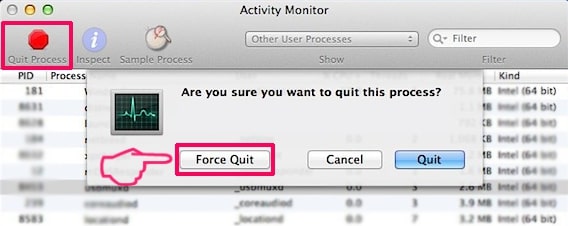

3. Im Activity Monitor sucht verdächtige Prozesse, gehört, oder im Zusammenhang mit der Luftpost 3 Betrug:

4. Klicken Sie auf die "Gehen" Taste erneut, aber diesmal wählen Sie Anwendungen. Eine andere Möglichkeit ist mit den ⇧+⌘+A Tasten.

5. Im Menü Anwendungen, sucht jede verdächtige App oder eine App mit einem Namen, ähnlich oder identisch mit der Luftpost 3 Betrug. Wenn Sie es finden, Klicken Sie mit der rechten Maustaste auf die App und wählen Sie "In den Papierkorb verschieben".

6. Wählen Accounts, Danach klicken Sie auf die Login Artikel Vorliebe. Ihr Mac zeigt Ihnen dann eine Liste der Elemente, die automatisch gestartet werden, wenn Sie sich einloggen. Geben Sie für verdächtige Anwendungen identisch oder ähnlich Airmail 3 Betrug. Aktivieren Sie die App, deren automatische Ausführung Sie beenden möchten, und wählen Sie dann auf aus Minus („-“) Symbol, um es zu verstecken.

7. Entfernen Sie alle verbleibenden Dateien, die möglicherweise mit dieser Bedrohung zusammenhängen, manuell, indem Sie die folgenden Teilschritte ausführen:

- Gehe zu Finder.

- In der Suchleiste den Namen der Anwendung, die Sie entfernen möchten,.

- Oberhalb der Suchleiste ändern, um die zwei Drop-Down-Menüs "Systemdateien" und "Sind inklusive" so dass Sie alle Dateien im Zusammenhang mit der Anwendung sehen können, das Sie entfernen möchten. Beachten Sie, dass einige der Dateien nicht in der App in Beziehung gesetzt werden kann, so sehr vorsichtig sein, welche Dateien Sie löschen.

- Wenn alle Dateien sind verwandte, halte das ⌘ + A Tasten, um sie auszuwählen und fahren sie dann zu "Müll".

Falls Sie die Luftpost nicht entfernen können 3 Scam über Schritt 1 über:

Für den Fall, können Sie nicht die Virus-Dateien und Objekten in Ihren Anwendungen oder an anderen Orten finden wir oben gezeigt haben, Sie können in den Bibliotheken Ihres Mac für sie manuell suchen. Doch bevor dies zu tun, bitte den Disclaimer unten lesen:

1. Klicke auf "Gehen" und dann "Gehe zum Ordner" wie gezeigt unter:

2. Eintippen "/Library / LauchAgents /" und klicke auf Ok:

3. Löschen Sie alle Virendateien, die einen ähnlichen oder denselben Namen wie Airmail haben 3 Betrug. Wenn Sie glauben, dass es keine solche Datei, lösche nichts.

Sie können die gleiche Prozedur mit den folgenden anderen Bibliothek Verzeichnisse wiederholen:

→ ~ / Library / Launchagents

/Library / LaunchDaemons

Spitze: ~ ist es absichtlich, denn es führt mehr LaunchAgents- zu.

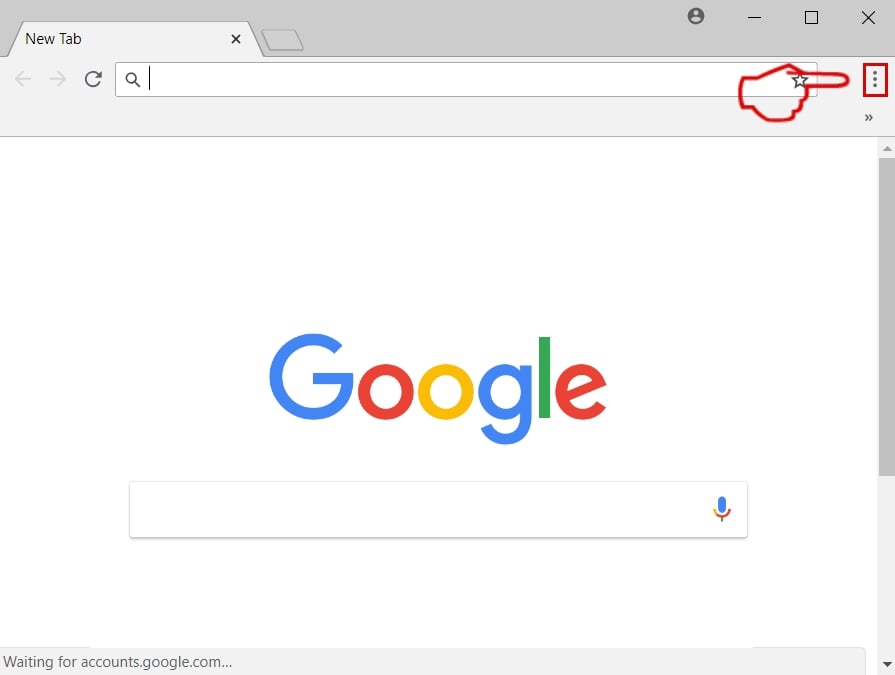

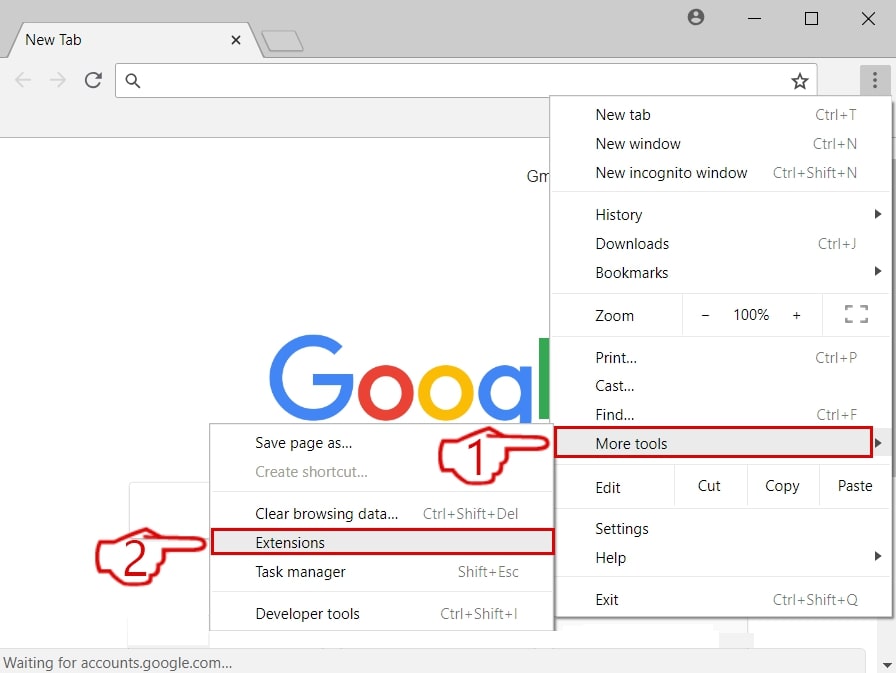

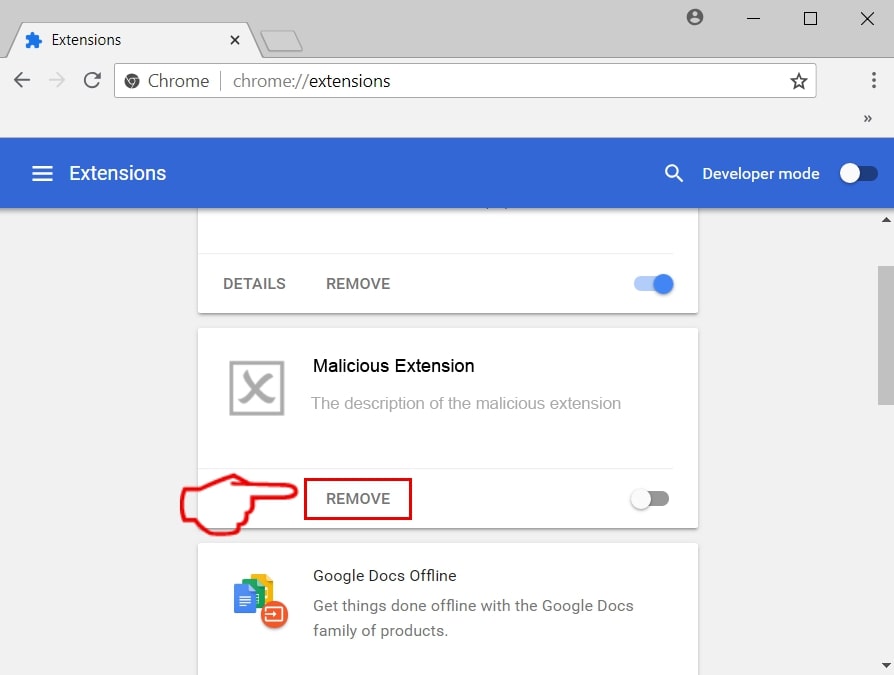

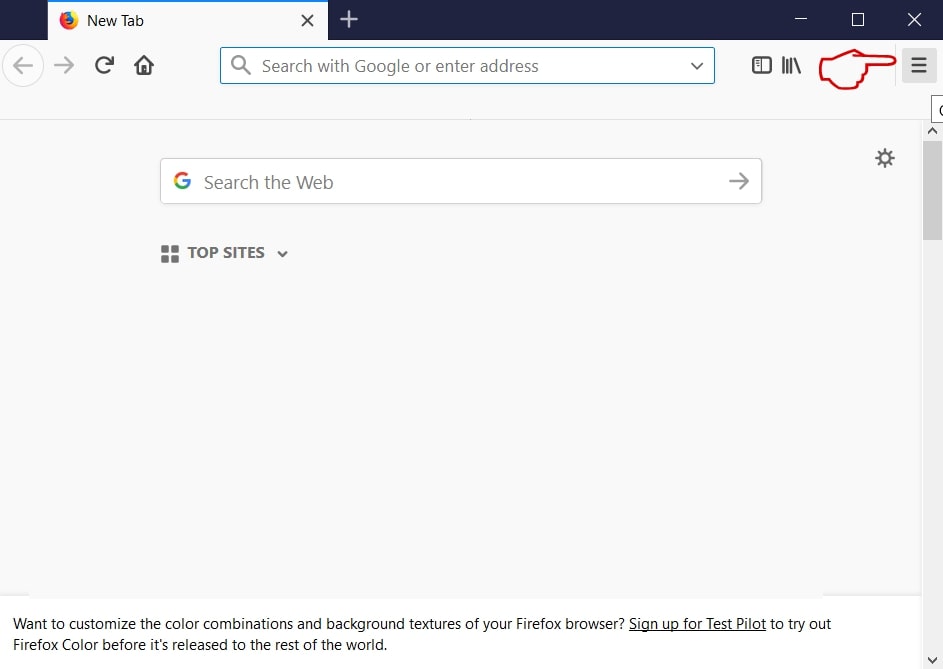

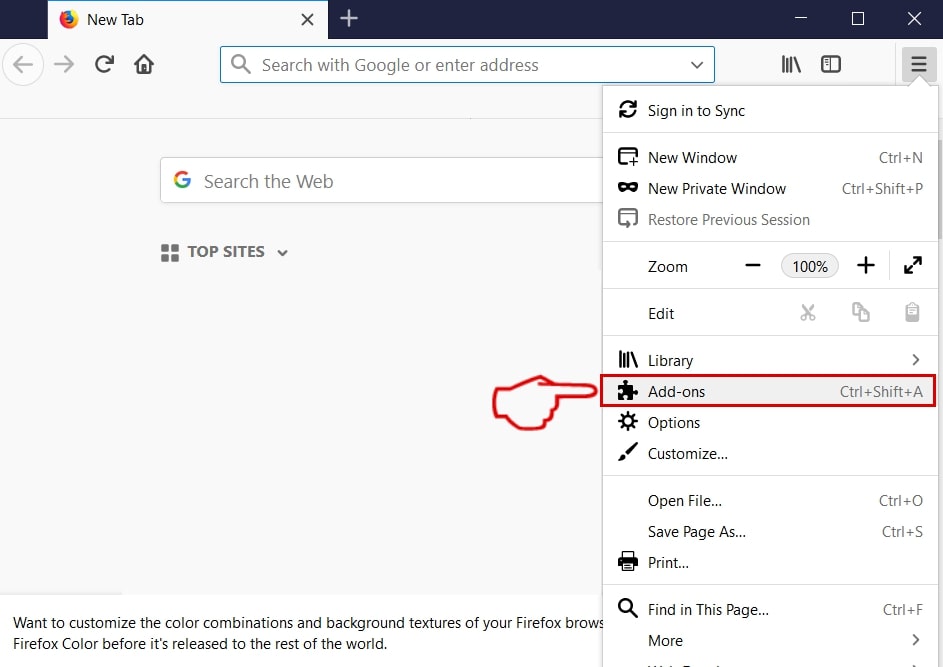

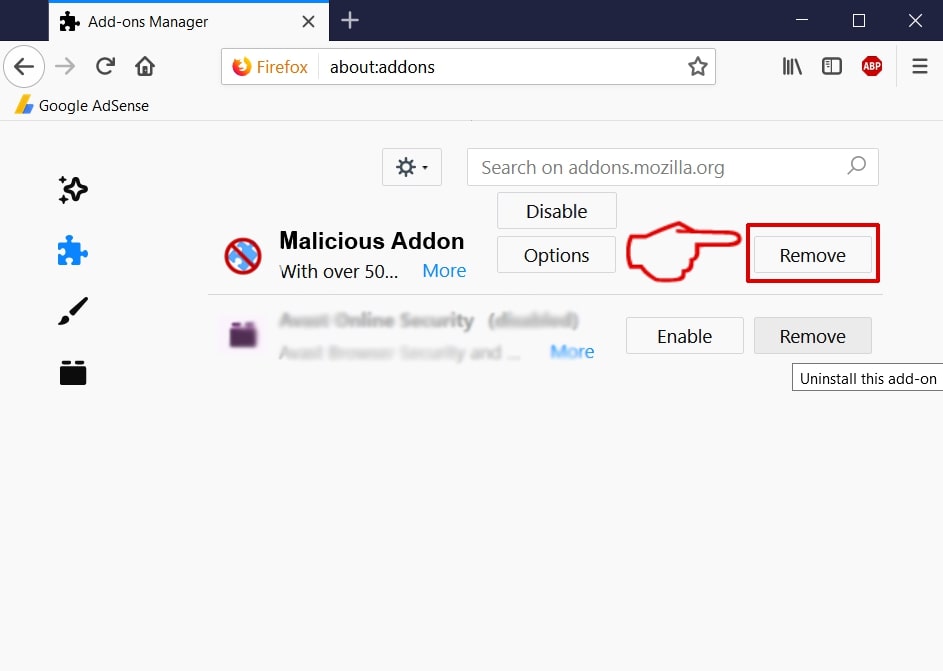

Schritt 3: entfernen Sie Luftpost 3 Scam - bezogene Erweiterungen von Safari / Chrom / Firefox

Luftpost 3 Scam-FAQ

Was ist Luftpost? 3 Betrug auf Ihrem Mac?

Die Luftpost 3 Betrügerische Bedrohung ist wahrscheinlich eine potenziell unerwünschte App. Es besteht auch die Möglichkeit, dass es damit zusammenhängt Mac Malware. Wenn dem so ist, Solche Apps neigen dazu, Ihren Mac erheblich zu verlangsamen und Werbung anzuzeigen. Sie können auch Cookies und andere Tracker verwenden, um Browserinformationen von den auf Ihrem Mac installierten Webbrowsern abzurufen.

Können Macs Viren bekommen??

Ja. So viel wie jedes andere Gerät, Apple-Computer bekommen Malware. Apple-Geräte sind möglicherweise kein häufiges Ziel von Malware Autoren, Aber seien Sie versichert, dass fast alle Apple-Geräte mit einer Bedrohung infiziert werden können.

Welche Arten von Mac-Bedrohungen gibt es??

Laut den meisten Malware-Forschern und Cyber-Sicherheitsexperten, die Arten von Bedrohungen Bei Viren, die derzeit Ihren Mac infizieren können, kann es sich um betrügerische Antivirenprogramme handeln, Adware oder Entführer (PUPs), Trojanische Pferde, Ransomware und Krypto-Miner-Malware.

Was tun, wenn ich einen Mac-Virus habe?, Like Airmail 3 Betrug?

Keine Panik! Sie können die meisten Mac-Bedrohungen leicht beseitigen, indem Sie sie zuerst isolieren und dann entfernen. Ein empfehlenswerter Weg, dies zu tun, ist die Verwendung eines seriösen Anbieters Software zum Entfernen von Schadsoftware Das kann die Entfernung automatisch für Sie erledigen.

Es gibt viele Anti-Malware-Apps für Mac, aus denen Sie auswählen können. SpyHunter für Mac ist eine der empfohlenen Mac-Anti-Malware-Apps, das kann kostenlos scannen und alle Viren erkennen. Dies spart Zeit für das manuelle Entfernen, das Sie sonst durchführen müssten.

How to Secure My Data from Airmail 3 Betrug?

Mit wenigen einfachen Aktionen. Zuallererst, Befolgen Sie unbedingt diese Schritte:

Schritt 1: Finden Sie einen sicheren Computer und verbinden Sie es mit einem anderen Netzwerk, nicht der, mit dem Ihr Mac infiziert war.

Schritt 2: Ändern Sie alle Ihre Passwörter, ausgehend von Ihren E-Mail-Passwörtern.

Schritt 3: Aktivieren Zwei-Faktor-Authentifizierung zum Schutz Ihrer wichtigen Konten.

Schritt 4: Rufen Sie Ihre Bank an Ändern Sie Ihre Kreditkartendaten (Geheim Code, usw.) wenn Sie Ihre Kreditkarte für Online-Einkäufe gespeichert oder Online-Aktivitäten mit Ihrer Karte durchgeführt haben.

Schritt 5: Stellen Sie sicher, dass Rufen Sie Ihren ISP an (Internetprovider oder -anbieter) und bitten Sie sie, Ihre IP-Adresse zu ändern.

Schritt 6: Ändere dein WLAN Passwort.

Schritt 7: (Fakultativ): Stellen Sie sicher, dass Sie alle mit Ihrem Netzwerk verbundenen Geräte auf Viren prüfen und diese Schritte wiederholen, wenn sie betroffen sind.

Schritt 8: Installieren Sie Anti-Malware Software mit Echtzeitschutz auf jedem Gerät, das Sie haben.

Schritt 9: Versuchen Sie, keine Software von Websites herunterzuladen, von denen Sie nichts wissen, und halten Sie sich von diesen fern Websites mit geringer Reputation im allgemeinen.

Wenn Sie diesen Empfehlungen folgen, Ihr Netzwerk und Ihre Apple-Geräte werden wesentlich sicherer vor Bedrohungen oder informationsinvasiver Software und auch in Zukunft virenfrei und geschützt.

Weitere Tipps finden Sie auf unserer MacOS-Virus-Bereich, Hier können Sie auch Fragen stellen und Kommentare zu Ihren Mac-Problemen abgeben.

About the Airmail 3 Betrugsforschung

Die Inhalte, die wir auf SensorsTechForum.com veröffentlichen, this Airmail 3 Anleitung zum Entfernen von Betrug enthalten, ist das Ergebnis umfangreicher Recherchen, harte Arbeit und die Hingabe unseres Teams, um Ihnen bei der Behebung des spezifischen macOS-Problems zu helfen.

How did we conduct the research on Airmail 3 Betrug?

Bitte beachten Sie, dass unsere Forschung auf einer unabhängigen Untersuchung basiert. Wir stehen in Kontakt mit unabhängigen Sicherheitsforschern, Dank dessen erhalten wir täglich Updates zu den neuesten Malware-Definitionen, einschließlich der verschiedenen Arten von Mac-Bedrohungen, insbesondere Adware und potenziell unerwünschte Apps (zufrieden).

Weiter, the research behind the Airmail 3 Betrugsgefahr wird unterstützt mit Virustotal.

Um die Bedrohung durch Mac-Malware besser zu verstehen, Bitte lesen Sie die folgenden Artikel, die sachkundige Details bieten.