Ha aumentado la adopción de herramientas de colaboración en la nube en las organizaciones, y también el interés de los piratas informáticos.

Ha aumentado la adopción de herramientas de colaboración en la nube en las organizaciones, y también el interés de los piratas informáticos.

Según una nueva investigación de Proofpoint, Ha habido una aceleración en los actores de amenazas que explotan la infraestructura de nube de Microsoft y Google para alojar y enviar mensajes maliciosos.. Las aplicaciones abusadas en los ataques incluyen Office 365, Azur, Un paseo, SharePoint, G-Suite, y Firebase.

Actores de amenazas que explotan la infraestructura en la nube de Microsoft y Google

"El año pasado, 59,809,708 mensajes maliciosos de Microsoft Office 365 dirigido a miles de nuestros clientes. Y mas que 90 millones de mensajes maliciosos fueron enviados o alojados por Google, con 27% enviado a través de Gmail, la plataforma de correo electrónico más popular del mundo,"Proofpoint dijo. En el primer trimestre de 2021, los investigadores observaron siete millones de mensajes maliciosos de Microsoft Office 365 y 45 millones de mensajes maliciosos de la infraestructura de Google, superando con creces los resultados del año pasado.

Cabe señalar que el volumen de mensajes maliciosos enviados desde los servicios de confianza de Microsoft y Google supera al de cualquier botnet en 2020. Esto se debe principalmente a la reputación confiable de dominios como outlook.com y sharepoint.com., lo que hace que la detección sea más desafiante para los defensores.

“Esta percepción de autenticidad es esencial, A medida que el correo electrónico recuperó recientemente su estado como el principal vector de ransomware y los actores de amenazas aprovechan cada vez más la cadena de suministro y el ecosistema de socios para comprometer las cuentas., robar las credenciales, y desviar fondos,”El informe destacó.

El año pasado, hackers apuntados 95% de organizaciones con intentos de vulneración de cuentas en la nube.

Más de la mitad experimentó al menos un compromiso. 30% de las empresas que experimentaron ataques también sufrieron actividades posteriores al acceso, como la manipulación de archivos, Reenvío de correo electrónico, y actividad de OAuth. En caso de credenciales robadas, los actores malintencionados también pueden iniciar sesión en los sistemas, moverse lateralmente a través de múltiples servicios en la nube y entornos híbridos, enviar correos electrónicos como empleados reales, que conduce a la pérdida financiera y de datos.

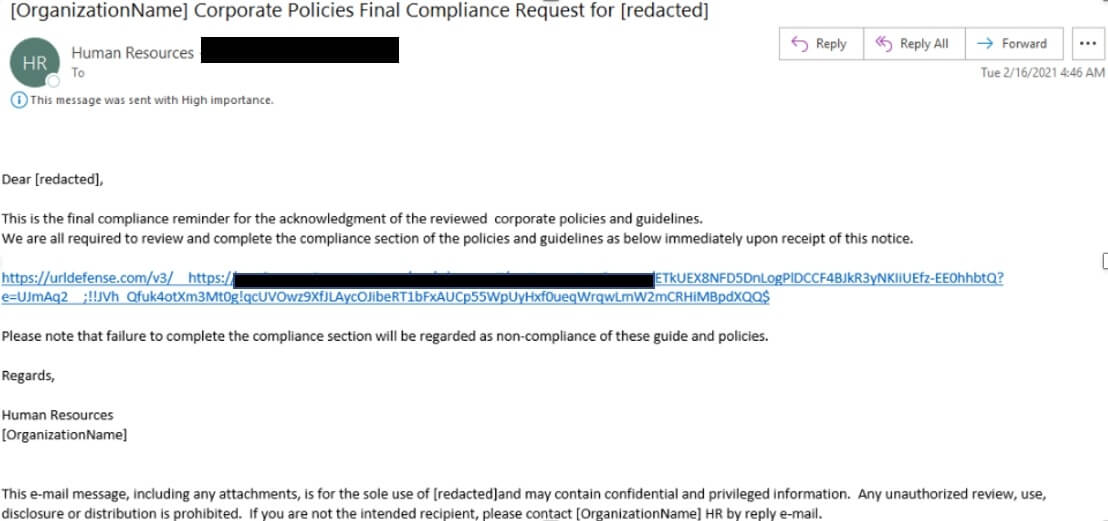

Los investigadores también compartieron muestras reales de campañas de phishing recientes que abusan de Microsoft y Google.. A continuación se muestra un intento de phishing de credenciales con una URL de Microsoft SharePoint que afirma contener una política corporativa y pautas de Covid-19.:

Fuente de la imagen: Proofpoint

"El documento contiene un enlace que conduce a una página de autenticación de Microsoft falsa diseñada para recopilar credenciales de usuario. Esta campaña de bajo volumen involucró aproximadamente 5,000 mensajes dirigidos a usuarios en el transporte, fabricación, y servicios empresariales," el informe dijo.

El phishing se vuelve más sofisticado

El año pasado, Microsoft y Google sufrieron abusos en ataques contra trabajadores remotos que trabajan para empresas conocidas. Actores de amenazas creados sitios falsos y fraudulentos con páginas de destino e indicaciones de inicio de sesión parecido a Google y Microsoft. Un paseo, Office Online y Mailchimp se utilizaron en los ataques..

Operadores de phishing, en general, seguir buscando nuevas formas de llevar a cabo sus intentos y aumentar su tasa de éxito. A principios de este año, informamos sobre un novedosa técnica de ofuscación que utiliza código Morse para ocultar URL maliciosas dentro de un archivo adjunto de correo electrónico. Este fue quizás el primer caso de actores de amenazas que utilizan el código Morse de tal manera.