Una nueva versión de la plataforma dangeorus exploit kit utilizado para llevar a cabo con éxito las infecciones a través de aprovechamiento de vulnerabilidades en Windows se ha detectado a cabo en el medio natural. El kit explotar se ha informado que contienen nuevos archivos de secuencia de comandos y funciones para llevar a cabo una infección exitosa. Los creadores del juego han hecho varios guiones de acción, y además de esto han cambiado varios cambios que se muestran en él es el archivo flash.

Una nueva versión de la plataforma dangeorus exploit kit utilizado para llevar a cabo con éxito las infecciones a través de aprovechamiento de vulnerabilidades en Windows se ha detectado a cabo en el medio natural. El kit explotar se ha informado que contienen nuevos archivos de secuencia de comandos y funciones para llevar a cabo una infección exitosa. Los creadores del juego han hecho varios guiones de acción, y además de esto han cambiado varios cambios que se muestran en él es el archivo flash.

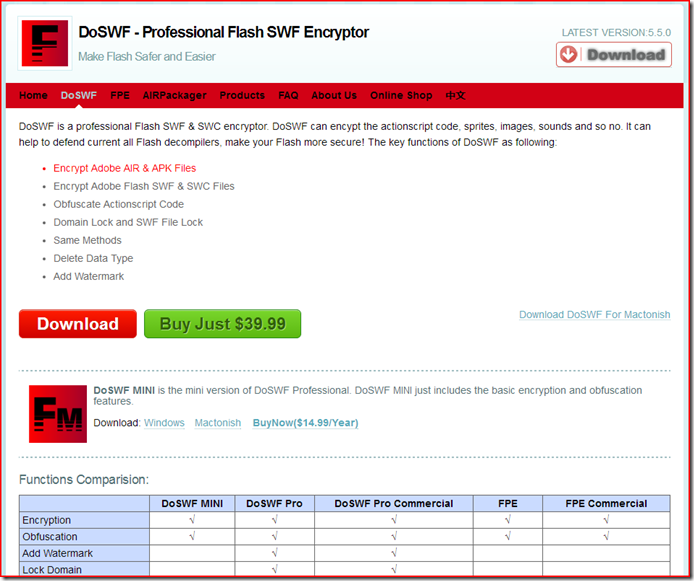

Cuando los investigadores de malware en Soporte PC Xcetra han investigado más profundamente en el el código fuente del archivo flash han descubierto que una herramienta llamada herramienta de DoSWF se ha utilizado para ocultar este exploit kit. La herramienta está actualmente cree que está en la versión 5.5.0, y los investigadores incluso han logrado descubrir que la herramienta está disponible públicamente a la venta a través de su página web:

EK equipo de perforación fue el kit que sustituyó a la Angler EK, y está utilizando exploits de Adobe Flash Player para llevar a cabo una infección exitosa. Pero en el 20 y 21 de de agosto de software malicioso, los investigadores han detectado la nueva versión que tenía otras características y explotación que se puede utilizar, así.

Esta muy nueva versión fue reportado como causante de infecciones mediante el aprovechamiento de software de Microsoft. Una de esas hazañas se informó por Eduard Kovacs en Secrutiyweek.com ser el CVE-2016-0189. Este tipo de vulnerabilidad permitido para un tipo de ejecución remota de ataque que se aprovechó de JavaScript ejecutoras, así como VBScripts.

Microsoft fue capaz de parchear el flujo, pero no se sabe con certeza si el ataque similar puede llevarse a cabo a través de Internet Explorer en lugar.

Noticias estalló también que los que están detrás del RIG explotan kit también puede estar trabajando en nuevas versiones de los kits de explotar y que también podría estar llevando a cabo pruebas que puedan garantizar el buen funcionamiento de malware que se une con este kit.

No sólo esto, sino de malware investigadores también han descubierto algunos elementos relacionados con el uso de un Silverlight explotar la cual se explotan un software de Microsoft. Investigadores de Cyphort también informan de esta vulnerabilidad para ser utilizado por primera vez por los RIG.

No sólo el RIG explotar kit tienen nuevos exploits para utilizar para una infección exitosa, pero también se ha informado de que cambió su comunicación con los servidores así. A diferencia de los métodos de comunicación anteriores que eran más fáciles de localizar y previstos, investigadores de malware han detectado que los desarrolladores de la plataforma han estado realizando pruebas con métodos nuevos y más seguros para la comunicación.

Rig EK Resumen

Esta tendencia de desarrollo de kits explotar no sólo se limita a la Rig. Muchos programadores de malware También están tratando de descubrir nuevas vulnerabilidades y unirlos en sus kits. La verdad es que la explotación se han convertido en un negocio lucrativo, y su descubrimiento ha vuelto crucial en materia de seguridad para los hackers de sombrero negro y las empresas de TI que quieren arreglar las vulnerabilidades en su software.