La intensidad de los ataques maliciosos que han aplicado exploit kits (EK) ha aumentado durante el último par de años. De hecho, por tener un vistazo a tres de trimestre 2015, se dará cuenta en seguida de que la explotación de los juegos de su explotación ha aumentado aparentemente. Como muchos investigadores han señalado, la caída de la infame Un agujero negro en octubre 2013 ha traído otros paquetes de exploits a la luz.

Exploit Kits panorama de amenazas

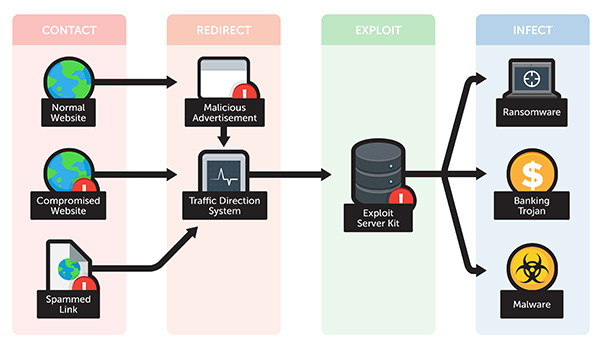

Explotación de los kits se utilizan normalmente en las operaciones maliciosos conocidos como descargas no autorizadas. Una vez que tal ocurre la descarga, el usuario es redirigido a la página web de un atacante alojando una EK.

Fuente de la imagen: TrendMicro

El crecimiento de la intensidad y la eficacia de los ataques EK se debe a la creación con éxito de la infraestructura DNS criminal. Este último ha saltado a 75% en el último trimestre de 2015, en comparación con el tercer trimestre de 2014. Las estadísticas son parte de una vasta investigación por Infoblox.

¿Por qué nos debe importar? Explotan kits son malware que representa ataques automatizados y debe ser de gran interés para ambas frikis de seguridad y usuarios. Explotar kits se hacen a mano, sin duda por los delincuentes cibernéticos con habilidades sofisticadas. Pueden ser descritos como paquetes para la entrega de una carga útil en particular (por ejemplo ransomware) que están a la venta o alquiler. La forma en que los diferentes tipos de software malicioso que se están distribuyendo en los foros subterráneos (el malware-as-a-service) es bastante alarmante. Prácticamente, cualquier delincuente cibernético, incluso aquellos con pocos conocimientos técnicos, puede ir después de los individuos, empresas y organizaciones públicas.

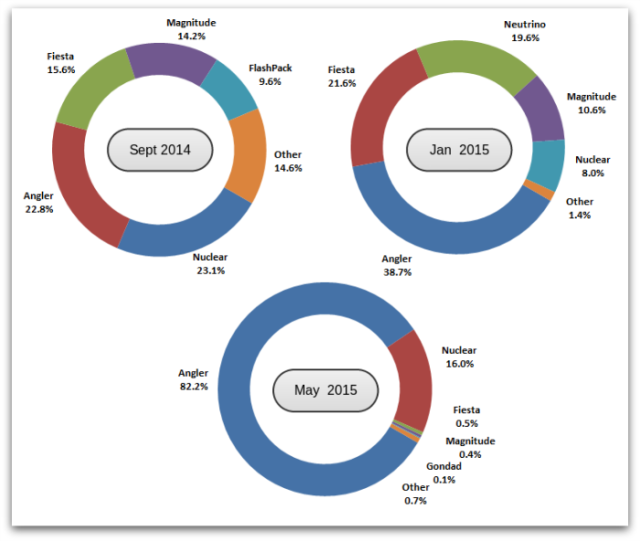

La mayor parte de la actividad EK se remonta a cuatro piezas bien conocidas explotar:

- Angler Exploit Kit;

- Mgnitude una;

- Un neutrino;

- Uno nuclear.

Los cuatro de ellos han sido utilizados en 96% de toda la actividad de explotación de kit en los últimos tres meses de 2015.

Angler Exploit Kit

Las investigaciones indican que pescador ha aparecido por primera vez en el horizonte de malware en el final de 2013. Desde su primera aparición, Pescador ha crecido en popularidad y malicia. Es considerado uno de los más agresivos paquetes de exploits en la naturaleza que evade con éxito la detección y tiene varios componentes. Es sin duda una de las más prevalentes explotar las herramientas por ahí. Por ejemplo, los investigadores de Sophos han informado de un gran número de páginas de destino Angler infectados en la primavera de 2015.

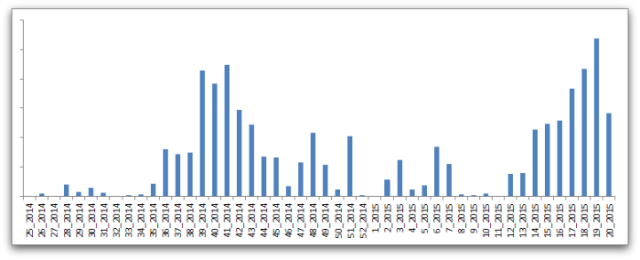

Aquí está un gráfico que representa la actividad del pescador a través de los últimos años:

Leer más sobre pescador EK:

Explotar:HTML / Axpergle.N - pescador Exploit Kit de componentes

Cientos de GoDaddy dominios expuestos al pescador

Mgnitude una

La magnitud explotar paquete se hizo famoso en octubre 2013 cuando se aplicó en un ataque a los visitantes a PHP.net. Típicamente, los visitantes fueron redirigidos al kit con la ayuda de un archivo JavaScript comprometida. Más tarde, Magnitud en los titulares una vez más, cuando se hizo público que fue utilizado en un ataque con maliciosa en Yahoo. Los ladrones han comprado espacio publicitario en Yahoo y luego utilizan los anuncios para vincular los visitantes de los dominios maliciosos Magnitud de alojamiento. El kit es bien conocido para explotar vulnerabilidades en Java y Flash.

Leer más acerca EK Magnitud:

CryptoWall y magnitud EK

Un neutrino

Neutrinos se informó recientemente para atacar sitios web que utilizan la plataforma de comercio Magento del la de eBay. Google ha bloqueado miles de página web (más que 8000) que se asociaron con el ataque de neutrinos. Los investigadores advierten que los usuarios que ejecutan vulnerables, versiones sin actualizar de flash pueden convertirse en víctimas por estar infectado con carga maliciosa de neutrinos. cargas útiles del ataque son muy probablemente el malware Andrómeda y Gamarue.

Leer más acerca de malware relacionados Neutrino:

Retire BKDR_KASIDET.FD a.k.a. Backdoor.Neutrino

Uno nuclear

El paquete nuclear se define como uno de los más ampliamente propagación explotar kits por ahí que apareció por primera vez en 2009. El kit es muy eficaz, siendo capaz de llevar a cabo una serie de actividades maliciosas como Flash, Silverlight, PDF, e Internet Explorer explota, que caen cargas útiles de malware avanzado y ransomware.

Leer más acerca EK Nuclear:

Crowti ransomware distribuye a través de EKS

Los kits pueden explotar a luz una variedad de amenazas

Debido a su carácter de muchos lados, EKS se utilizan a menudo como un vehículo para llevar a cabo ataques de día cero y aprovechar las vulnerabilidades de software. También se utilizan a menudo en las operaciones de exfiltración de datos. Muchas empresas se han visto afectados no sólo por los EKS enumerados en este artículo, sino por muchos otros.

Fuente de la imagen: Sophos

Cómo mantenerse protegidos contra Exploit Kits

Lo que todo el mundo debería tener en cuenta es que la mayoría de los ataques de EK se inician a través de campañas de correo electrónico de spam y sitios web comprometidos. También se pueden incrustar en los anuncios en línea. Millones de usuarios pueden ser víctimas de EKS, crimeware y sus cargas maliciosas. La cuestión es cómo mantenerse protegido contra ellas.

Protegida contra la explotación de los ataques sin duda requiere el conjunto adecuado de herramientas y conocimientos. parches regular es muy necesaria, para empezar. protección de puntos finales con una gestión de parches integrada es una necesidad para las organizaciones. La buena noticia es que incluso los exploits diseñados para evadir la detección AV pueden ser anuladas cuando los sistemas de destino están revisados minuciosamente.