Un software malicioso recién descubierto ha captado el interés de ambos expertos en seguridad y los piratas informáticos. Se llama el ladrón de Ovidiy y se vende en los mercados de hackers subterráneos por un precio tan bajo como 7 Dólares estadounidenses. Es de origen ruso e incluso incluye varias funciones avanzadas. Continúe leyendo para aprender más sobre él.

Rusia Ovidiy Stealer manchado sobre Mercados Hacker

los investigadores de seguridad informática descubrieron recientemente una nueva amenaza de malware que está creciendo rápidamente en popularidad. Se llama Ovidiy Stealer y parece ser de origen ruso. Se distribuye principalmente en las comunidades de hackers subterráneos de habla rusa por una tarifa. El software malicioso está asociado con uno de los precios más bajos - los informes indican que algunas de las compilaciones son vendidos para 450 Rublos que es el equivalente de 7 dólares estadounidenses. Dependiendo de la configuración del proporcionado Ovidiy Stealer también puede presentar características de protección de sigilo que impiden la detección por ciertos productos anti-virus. Una vez que el malware se ha infiltrado en una red local o empresa puede propagarse a través de los dispositivos accesibles.

amenazas similares con frecuencia están siendo desarrollados y utilizados por los hackers individuales y colectivos para lanzar ataques criminales que utilizan los huéspedes infectados, botnets y otras fuentes. El hecho de que el ladrón Ovidiy está siendo distribuido en los foros rusos no quiere decir que la mayoría de los ataques son originarios de ese país. Una de las mayores comunidades e intercambios subterráneos de hackers utilizan ruso y suponemos que los piratas informáticos de todo el mundo van a aprovechar el código malicioso.

El Ovidiy Stealer se encontró a estar a la venta en un dominio de Rusia que desde entonces ha sido apagado. Los clientes de pago del malware tuvieron la posibilidad de acceder a un panel web que proporciona una interfaz gráfica fácil de usar para gestionar los huéspedes infectados. Algunas de las características notables incluyen las siguientes opciones:

- Panel Web basadas en plantillas - Los desarrolladores de la Ovidiy Stealer han incorporado un módulo de configuración web panel que se asemeja a los de Spora y otras familias famosa ransomware.

- Colección detallada archivos de registro - Los controladores de malware son capaces de ver una lista detallada de todos los archivos de registro recopilados procedentes de los equipos comprometidos.

- Compra adicional Módulos - Los desarrolladores de la herramienta permiten a sus clientes pagar por módulos y características adicionales usando un sistema de pago bien desarrollado. Se utiliza un servicio llamado “RoboKassa” que soporta transacciones de tarjetas de pago y otros servicios. El nombre del vendedor aparece como “vídeo” sin revelar ninguna información adicional que revela la identidad del creador(s).

- Desarrollo en curso - Los desarrolladores de malware publicar periódicamente estadísticas e información sobre futuras actualizaciones para mostrar que el pago de la amenaza se puede atribuir como un tipo de inversión.

- comentarios del Sistema - Un sistema de comentarios y retroalimentación funcional se implementa que permite a los clientes de la Ovidiy Stealer para compartir sus comentarios acerca del sistema.

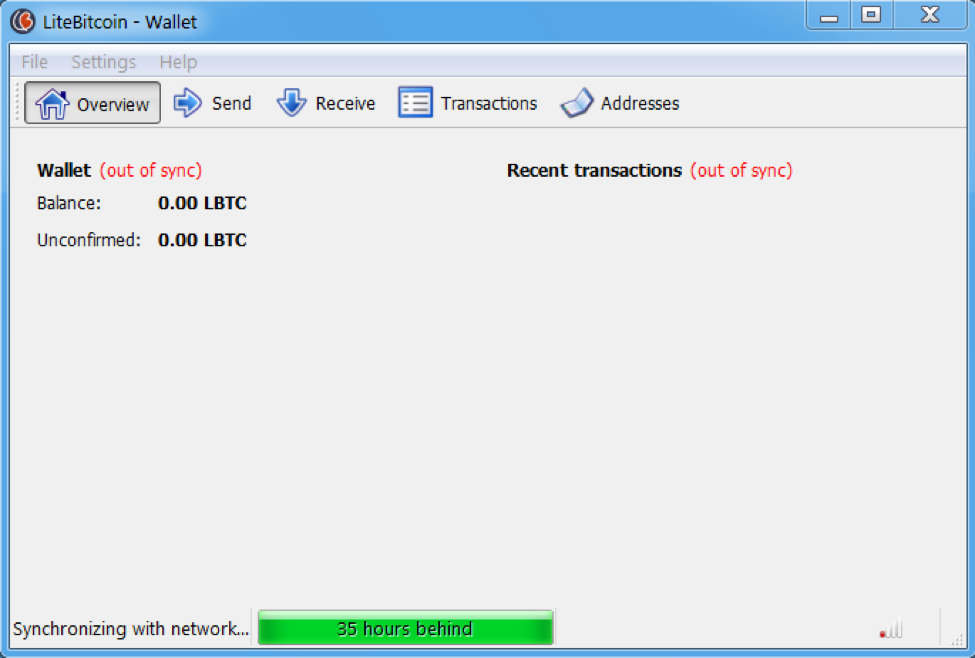

Ovidiy Stealer se hace pasar por un Monedero litecoin

malware Ovidiy Stealer confeccionadas se han asociado con algunas de las tácticas de cálculo más utilizados. Los piratas informáticos que han comprado el kit de software malicioso utilizan diferentes métodos con el fin de infectar a los objetivos previstos. Las instancias de malware reportados fueron identificados como siendo distribuido utilizando los siguientes medios:

- Spam de correo electrónico Campañas - Los criminales pueden utilizar trucos de ingeniería social para confundir a los usuarios de computadoras en infectar a sí mismos. Esto se hace mediante adjuntar archivos maliciosos o enlaces en el contenido del cuerpo.

- Alojado en sitios de descarga y sitios P2P - Infected cargas útiles y los casos de malware Ovidiy Stealer se encuentran generalmente en los portales de descarga de hackers controlado. El malware es también frecuentemente subido a las redes P2P como BitTorrent, donde se encontró contenido pirata.

- Las cargas útiles infectados - Ovidiy ladrón de malware puede ser incluido en los documentos de oficina e instaladores de software. Los criminales frecuentemente modifican los instaladores legítimos que incluyen el malware en sí mismos. Dependiendo de la configuración de los usuarios pueden desactivar la infección desmarcando una lista de control o haciendo clic “Estoy en desacuerdo” en un mensaje de notificación.

Una de las razones por las que los ataques en curso se consideran muy peligroso es el hecho de que Ovidiy Stealer ha infectado a muchos usuarios de computadoras a través de un software de la cartera comprometida LiteBitcoin. La aplicación se hace pasar por una aplicación legítima que se utiliza para mantener y proteger las monedas digitales. Los investigadores de seguridad descubrieron que uno de los mecanismos populares es el uso de los archivos - las muestras recogidas mostrar una “litebitcoin-qt.zip” expediente. Esto probablemente se utiliza para reflejar una versión basada en QT de la solicitud.

Otros casos detectados incluyen los siguientes paquetes de software infectados:

HideMiner.zip, VkHackTool.zip (una herramienta de hacking falso que supuestamente suppports la red social VKontakte), World of Tanks 2017.txt.exe (instalador para el popular “Mundo de tanques” juegos),

dice_bot.exe, engañar 2017.exe v5.4.3 y Vk.com BulliTl.exe.

Mecanismo Stealer Ovidiy de la Infección

Varios versión del Ovidiy Stealer se han identificado, presumiblemente, todos ellos están basados en el mismo motor y el código. Es posible que sólo ligeras modificaciones de la fuente original han producido numerosas variantes. El propio programa malicioso está escrito utilizando el marco .NET que lo hace compatible con todas las versiones actuales de Microsoft Windows.

El malware sigue un patrón de comportamiento preconfigurado según las indicaciones de las diferentes hackers y colectivos. El análisis de seguridad inicial muestra que todas las muestras capturadas asociados con el uso amenaza siguen comandos típicos navegador secuestrador.

Ovidiy Stealer afecta a las aplicaciones más comúnmente relacionados con Internet: Ópera, el cliente FTP Filezilla, Google Chrome, Opera y etc. A medida que el se basa en un enfoque modular los hackers pueden comprar módulos adicionales para el motor de software malicioso para añadir soporte para otros programas. El software malicioso Ovidiy Stealer puede cambiar los ajustes esenciales en los clientes y los servicios instalados, así como robar las credenciales de la cuenta almacenados, los datos del formulario, historia, marcadores y supervisar toda la interacción del usuario.

El motor Ovidiy Stealer informa automáticamente de los huéspedes infectados a un comando y control pirata informático controlado (C&C) servidor. Los investigadores informaron que esto es seguido por una sesión de datos que envía información importante acerca de los ordenadores infectados. El motor de malware incluye una recopilación de información potente función que transmite los datos siguientes para los piratas informáticos:

- Aplicaciones comprometidas - Todas las aplicaciones infectadas y servicios públicos comprometidos, así como los cambios confirmados son reportados a los piratas informáticos. Los datos permiten a los criminales a distancia para tener una visión general de las víctimas y su uso de diferentes programas.

- Cosechado de datos - Ovidiy Stealer puede extraer y enviar todos los datos guardados del formulario en las máquinas comprometidas con las instrucciones. Esto puede incluir las credenciales de cuenta y contraseñas sensibles. El uso de esta función los operadores de hackers son capaces de llevar a cabo delitos de robo de identidad.

- datos del sistema - Información completa de hardware se extrae de las víctimas infectadas. Los datos recogidos pueden ser utilizados por los hackers para generar estadísticas sobre los anfitriones más vulnerables y les ayuda a coordinar nuevos ataques.

Cada equipo afectado se le asigna un identificador único de la infección que se calcula usando los valores recogidos durante la exploración de hardware. El análisis de las muestras capturadas mostrar algunos signos de uso de herramientas de código abierto a saber, el bot LitehTTP que puede ser usado para iniciar el control de los huéspedes infectados. Si se encuentra algún credenciales de la aplicación de las aplicaciones afectadas una sesión de red se inicia informa de que la información sensible a los servidores de hackers controlado a distancia.

Su sistema ha sido infectado por programas maliciosos, como Ovidiy? Revisalo ahora.

Escáner Spy Hunter sólo detectará la amenaza. Si desea que la amenaza se elimine de forma automática, usted necesita comprar la versión completa de la herramienta anti-malware.Obtenga más información sobre la herramienta de SpyHunter Anti-Malware / Cómo desinstalar SpyHunter