Cuando una serie de ataques maliciosos están llevando a cabo, estar seguros de que los botnets están involucrados. Las redes de bots son una de las amenazas informáticas más peligrosas, comprometer ambos equipos de la red y el hogar. Como probablemente sabes, una botnet es un grupo de máquinas comprometidas conectados a través de Internet y se comunican con otras máquinas. Botnets ilegales pueden ser utilizados en varios de operaciones maliciosos como el envío de correo no deseado, realizar ataques DDoS, etc.

Cuando una serie de ataques maliciosos están llevando a cabo, estar seguros de que los botnets están involucrados. Las redes de bots son una de las amenazas informáticas más peligrosas, comprometer ambos equipos de la red y el hogar. Como probablemente sabes, una botnet es un grupo de máquinas comprometidas conectados a través de Internet y se comunican con otras máquinas. Botnets ilegales pueden ser utilizados en varios de operaciones maliciosos como el envío de correo no deseado, realizar ataques DDoS, etc.

Es el equipo un zombi?

Ordenadores zombis no son más que máquinas ordinarias situados en hogares y oficinas repartidas por todo el mundo. Alguna (desprotegido) computadora puede convertirse en parte de una botnet. Los atacantes sólo necesitan colarse en el sistema de destino, generalmente a través de una puerta trasera y colocar el malware en él. Instalación de redes de bots normalmente ocurre a través de la explotación de vulnerabilidades en el software existente. A veces la ingeniería social, (phishing, spear phishing) También se pueden incluir en el escenario de ataque. La peor parte es que el dueño del equipo afectado puede permanecer al tanto de las actividades de botnet por tiempo indefinido.

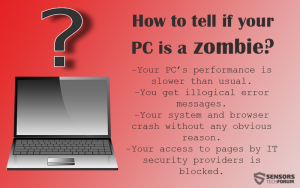

¿Cómo saber si su PC se ha convertido en un zombi?

Si las siguientes acciones siguen sucediendo, el equipo puede ser parte de una botnet:

- El rendimiento de su máquina es más lento de lo habitual, no importa la cantidad de aplicaciones que se estén ejecutando. Esto puede deberse a que el procesador del ordenador puede ser explotada por los hackers.

- Usted recibe mensajes de error ilógicas mucho.

- Su sistema y bloqueo del navegador sin ninguna razón obvia.

- Su acceso a las páginas de los proveedores de seguridad de TI se bloquea.

- Hay mensajes en su carpeta de correo electrónico enviados que no fueron enviados por usted.

Así, cuántos botnets están ahí fuera?

Es difícil rodar un número exacto. Sin embargo, proveedores de seguridad analizan periódicamente los datos recopilados. Algunos de los peores redes de bots que hemos visto activo en el último par de años son ZeroAccess, Conficker, Kraken, Ahora en, Asprox. Curiosamente, Kaspersky Labs han llegado a la conclusión de que aproximadamente 70% de DDoS víctimas botnet se encuentran en sólo diez países. Al menos eso es lo que las estadísticas de la Q2 de 2015 han demostrado. Los dos países más específicas, son los Estados Unidos y China, que puede explicarse fácilmente por el alojamiento barato ofrecido por ellos. No obstante, una cosa es clara - ningún país es suficiente para evadir ataques DDoS seguro (Aunque, por algunas razones, algunos territorios son preferibles a los demás).

¿Cuál es la botnet conocida más peligroso?

Según una investigación de la empresa de seguridad Foxit italiana, Ponmocup o Poncocup Hunter es una de las botnets más antiguos y exitosos que con el tiempo ha infectadas 15 millón de computadoras y millones de dólares ha hecho. Ponmocup es, sin embargo, a menudo subestimado por los vendedores de AV y por lo tanto, no ha hecho los titulares con la frecuencia que otras redes de bots. Pico de Ponmocup estaba en 2011 cuando tomó el control de 2.4 millón de máquinas. En 2015, los investigadores creen que al menos medio millón de sistemas son víctimas de la botnet. Algunos expertos se refieren a la botnet como a «un escondite gigante en las sombras."

Ponmocup fue descubierto por primera vez en 2006. En aquel momento, era conocido como Vundo y Virtumonde. Es a la vez sofisticado y subestimado - una combinación que ha demostrado ser muy exitoso para sus autores, centrado actualmente en una ganancia financiera pura.

Foxit expertos creen que las técnicas empleadas por Ponmocup sugieren que sus autores tienen un conocimiento superior a la media de Windows y muchos años de experiencia en software malicioso. Los criminales cibernéticos son sospechosos de ser de origen ruso, basado en el descubrimiento de que las instrucciones para los afiliados están escritos en ruso. Aparentemente Ponmocup no sería infectar los países de los Estados Soviética.

Los investigadores creen que la cantidad exacta de dinero de los operadores Ponmocup han hecho no se puede calcular con precisión. Lo que se sabe sin embargo es que sus beneficios se encuentran cerca de las ganancias de un negocio de miles de millones de dólares. Bueno, ciberdelincuencia ha demostrado ser un campo gratificante del empleo, no lo tiene?

Leer más sobre Robo de dinero en línea el Delito Cibernético Camino

Cómo evitar que su equipo se convierta en un zombi?

Tener en cuenta que los botnets a menudo se despliegan para propagar malware a través de múltiples máquinas simultáneamente, tener una solución anti-malware potente parece ser una necesidad.

Delincuentes cibernéticos se aplican dos estrategias para entrometerse máquinas de las víctimas y convertirlos en zombies:

- La instalación de malware a través de la explotación de las vulnerabilidades del software o el secuestro de sus cuentas débiles. Sepa por qué contraseñas importan.

- Que Engañar en instalación de malware con la ayuda de técnicas de ingeniería social.

Para mejorar su seguridad y evitar convertirse en un zombi, consulte los siguientes consejos de seguridad:

- Instale tanto anti-spyware y el software anti-virus. Un programa anti-spyware hará un seguimiento de los componentes de espionaje y que profundizar en el sistema. Un programa antivirus buscará el disco duro y eliminar huéspedes no invitados. También, tenga en cuenta que es importante utilizar el software que se ejecuta en tiempo real.

- Actualizar su software más frecuentes, sistema operativo y navegadores.

- Utilice contraseñas seguras.

- Mantenga su firewall en. Un servidor de seguridad proporciona protección contra intrusos de Internet.

- No utilice las unidades flash con origen desconocido.

- Revisar su navegación y la descarga de los hábitos y aplicar filtros anti-spam.

Escáner Spy Hunter sólo detectará la amenaza. Si desea que la amenaza se elimine de forma automática, usted necesita comprar la versión completa de la herramienta anti-malware.Obtenga más información sobre la herramienta de SpyHunter Anti-Malware / Cómo desinstalar SpyHunter

Referencias:

Microsoft

Kaspersky

EnigmaSoftware

TheRegister

Foxit

ZoneAlarm