Wenn eine Reihe von Angriffen stattfinden, sicher sein, dass Botnets beteiligt sind. Botnets sind eine der gefährlichsten Cyber-Bedrohungen, Kompromisse sowohl Netzwerk- als auch Heimcomputer. Wie du wahrscheinlich weißt, Ein Botnetz ist eine Gruppe von infizierten Rechnern über das Internet verbunden und die Kommunikation mit anderen Maschinen. Illegal Botnets können auf verschiedene Schad Operationen wie das Versenden von Spam verwendet werden, Durchführen von DDoS-Attacken, etc.

Wenn eine Reihe von Angriffen stattfinden, sicher sein, dass Botnets beteiligt sind. Botnets sind eine der gefährlichsten Cyber-Bedrohungen, Kompromisse sowohl Netzwerk- als auch Heimcomputer. Wie du wahrscheinlich weißt, Ein Botnetz ist eine Gruppe von infizierten Rechnern über das Internet verbunden und die Kommunikation mit anderen Maschinen. Illegal Botnets können auf verschiedene Schad Operationen wie das Versenden von Spam verwendet werden, Durchführen von DDoS-Attacken, etc.

Ist Ihr Computer ein Zombie?

Zombie-Computer sind nichts anderes als gewöhnliche Maschinen in Wohnungen und Büros liegt rund um den Globus zu verbreiten. Irgendein (ungeschützt) Computer kann ein Teil eines Botnetzes zu werden. Angreifer müssen nur in die Zielsystem schleichen, in der Regel durch eine Hintertür und legen Sie Malware auf sie. Installieren von Botnets in der Regel passiert, über Ausnutzung von Schwachstellen in bestehenden Software. Manchmal Social Engineering (Phishing, Speerfischen) kann auch in der Angriffsszenario aufgenommen werden. Das Schlimmste daran ist, dass der Besitzer der infizierten Computer kann keine Kenntnis von den Botnetz-Aktivitäten auf unbestimmte Zeit bleiben.

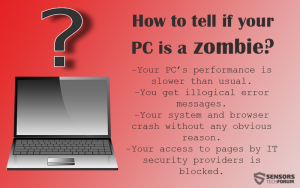

Wie erkennen Sie, ob Ihr PC hat in einen Zombie verwandelt wurde?

Wenn die folgenden Aktionen auf nicht passiert, Ihr Computer Teil eines Botnetzes sein:

- Leistung Ihrer Maschine ist langsamer als üblich, egal, wie viele Anwendungen, die ausgeführt werden. Dies kann, weil der Prozessor des Computers kann von Hackern ausgenutzt werden.

- Sie erhalten unlogisch Fehlermeldungen ziemlich viel.

- Ihr System und Browser-Absturz ohne ersichtlichen Grund.

- Ihr Zugang zu Seiten, die von IT-Sicherheitsanbieter gesperrt.

- Es gibt Nachrichten in Ihrer gesendeten E-Mail-Ordner, die nicht von Ihnen gesendet wurden.

So, wie viele Botnetze sind da draußen?

Es ist schwierig, eine genaue Zahl zu schießen. Jedoch, Anbieter von Sicherheitssoftware regelmäßig zu analysieren, zusammengestellten Daten. Einige der schlimmsten Botnets wir in den letzten Jahren gesehen haben, sind aktiv Zeroaccess, Conficker, Krake, Jetzt auf, Asprox. Interessanterweise, Kaspersky Labs haben, dass rund geschlossen 70% von DDoS-Botnet Opfer in nur zehn Ländern. Mindestens das ist, was die Statistiken für Q2 2015 habe gezeigt. Die beiden Zielländer sind die Vereinigten Staaten und China, die leicht von der preiswerten Hosting von ihnen angebotenen erklärt werden kann. Dennoch, eines ist definitive - kein Land ist genug, um DDoS-Attacken auszuweichen sicher (obwohl, für einige Gründe, einige Gebiete gegenüber anderen bevorzugt).

Welches ist die gefährlichste bekannten Botnet?

Laut einer Untersuchung der italienischen Sicherheitsfirma FoxIT, Ponmocup oder Poncocup Hunter ist eine der ältesten und erfolgreichsten Botnets, die im Laufe der Zeit hat sich infiziert 15 Millionen Computern und gemacht hat Millionen von Dollar. Ponmocup ist, jedoch, oft von AV-Hersteller und somit unterschätzt, es nicht in die Schlagzeilen so oft wie andere Botnets gemacht. Ponmocup Peak war in 2011 wenn es übernahm die Kontrolle über 2.4 Millionen Maschinen. In 2015, Forscher glauben, dass zumindest eine halbe Million Systeme werden von dem Botnet Opfer. Einige Experten verweisen auf die Botnet als zu "einem riesigen versteckt in den Schatten."

Ponmocup wurde erstmals entdeckt 2006. Damals, wurde es als Vundo und Virtumonde bekannt. Es ist anspruchsvoll und unterschätzen - eine Kombination, die für seine Autoren recht erfolgreich erwiesen hat,, Sie befinden sich auf einem reinen finanziellen Gewinn ausgerichtet.

FoxIT Experten glauben, dass die von Ponmocup verwendeten Techniken lassen vermuten, dass seine Autoren haben überdurchschnittliche Kenntnisse in Windows und langjährige Erfahrung in bösartiger Software. Die Cyber-Kriminellen stehen im Verdacht, russischer Herkunft sein,, basierend auf der Entdeckung, dass Anweisungen für die verbundenen Unternehmen sind in russischer Sprache. Anscheinend Ponmocup nicht Länder von der Sowjetstaaten zu infizieren.

Forscher glauben, dass die genaue Menge an Geld Ponmocup die Betreiber haben gemacht kann nicht genau berechnet werden. Was ist jedoch bekannt ist, dass ihre Gewinne sind in der Nähe der Gewinn von einem Multi-Millionen-Dollar-Geschäft. Gut, Cyberkriminalität hat sich als lohnende Beschäftigungsbereich sein, hat es nicht?

Lesen Sie mehr Stealing Money Online die Cyber-Kriminalität Way

Wie Sie Ihre Maschine nicht zu einem Zombie zu verhindern?

Unter Berücksichtigung, dass Botnets werden häufig eingesetzt, um Malware auf mehreren Rechnern gleichzeitig zu verbreiten, mit einer leistungsfähigen Anti-Malware-Lösung scheint eine Notwendigkeit.

Cyber Gauner gelten zwei Strategien, um der Opfer Maschinen eindringen und sie in Zombies:

- Installation von Malware über Software-Schwachstellen ausnutzen oder Entführung Ihre Schwachkonten. Erfahren Sie, warum Passwörter Rolle.

- Tricking Sie in der Installation von Malware mit Hilfe von Social Engineering-Techniken.

Zur Verbesserung Ihrer Sicherheit und vermeiden, ein Zombie-, beziehen sich auf die folgenden Sicherheitstipps:

- Installieren Sie sowohl Anti-Spyware und Anti-Virus-Software. Ein Anti-Spyware-Programm wird den Überblick über Spionage-Komponenten zu halten und wäre tief in das System gehen. Ein Anti-Viren-Programm durchsucht die Festplatte und entfernen Sie ungebetene Gäste. Auch, bedenken Sie, dass es wichtig ist, Software, die in Echtzeit ausgeführt wird verwenden,.

- Ihre Software häufig aktualisieren, Betriebssystem und Browser.

- Verwenden Sie sichere Kennwörter.

- Halten Sie Ihre Firewall auf. Eine Firewall bietet Schutz gegen Eindringlinge aus dem Internet.

- Verwenden Sie keine Flash-Laufwerke mit unbekannter Herkunft.

- Überarbeiten Sie Ihre Surfgewohnheiten und das Herunterladen und gelten Anti-Spam-Filter.

Spy Hunter Scanner nur die Bedrohung erkennen. Wenn Sie wollen, dass die Bedrohung automatisch entfernt wird, Müssen sie die vollversion des anti-malware tools kaufen.Erfahren Sie mehr über SpyHunter Anti-Malware-Tool / Wie SpyHunter Deinstallieren

Referenzen:

Microsoft

Kaspersky

EnigmaSoftware

Dem Register

FoxIT

Zonealarm