criminali informatici costantemente tentativo di rompere a dispositivi e reti di utenti e società. E mentre questo processo può sembrare magia, nella maggior parte dei casi essi effettivamente utilizzare il software e il codice sofisticato. Il nostro articolo si propone di mostrare gli strumenti di hacking più popolari 2017 ed usati per criminali informatici di tutto il mondo.

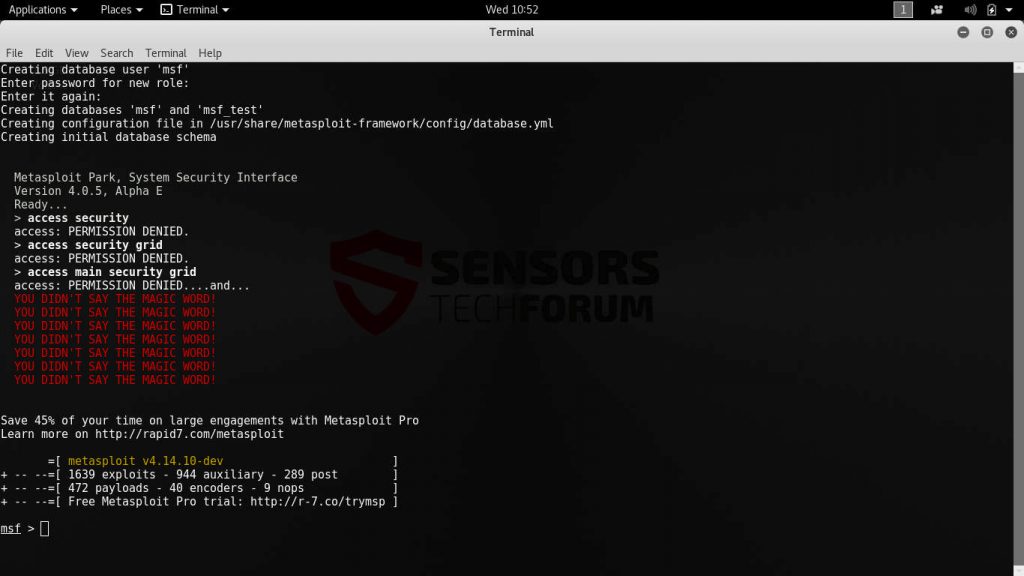

1. Metasploit

Metasploit è lo strumento di hacking standard di fatto quando si tratta di eseguire la valutazione della vulnerabilità. Questo è uno dei più ricchi di piattaforme funzione che consente anche criminali principianti per lanciare attacchi sofisticati utilizzando i comandi brevi. Di gran lunga questo è una delle suite più popolari quando si tratta di insegnare sia i professionisti della sicurezza e hacker su scansione delle vulnerabilità e test di penetrazione.

E 'disponibile in diverse edizioni (le versioni gratuite ea pagamento sono disponibili) e, a seconda della configurazione e gli obiettivi che può essere utilizzato in modi diversi. Metasploit è composto da una struttura flessibile che permette ai suoi operatori di lanciare exploit e payload. L'approccio modulare può essere utilizzato per lanciare attacchi noti, così come il codice personalizzato contro le reti intere. Il quadro è in genere utilizzato in combinazione con altri strumenti di sicurezza di rete per condurre un'analisi preliminare degli obiettivi previsti.

Una volta che i criminali sanno che sistema operativo, dispositivi e servizi sono in esecuzione, essi possono utilizzare Metasploit per lanciare attacchi di hacking e rompere nel sistema. A seconda della versione e della configurazione degli strumenti disponibili possono includere qualsiasi dei seguenti:

linea di comando o interfacce grafiche, importazione di terze parti di exploit, manuale / automatico forza bruta, l'individuazione di rete, raccolta delle prove, campagne di social engineering, applicazioni web di test e tunneling VPN.

Metasploit contiene una delle più grandi collezioni di exploit disponibile per entrambe le applicazioni, sistemi operativi, dispositivi dedicati o iniezioni multi-piattaforma. Può essere esteso da plug-in o moduli di terze parti se la funzionalità di base è limitante. Usandolo in vivo degli hacker attacca gli operatori possono proporre una vasta gamma di tipi di infezione: dal sorpasso dei dispositivi per spiare gli utenti in tempo reale e rubare informazioni sensibili e le credenziali. In confronto con altre piattaforme simili Metasploit contiene funzionalità di pubblicare propria valorizzazione, nonché. Questo è un passo molto importante quando si tratta di raccolta di dati sensibili e le infezioni profonde.

Il quadro è stato utilizzato per lanciare le installazioni permanenti pericolosi - virus e malware che si attaccano in profondità nelle impostazioni del computer e non può essere rimosso utilizzando qualsiasi metodo manuale. Solo l'uso di una soluzione di qualità anti-spyware possa rimediare.

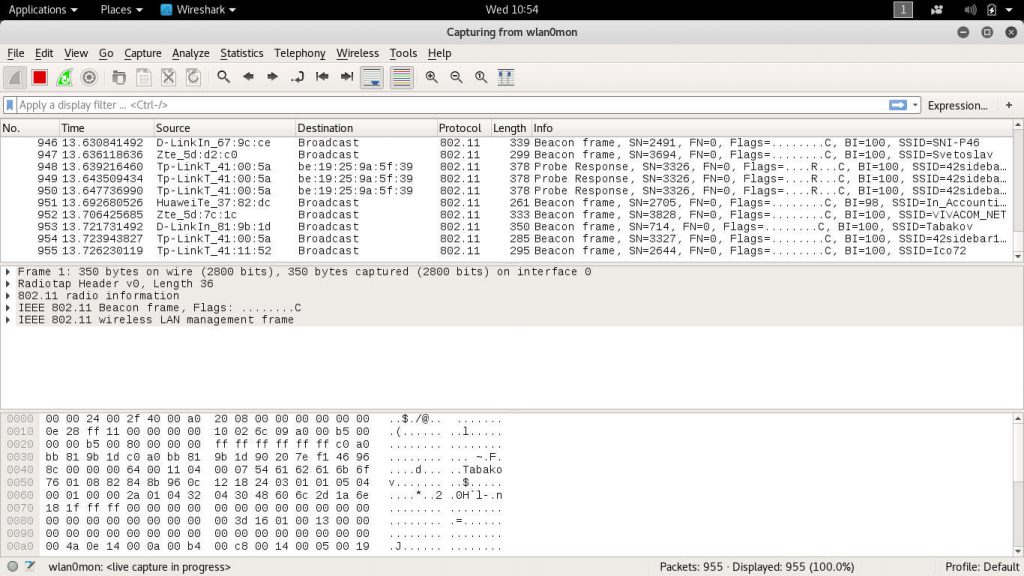

2. Wireshark

Wireshark è probabilmente uno degli strumenti più ampiamente utilizzato sia dagli amministratori di sicurezza e di rete e criminali informatici. Si tratta di un analizzatore di protocollo di rete multi-piattaforma che permette agli utenti di catturare dati da una vasta gamma di fonti di rete - reti Wi-Fi, Bluetooth, connessioni cablate e ecc. Può essere utilizzato per vivere registrare i dati o analizzare non in linea per ulteriori controlli.

Uno dei motivi per cui Wireshark è così utile è che supporta praticamente tutti i formati di file di cattura utilizzati nell'industria. L'applicazione è compatibile con i dispositivi praticamente tutti i più diffusi e sistemi operativi. Inoltre supporta la decrittografia dei molti protocolli e tutti i risultati possono essere esportati in altri formati per l'archiviazione e l'analisi.

Una sessione di Wireshark di solito è iniziato nel seguente ordine:

- Avviare l'applicazione con i privilegi necessari per caricare il traffico di rete.

- Configurare le opzioni di interfaccia specificando che l'interfaccia sta per essere utilizzato per la cattura del traffico e coinvolgere il processo.

- Utilizzare i plugin disponibili, filtri e script per mostrare il flusso di dati.

- I dati estratti possono essere esportati in altri formati standart per ulteriori analisi se ciò che è richiesto.

L'analizzatore di protocollo funziona utilizzando filtri di visualizzazione, plugin e script. tutorial popolari sulle istruzioni Internet e ready-made possono essere utilizzati per risolvere i problemi di rete e gli incidenti legati alla sicurezza. Wireshark è utile nella scansione di attacchi di virus, cercando per gli endpoint dannosi e le stringhe associate a ransomware e trojan.

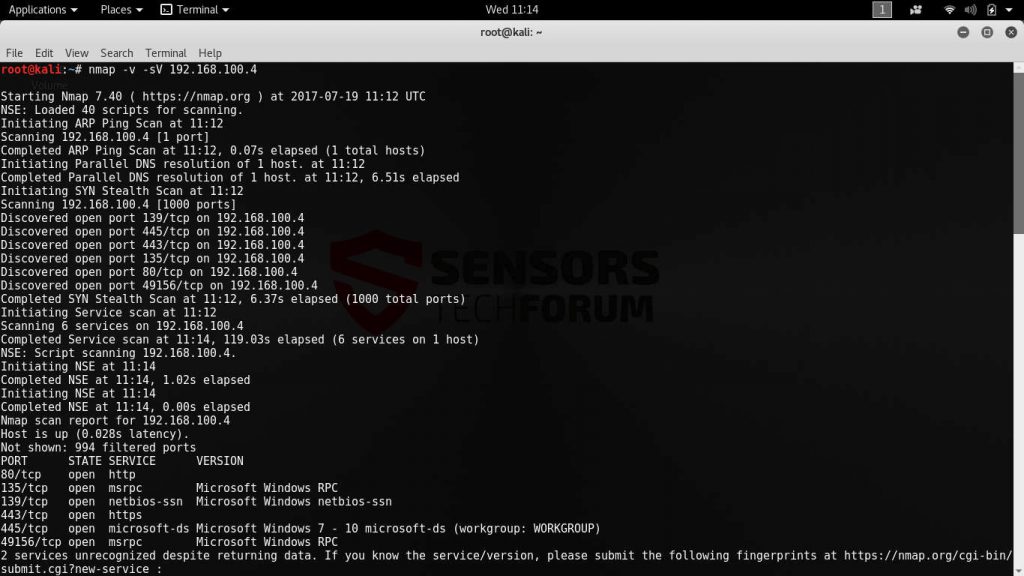

3. Nmap

Nmap (Corto per “Network Mapper”) è uno strumento versatile e potente utilizzato per il rilevamento di rete e di controllo della sicurezza. Gli amministratori di rete possono utilizzare per creare un rapporto dettagliato di tutti i dispositivi disponibili sulle reti connesse, monitorare uptime o scoprire i servizi online.

L'utilità ha molte caratteristiche tra identificazione pacchetti greggio, rilevamento di servizio e uno dei migliori database di rilevamento delle impronte digitali del sistema operativo. Nmap è in grado di identificare sia la versione dei sistemi che eseguono, ma anche tutte le applicazioni server.

Mediante un unico comando amministratori può interrogare una vasta gamma di dati di rete dettagliate su reti informatiche interi. Gli sviluppatori di mantenere i pacchetti binari per i sistemi operativi più diffusi - Gnu / Linux, Microsoft Windows e Mac OS X.

Parte della suite di sicurezza che è legato al Nmap include anche le seguenti applicazioni:

- Zenmap - una potente interfaccia utente grafica per Nmap.

- Ncat - un potente strumento di trasferimento dei dati e il debug.

- ndiff - Risultati strumento di confronto.

- Nping - strumento di generazione di pacchetti di risposta e analista.

L'applicazione è in grado di superare alcuni strumenti di sicurezza anti-pirateria. Anche quando si utilizzano tali porte filtrati e altri meccanismi di difesa, l'utilità può utilizzare un meccanismo di scansione avanzata per mostrare il dispositivo e servizi disponibili.

Nmap è anche famosa per il suo motore di scripting chiamato NSE (Nmap Scripting Engine). Esso consente agli utenti di scrivere, condividere ed eseguire script scritti nel linguaggio di programmazione Lua. Utilizzando i comandi pronti fatto la maggior parte dei compiti di sicurezza di rete di routine può essere automatizzato.

Le ampie funzioni disponibili per Nmap permettono ai suoi operatori di eludere firewall e sistemi anti-intrusione, così come i dispositivi spoof e imitano protocolli applicativi. A seconda dei singoli casi i penetration tester possono utilizzare diverse tattiche nelle loro campagne di hacking.

4. John the Ripper

John the Ripper è probabilmente il più famoso password cracker. Le applicazioni sono compatibili con i più diffusi sistemi operativi e possono essere utilizzati per rompere tutti i tipi di password. Hacking diversi tipi di dati si ottiene facilmente usando i cracker come questo.

Lo scopo primario della domanda è quello di rilevare e recuperare password deboli Unix. Tuttavia a causa della ampia disponibilità di funzioni e la smart algoritmo integrato nel codice, John the Ripper è diventato uno strumento standard per la rottura cifrari comuni.

John può essere utilizzato fornendo il programma con un file di password. Parametri opzionali includono la modalità di cracking e impostazioni specifiche relativi alle prestazioni. file Wordlist possono essere ottimizzate per storpiare le parole, eliminare le password candidati duplicati, assegnare certa lunghezza ed ecc. I seguenti tipi di hash sono supportati out of the box:

Tradizionale DES-based, SHA-crypt, sunmd5, NTML e Mac OS X salate SHA1-hash, “bigcrypt”, BSDI esteso DES-based, FreeBSD MD5-based, OpenBSD Blowfish-based, Kerberos / AFS, Finestre LM e tripcodes DES-based.

edizioni Ready-made possono essere utilizzati anche per rompere le password utilizzate dai server di database, i server di autenticazione di rete, bot IRC, servizi, protocolli di desktop remoto, I file PDF, archivi e altri dati sensibili e servizi.

Il motore di cracking password può essere utilizzato per eseguire le intrusioni in situazioni in cui non è possibile rilevare vulnerabilità. Usando questo approccio hacker può entrare nei sistemi in cui non è stato implementato un ulteriore livello di autenticazione o di un altro elemento di sicurezza.

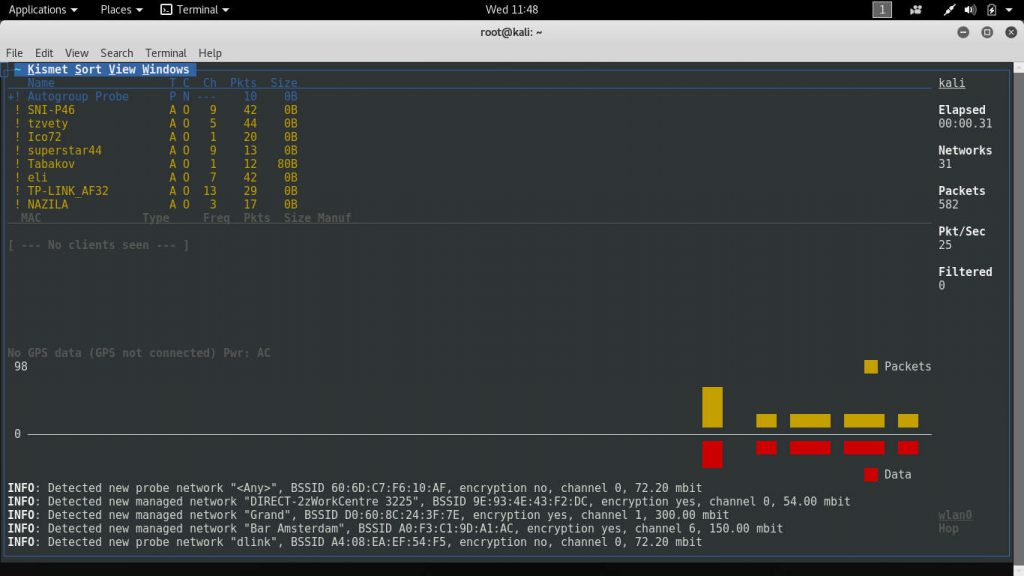

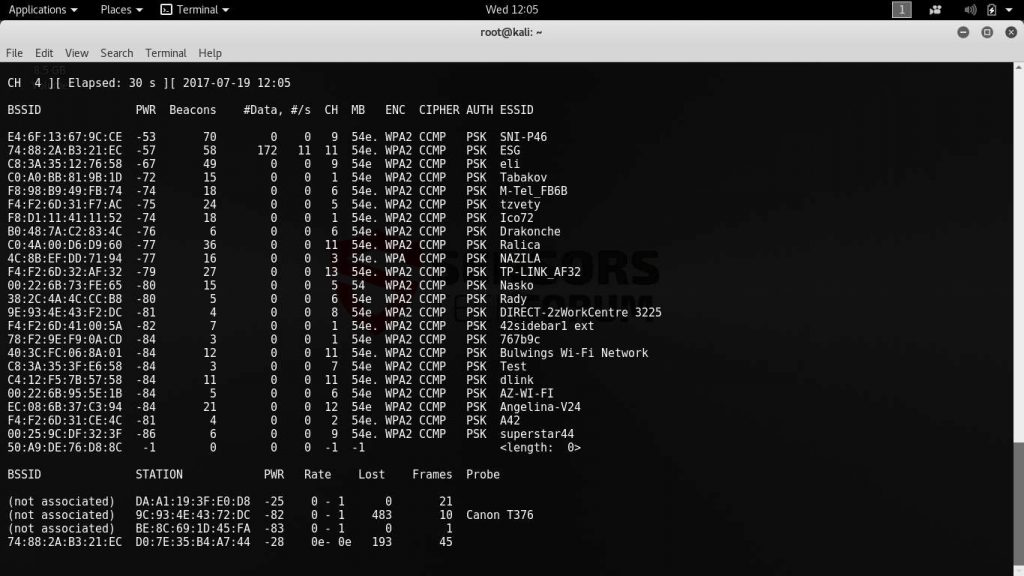

5. destino

Si tratta di un rilevatore di rete wireless basata su console con funzioni avanzate. Può essere utilizzato per identificare le reti nella gamma utilizzando scansione passiva a differenza di altri approcci. Questo dà il vantaggio di essere in grado di rilevare le reti nascoste, anche se non sono in uso e non trasmettono i soliti fari.

Altre caratteristiche includono la seguente:

- Rilevamento automatico dei blocchi IP di rete analizzando il TCP inviato, UDP, pacchetti ARP e DHCP.

- Si può accedere al traffico in un formato compatibile con Wireshark che può essere analizzato con l'applicazione.

- Se un dispositivo GPS è configurato e collegato al dispositivo Kismet possibile tracciare automaticamente le reti rilevate e stimare gli intervalli su una mappa.

- Kismet può essere espansa utilizzando plugin per attivare ulteriori comandi.

- Esso funziona utilizzando un modello client-server, che permette di essere eseguiti in condizioni flessibili.

- sorgente di cattura multipla è supportata.

i criminali informatici utilizzano Kismet durante l'esecuzione di attacchi di hacking wardriving. Questa è la pratica ben nota di scansione e plottaggio reti Wi-Fi utilizzando computer portatili o smartphone. Kismet è usato come una tattica prima fase di ricognizione per interrogare delle reti disponibili di una particolare posizione.

Gli utenti del programma di utilità possono attivare e utilizzare il filtro di base e avanzata per ottenere informazioni sulle reti di destinazione. Il motore incorporato l'applicazione può anche essere utilizzato per avvisare gli operatori su alcune caratteristiche ed eventuali sonde insoliti, inondazioni e altre indicazioni. La sua capacità di agire come un sistema di rilevamento delle intrusioni potente può essere utilizzata per guardare fuori per eventuali eventi insoliti. Insieme ai dati sul traffico raccolti e analizzati in Wireshark, gli operatori degli hacker possono ottenere una prospettiva dettagliata delle reti Wi-Fi nella gamma.

6. nessuno

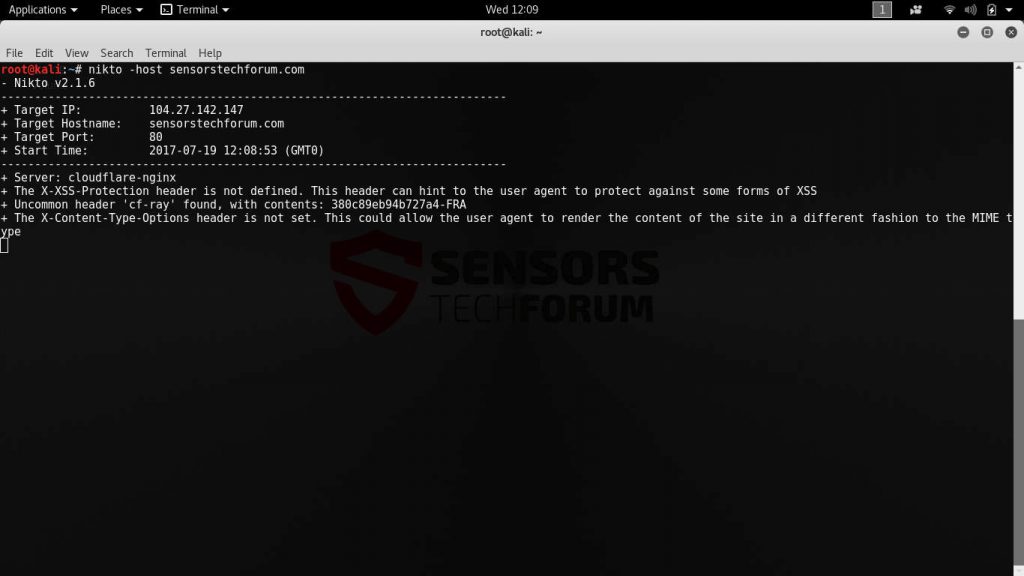

Nikto è un potente scanner di server web che è in grado di eseguire test approfonditi sui computer di destinazione. L'applicazione è in grado di creare un controllo di sicurezza sugli obiettivi previsti con il lancio di una serie di test di valutazione. È stato progettato per identificare predefinito e l'installazione insicura, i parametri di configurazione e servizi in esecuzione sui server di destinazione web. penetration tester e criminali informatici possono utilizzare per trovare potenziali vulnerabilità nei sistemi di destinazione.

Nikto può essere eseguito su ogni piattaforma che supporta l'ambiente Perl - da laptop e desktop ordinarie a bordo computer e dispositivi mobili. Il motore supporta i proxy, connessioni SSL, ospiterà i metodi di autenticazione, attacco codifica e altre caratteristiche. La sua interfaccia è molto facile da usare in quanto utilizza una logica e facile da usare sintassi di riga di comando.

L'utilità può essere utilizzato come un primo punto di analisi di alcuni indirizzi web in quanto è in grado di identificare i servizi in esecuzione usando diversi metodi per una migliore precisione. Se configurato lo scanner web è anche in grado di tracciare i domini e utilizzare sottodominio indovinare per dare ulteriori indicazioni circa la configurazione. Per facilitare un controllo di sicurezza completo Nikto può accedere tutti i risultati e l'uscita al quadro Metasploit. Nikto è una delle scelte migliori quando l'hacking host di destinazione.

7. La suite Aircrack

Aircrack è una suite di strumenti per l'hacking delle reti wireless. Esso è composto da diversi applicazioni che vengono utilizzate in combinazione con l'altro.

Essi possono essere utilizzati sia per manipolare i flussi di dati, lavorazione pacchetti e l'analisi del traffico di rete catturato. In confronto con altri strumenti in questa lista richiede intervento manuale ed è progettato per gli utenti più tecnici e amministratori di sistema. Tuttavia si tratta di un molto potenti strumenti nelle mani del tecnico di sicurezza adepto o penale, come le applicazioni forniscono una gamma quasi illimitata di lanciare tutti i tipi di attacchi. La suite completa di Aircrack include i seguenti strumenti:

- Aircrack-ng - Questa è l'applicazione principale che può rompere le password WEP utilizzando vari metodi. Il software permette di attacchi del dizionario e gli altri metodi quando tali azioni sono fatte contro le più complesse reti WPA2-PSK protette.

- airdecap-ng Questo programma decifra / file crittografati WPA WEP utilizzando una chiave nota.

- airmon-ng - L'esecuzione di questa applicazione piazza la carta diversa in modalità monitor.

- aireplay-ng - Si tratta di un iniettore di pacchetto che può essere utilizzato per le imbarcazioni pacchetti dannosi. Tale software può essere utilizzato per sfruttare le vulnerabilità scoperte.

- airodump-ng - Un pacchetto sniffer che è in grado di raccogliere dati sul traffico di rete e di esportare in entrambi pcap o file standard IVS.

- airtun-ng - Un'interfaccia creatore tunnel virtuale.

- packetforge-ng - Un iniettore pacchetto simile a aireplay-ng dati crittografati imbarcazioni invece di testo in chiaro.

- ivstools - Utilità usata per unire e convertire i dati a pacchetto recoreded.

- airbase-ng - Questo strumento consente per il coordinamento delle tecniche di attaccare singoli host.

- airdecloak-ng - Modifica PCAP dati acquisiti, eliminando registrati cloaking WEP.

- Aerolib-nos - Questa parte della suite Aircrack viene utilizzata per memorizzare e gestire i nomi di rete ESSID e password. Esso genera anche chiavi master a coppie.

- airserv-ng - Airserv permette agli operatori di accedere alle schede wireless configurate da altri computer.

- easside-a - programma di utilità Aircrack che consente la comunicazione punto di accesso senza chiave di sicurezza WEP.

- easside-a - Un'applicazione helper che comunica con easside-ng quando viene eseguito su un host remoto.

- tkiptun-a - / TKIP attacco crittografia WPA strumento.

- Wesside-a - uno strumento di hacking che consente di automatizzare il recupero della chiave di sicurezza WEP.

Come tale la suite Aircrack può essere utilizzato per tutti gli scenari di test di penetrazione essenziale: monitoraggio dei dati di rete, condurre attacchi e la valutazione del livello di sicurezza, adattatori test Wi-Fi e fessurazione scoperto le password. Come Nmap le applicazioni si basano su una riga di comando che è adatto per uso scripting. Gli operatori possono automatizzare le attività per la creazione di script che utilizzano diversi strumenti in una catena di comando logica.

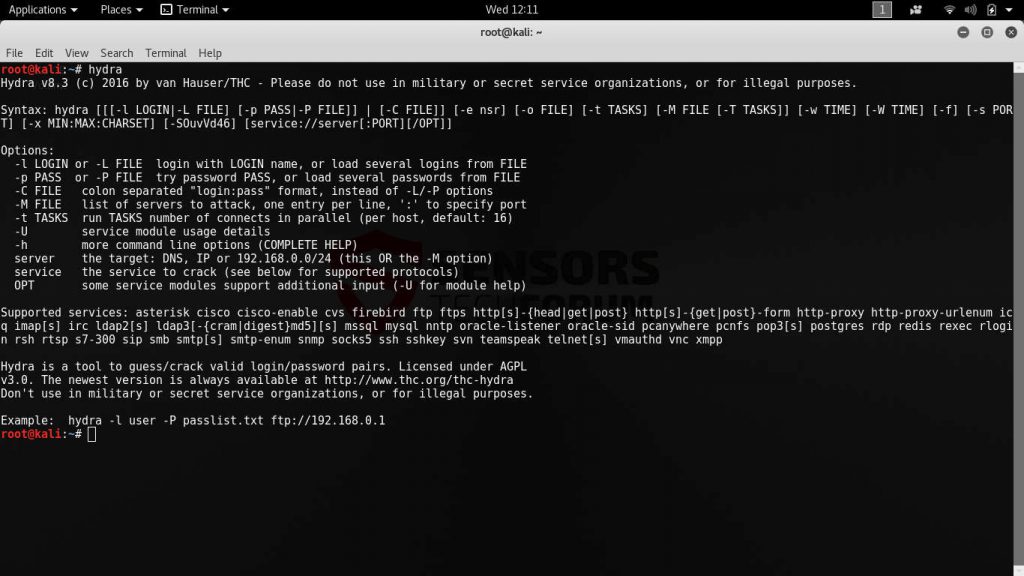

8. THC-Hydra

THC-Hydra è un cracker di rete ottimizzata. Esso supporta diversi servizi e, grazie alla sua caratteristica di larghezza impostata e la compatibilità del servizio THC-Hydra (o semplicemente Hydra) è una delle utility più utilizzati quando si tratta di violazione al sistema dispositivi di rete.

Hydra funziona con una vasta gamma di protocolli, servizi e applicazioni protetti da password. L'ultima versione può agire contro i seguenti obiettivi:

Asterisco, AFP, Cisco AAA, Cisco auth, Cisco abilita, CVS, Firebird, FTP, HTTP-GET-FORM, HTTP-FORM-POST, HTTP-GET, HTTP-HEAD, HTTP-POST, HTTP-PROXY, HTTPS-FORM-GET, HTTPS-FORM-POST, HTTPS-GET, HTTPS POST, HTTPS-HEAD,

HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MYSQL, NCP, NNTP, Oracle Listener, Oracle SID, Oracolo, PC-Anywhere, PCNFS, POP3, POSTGRES, RDP, rexec, rlogin, rsh, RTSP, S7-300, SAP / R3, SORSO, SMB, SMTP, SMTP Enum, SNMP, SOCKS5, SSH (v1 e v2), Sovversione, Teamspeak (TS2), Telnet, VMware-Auth, VNC e XMPP.

I protocolli web più popolari (HTTP, POP3, IMAP e SMTP) sono pienamente supportati con diversi meccanismi d'accesso utilizzati per l'autenticazione delle credenziali in chiaro -, digest MD5, hash ed ecc. L'applicazione utilizza una semplice interfaccia utente grafica (GUI) che consente anche agli utenti inesperti per lanciare attacchi di hacking.

I tentativi di cracking possono essere instradati su diversi tipi di server proxy per motivi di privacy. E se confrontato con altri cracker di password simili THC-Hydra mostra che ha una delle più estese elenchi di funzionalità e capacità. E 'cresciuta in un metodo preferito di lanciare tentativi di intrusione in quanto supporta i servizi spesso utilizzati in ambienti aziendali - database Oracle, protocolli di Active Directory, servizi di posta elettronica e web, sessioni di desktop remoto e molto altro ancora.

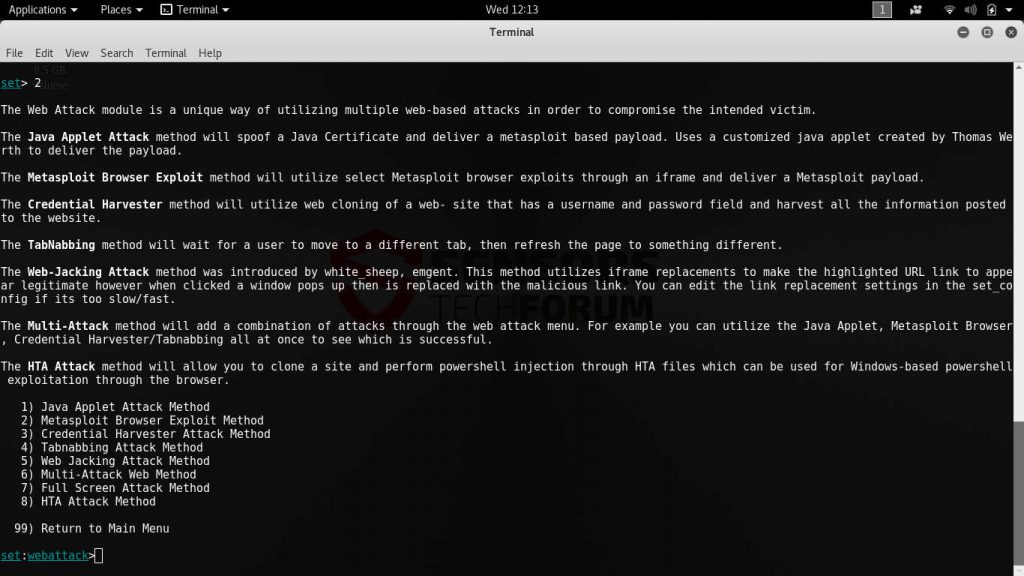

9. Il Toolkit Social-Engineer

Il Toolkit Social-Engineer è un framework open-source popolare che è stato progettato per lanciare exploit e attacchi di ingegneria sociale. Il programma di utilità fornisce un facile usare l'interfaccia a riga di comando e supporta vettori di attacco personalizzati. Come Metasploit è dotato di un motore modulare che consente ai programmatori di creare codice personalizzato che può essere adattato a scenari specifici.

Per impostazione predefinita il motore dannoso consente per il coordinamento dei seguenti tipi di attacchi di rete:

- Attacchi Spear-Phishing - Essi costituiscono una delle più popolari truffe di social engineering inviati ai potenziali vittime. Gli obiettivi ricevono messaggi che appaiono come inviati da istituzioni legittime, di solito via e-mail, social network o servizi di messaggistica istantanea. Gli esempi più popolari includono posa come PayPal, Google o altre società Internet famosi e diffusi. Le vittime vengono reindirizzati a siti che appaiono come pagine di accesso o le home page di servizio in cui viene chiesto di immettere le proprie credenziali di account. Altro caso includono l'aggiunta di malware come allegati di file o collegamenti ipertestuali.

- Attacchi del sito web - Il Toolkit Social-Engineer include un motore in grado di condurre attacchi potenti per tentare intrusioni di hacker negli obiettivi. Il framework consente ai propri operatori di lanciare attacchi multipli in una sola volta per aumentare la percentuale di successo.

- Generatore di supporti infettiva - Questa funzione permette ai criminali di creare un payload maligno che può essere utilizzato per infettare i sistemi vittima.

- Mass Attack Mailer - L'attacco consente agli operatori di hacker per impostare e coordinare i messaggi di spam e altre campagne simili.

- Creare un carico utile e Listener - Utilizza il farmework Metasploit per generare un file binario che deve essere installato sui computer delle vittime. Una volta in posizione, viene utilizzato per “ascolta” alle macchine.

- Arduino-Based Vettore di attacco - Questi tipi di attacchi possono superare i dispositivi basati su Arduino e riprogrammare il loro codice. Essi sono di solito utilizzati in molti degli oggetti (Internet delle cose) prodotti, così come i progetti di hobby fai da te.

- SMS spoofing Vettore di attacco - Questa opzione consente agli operatori criminali ai numeri di telefono spoofing e inviare messaggi SMS. Tali attacchi sono utili nel processo di esecuzione di una campagna di social engineering in combinazione con altri attacchi come credenziali mietitrici. Il Toolkit Social-Engineer può utilizzare modelli già pronti ed eseguire l'invio di messaggi SMS di massa in una sola volta.

- Vector Wireless Access Point Attacco - Uno dei meccanismi più popolari di dispositivi di hacking è generando un punto di accesso wireless dannoso e utilizzando l'attacco DNS spoofing per rendere i dispositivi si connettono alla rete canaglia. Quando questo è fatto un altro attacco può essere avviata per infettare loro. Non appena il collegamento viene effettuato tutto il traffico generato può essere spiato dagli hacker. Tali attacchi sono molto utili per lo svolgimento di furto di identità e altri reati connessi.

- Vector QRCode Generator Attacco - Sociale-Ingegnere Toolkit include un motore che è in grado di generare codici QR dannosi. Quando vengono esaminati per i bersagli sono inviate a un indirizzo hacker fornito predisposto o un exploit viene lanciata a seconda della configurazione.

- PowerShell attacco Vettori - script di shell automatizzati scritti in PowerShell possono essere eseguiti sui computer infetti quando richiesto tramite le opzioni del menu.

- Moduli di terze parti - Il Toolkit Social-Engineer può essere estesa utilizzando script e plugin aggiuntivi.

Il Toolkit Social-Engineer fornisce una delle più vasta raccolta di exploit e attacchi. Il fatto che contiene un sacco di opzioni integrate per la configurazione della catena di infezione permette ai criminali per lanciare campagne di sofisticati contro le reti intero computer. In combinazione con Nmap e altri strumenti di sicurezza che gli hacker possono raggiungere una probabilità molto alta di infiltrarsi dispositivi e reti vulnerabili.

10. The Tor Project

La rete Tor è probabilmente il più famoso rete anonima internazionale che viene utilizzato da utenti di computer che vogliono proteggere la loro sicurezza e la riservatezza. Tor instrada il traffico di rete attraverso una serie di router e nodi che rende molto difficile per per i fornitori di servizi Internet, proprietari di servizio e agli amministratori di sistema per individuare il punto di origine. E 'principalmente utilizzato per combattere la censura invece è cresciuto fino a essere una parte essenziale di ogni toolkit di hacker.

Il percorso criminali le loro attività e gli attacchi attraverso la rete per nascondere le loro vere origini e abuso capacità della rete spesso operando mercati sotterranei degli hacker e chat sulla rete nascosta. La maggior parte delle operazioni sono in realtà pianificato di forum privati e le comunità che sono accessibili solo tramite il browser Tor. criminali Wannabe frequentemente “appostarsi” o visualizza le siti sotterranei in cerca di tutorial e istruzioni per l'hacking computer e reti.

Conclusione

Questo articolo presenta alcune delle migliori e più utilizzati strumenti di hacking in 2017. Essi riflettono le tendenze attuali di attacco che sono popolari negli ultimi mesi. I criminali si concentrano sul coordinamento campagne di attacco in base ai potenziali bersagli. Abbiamo presentato come le applicazioni possono sorvegliare e la ricognizione delle reti di computer e sistemi di anticipo, questo dà gli attaccanti un netto vantaggio di sapere cosa tentativi di intrusione da considerare.

La flessibilità di poter lanciare più campagne contemporaneamente, una sequenza o di uno script accuratamente creato rende gli strumenti molto utili. E mentre sono lo standard per penetration tester in tutto il mondo, molti di loro hanno guadagnato la loro reputazione come gli strumenti di hacking premier. Il nostro articolo cita esplicitamente solo alcuni dei possibili scenari.

Nota! È possibile proteggersi dalle infezioni di malware in arrivo utilizzando un soluzione anti-spyware di qualità.