criminosos de computador constantemente tentar quebrar a dispositivos e redes de utilizadores e empresas. E enquanto esse processo pode parecer magia, na maioria dos casos eles realmente usar o software sofisticado e código. Nosso artigo tem como objetivo mostrar as ferramentas de hacking mais populares em 2017 como usado por criminosos de computador em todo o mundo.

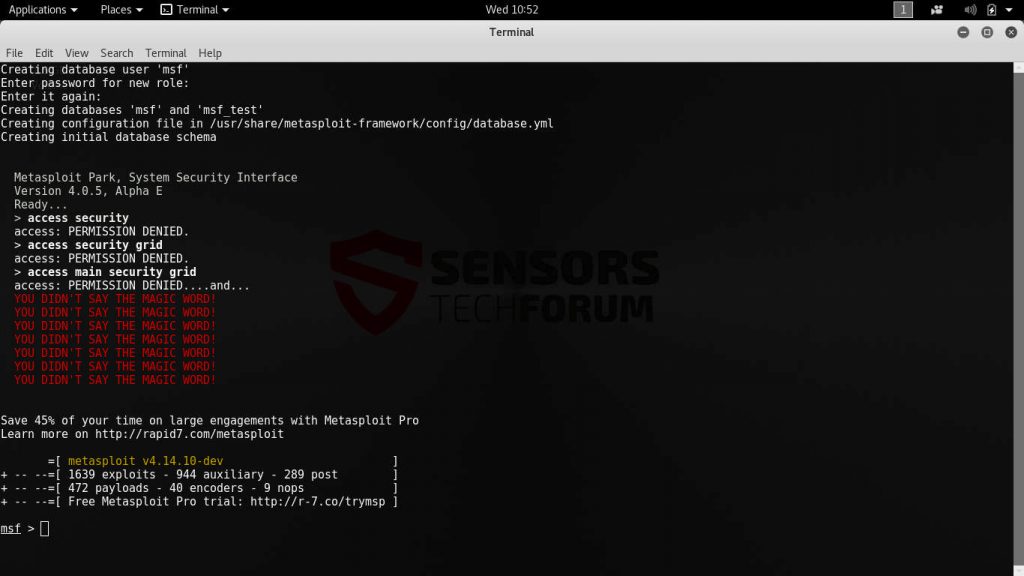

1. Metasploit

Metasploit é a ferramenta de hacking padrão de fato quando se trata de realizar avaliação de vulnerabilidade. Esta é uma das plataformas mais ricas em recursos que permite que até criminosos iniciantes lancem ataques sofisticados usando comandos curtos. De longe, este é um dos pacotes mais populares quando se trata de ensinar profissionais de segurança e hackers sobre verificação de vulnerabilidades e testes de penetração.

Está disponível em várias edições (versões gratuitas e pagas estão disponíveis) e dependendo da configuração e objetivos pode ser usado de diferentes maneiras. Metasploit é composto por uma estrutura flexível que permite aos seus operadores lançar exploits e payloads. A abordagem modular pode ser usada para lançar ataques bem conhecidos, bem como código personalizado em redes inteiras. A estrutura é normalmente usada em conjunto com outras ferramentas de segurança de rede para conduzir uma análise preliminar dos alvos pretendidos.

Assim que os criminosos souberem qual sistema operacional, dispositivo e serviços estão em execução, eles podem usar o Metasploit para lançar ataques de hackers e invadir o sistema. Dependendo da versão e configuração, as ferramentas disponíveis podem incluir qualquer um dos seguintes:

linha de comando ou interfaces gráficas, importação de terceiros de exploits, força bruta manual / automática, Descoberta de rede, coleta de evidências, campanhas de engenharia social,, teste de aplicativos da web e tunelamento VPN.

Metasploit contém uma das maiores coleções de exploits disponíveis para ambos os aplicativos, sistemas operacionais, dispositivos dedicados ou injeções multiplataforma. Ele pode ser estendido por plug-ins ou módulos de terceiros se a funcionalidade principal for limitante. Usando-o em ataques de hackers ao vivo, os operadores podem instituir uma ampla variedade de tipos de infecção: de ultrapassar os dispositivos para espionar os usuários em tempo real e roubar informações e credenciais confidenciais. Em comparação com outras plataformas semelhantes, o Metasploit também contém recursos de pós-exploração. Este é um passo muito importante quando se trata de coleta de dados confidenciais e infecções profundas.

A estrutura foi usada para iniciar instalações persistentes perigosas – vírus e malware que se anexam profundamente nas configurações do computador e não podem ser removidos usando métodos manuais. Somente o uso de uma solução anti-spyware de qualidade pode remediá-los.

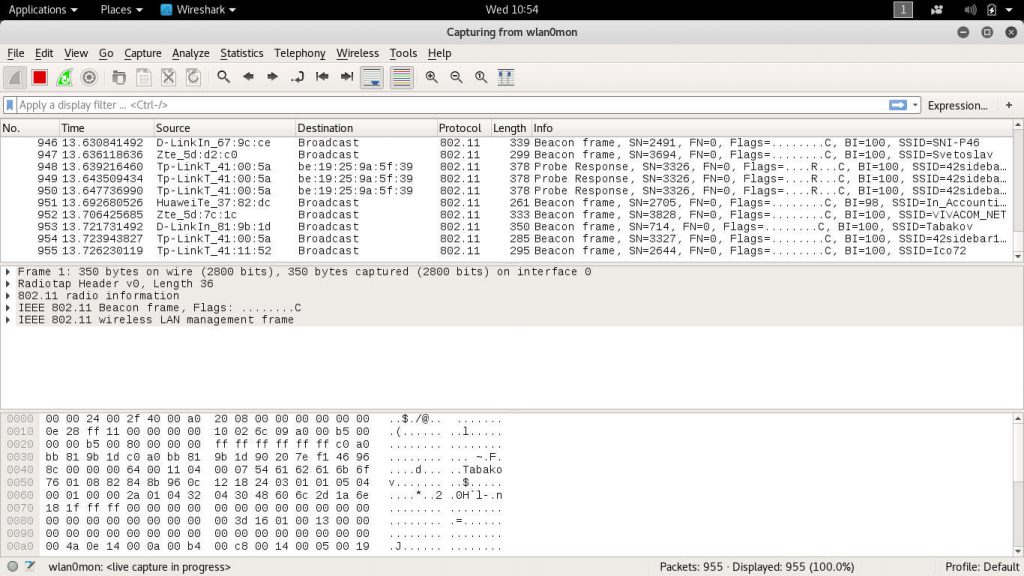

2. Wireshark

O Wireshark é provavelmente uma das ferramentas mais usadas tanto por administradores de segurança e rede quanto por criminosos de computador. É um analisador de protocolo de rede multiplataforma que permite que seus usuários capturem dados de uma ampla variedade de fontes de rede – redes Wi-fi, Bluetooth, conexões com fio e etc. Ele pode ser usado para gravar os dados ao vivo ou analisá-los offline para inspeção adicional.

Uma das razões pelas quais o Wireshark é tão útil é que ele suporta praticamente todos os formatos de arquivo de captura usados na indústria. O aplicativo é compatível com praticamente todos os dispositivos e sistemas operacionais populares. Além disso, ele suporta a descriptografia de muitos protocolos e todos os resultados podem ser exportados para outros formatos para armazenamento e análise.

Uma sessão do Wireshark geralmente é iniciada na seguinte sequência:

- Inicie o aplicativo com os privilégios necessários para carregar o tráfego de rede.

- Configure as opções de interface especificando qual interface será usada para a captura de tráfego e envolva o processo.

- Use os plugins disponíveis, filtros e scripts para mostrar o fluxo de dados.

- Os dados extraídos podem ser exportados para outros formatos padrão para análise posterior, se necessário.

O analisador de protocolos funciona usando filtros de exibição, plugins e scripts. Tutoriais populares na Internet e instruções prontas podem ser usadas para solucionar problemas de rede e incidentes relacionados à segurança. O Wireshark é útil na verificação de ataques de vírus, procurando por endpoints maliciosos e strings associadas a ransomware e cavalos de Troia.

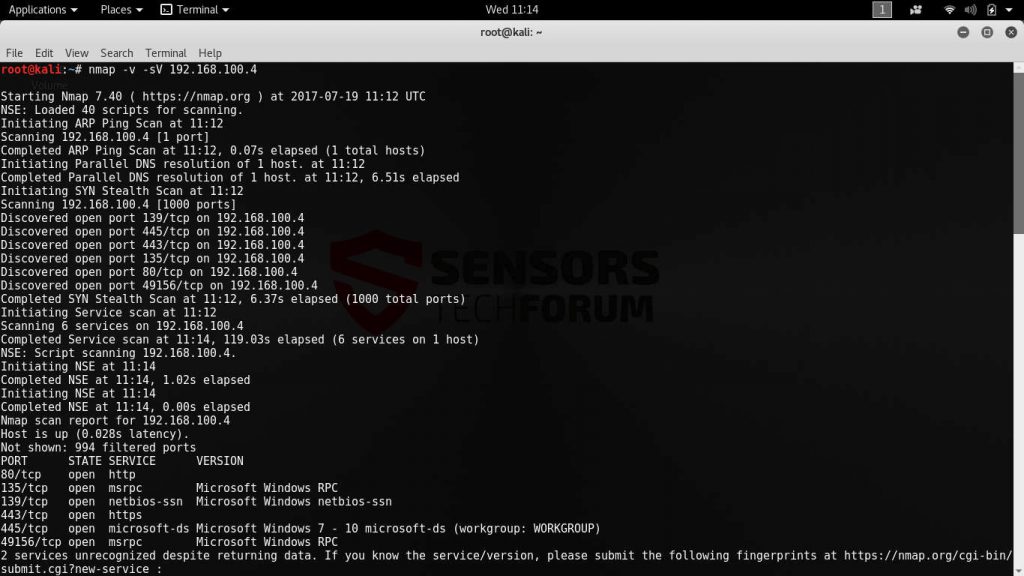

3. Nmap

Nmap (abreviatura de “Mapeador de Rede”) é uma ferramenta versátil e poderosa usada para descoberta de rede e auditoria de segurança. Os administradores de rede podem usá-lo para criar um relatório detalhado de todos os dispositivos disponíveis nas redes conectadas, monitore o tempo de atividade ou descubra serviços online.

O utilitário tem muitos recursos, incluindo identificação de pacotes brutos, detecção de serviço e um dos melhores bancos de dados de detecção de impressão digital do sistema operacional. O Nmap é capaz de identificar tanto a versão dos sistemas em execução, mas também todos os aplicativos de servidor.

Usando um único comando, os administradores podem consultar uma ampla gama de dados de rede detalhados em redes inteiras de computadores. Os desenvolvedores mantêm pacotes binários para os sistemas operacionais mais populares – Gnu/Linux, Microsoft Windows e Mac OS X.

Parte do pacote de segurança relacionado ao Nmap também inclui os seguintes aplicativos:

- Zenmap – uma poderosa interface gráfica de usuário para o Nmap.

- Ncat – uma ferramenta de depuração e transferência de dados muito poderosa.

- Ndiff – ferramenta de comparação de resultados.

- Nping – geração de pacotes e ferramenta de análise de resposta.

O aplicativo é capaz de superar certas ferramentas de segurança anti-hacking. Mesmo quando essas portas filtradas e outros mecanismos de defesa são usados, o utilitário pode usar um mecanismo de varredura avançado para mostrar o dispositivo e os serviços disponíveis.

O Nmap também é famoso por seu mecanismo de script chamado NSE (Mecanismo de script Nmap). Ele permite que os usuários escrevam, compartilhar e executar scripts escritos na linguagem de programação Lua. Usando comandos prontos, a maioria das tarefas rotineiras de segurança de rede pode ser automatizada.

Os amplos recursos disponíveis para o Nmap permitem que seus operadores evitem firewalls e sistemas de detecção de intrusão, bem como dispositivos falsos e protocolos de aplicativos imitados. Dependendo dos casos individuais, os testadores de penetração podem utilizar táticas diferentes em suas campanhas de hackers.

4. John the Ripper

John the Ripper é provavelmente o cracker de senhas mais famoso. O aplicativo é compatível com os sistemas operacionais mais populares e pode ser usado para quebrar todos os tipos de senhas. Hackear diferentes tipos de dados é facilmente alcançado usando crackers como este.

O objetivo principal do aplicativo é detectar e recuperar senhas fracas do Unix. No entanto, devido à ampla disponibilidade de recursos e ao algoritmo inteligente integrado ao código, John the Ripper tornou-se uma ferramenta padrão para quebrar cifras comuns.

John pode ser usado fornecendo ao programa um arquivo de senha. Os parâmetros opcionais incluem o modo de cracking e configurações específicas relacionadas ao desempenho. Os arquivos de lista de palavras também podem ser ajustados para deturpar as palavras, eliminar senhas candidatas duplicadas, atribuir certo comprimento e etc. Os seguintes tipos de hash são suportados imediatamente:

Baseado em DES tradicional, SHA-cripta, SunMD5, Hashes SHA1 salgados NTML e Mac OS X, “bigcrypt”, BSDI estendido baseado em DES, Baseado em FreeBSD MD5, Baseado no OpenBSD Blowfish, Kerberos/AFS, Códigos de viagem baseados em Windows LM e DES.

Edições prontas também podem ser usadas para quebrar senhas usadas por servidores de banco de dados, servidores de autenticação de rede, Bots de IRC, Serviços, protocolos de área de trabalho remota, arquivos PDF, arquivos e outros dados e serviços sensíveis.

O mecanismo de quebra de senha pode ser usado para realizar invasões em situações em que as vulnerabilidades não podem ser detectadas. Usando essa abordagem, os hackers podem invadir sistemas onde uma camada adicional de autenticação ou outro recurso de segurança não foi implementado.

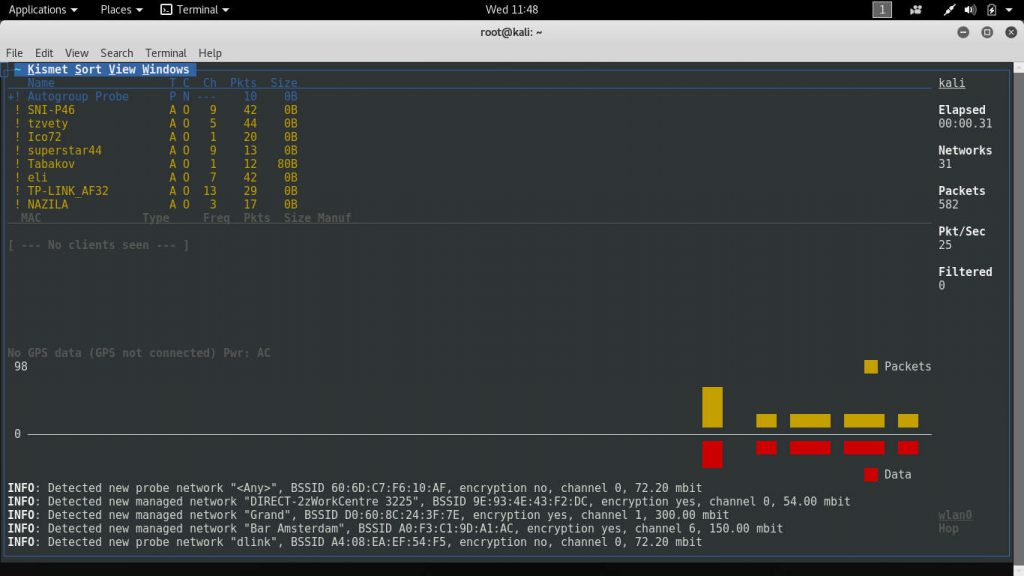

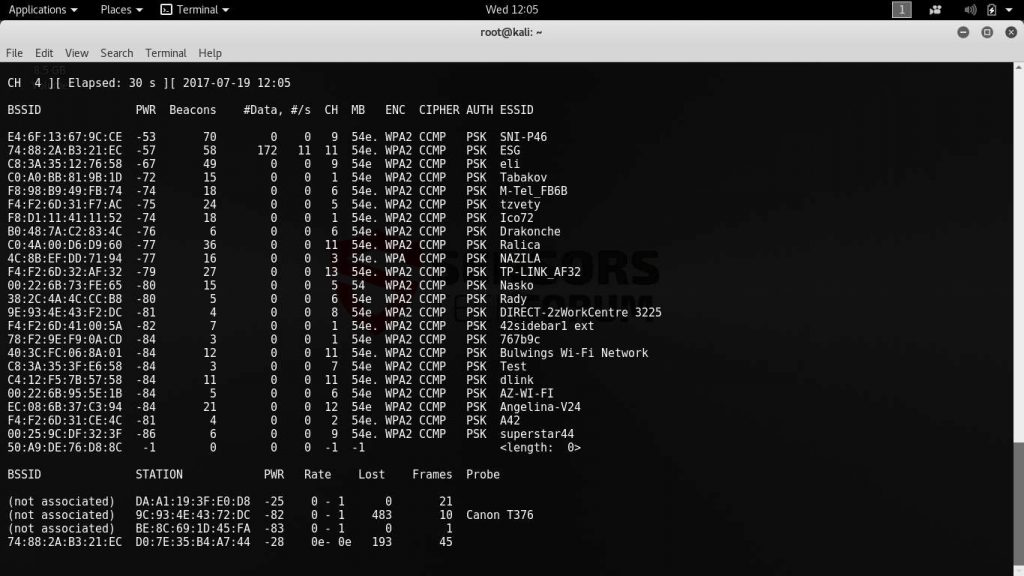

5. Kismet

Este é um detector de rede sem fio baseado em console com recursos avançados. Ele pode ser usado para identificar redes ao alcance usando varredura passiva em oposição a outras abordagens. Isso lhe dá a vantagem de poder detectar redes ocultas mesmo que não estejam em uso e não transmitam os sinais usuais.

Outros recursos incluem o seguinte:

- Detecção automática de blocos IP de rede analisando o TCP enviado, UDP, Pacotes ARP e DHCP.

- Ele pode registrar o tráfego em um formato compatível com Wireshark que pode ser analisado pelo aplicativo.

- Se um dispositivo GPS estiver configurado e conectado ao dispositivo, o Kismet pode traçar automaticamente as redes detectadas e estimar os alcances em um mapa.

- Kismet pode ser expandido usando plugins para habilitar comandos adicionais.

- Opera usando um modelo cliente-servidor que permite sua execução em condições flexíveis.

- A fonte de captura múltipla é suportada.

Criminosos de computador usam Kismet ao realizar ataques de hackers wardriving. Essa é a prática bem conhecida de escanear e plotar redes Wi-Fi usando laptops ou smartphones. Kismet é usado como uma tática de reconhecimento de primeiro estágio para consultar as redes disponíveis de um determinado local.

Os usuários do utilitário podem ativar e usar filtragem básica e avançada para obter informações sobre as redes de destino. O mecanismo integrado do aplicativo também pode ser usado para alertar os operadores sobre certas características e quaisquer sondas incomuns, inundações e outras indicações. Sua capacidade de atuar como um potente sistema de detecção de intrusão pode ser utilizada para observar quaisquer eventos incomuns. Juntamente com os dados de tráfego coletados e analisados no Wireshark, os operadores de hackers podem obter uma perspectiva detalhada das redes Wi-Fi ao alcance.

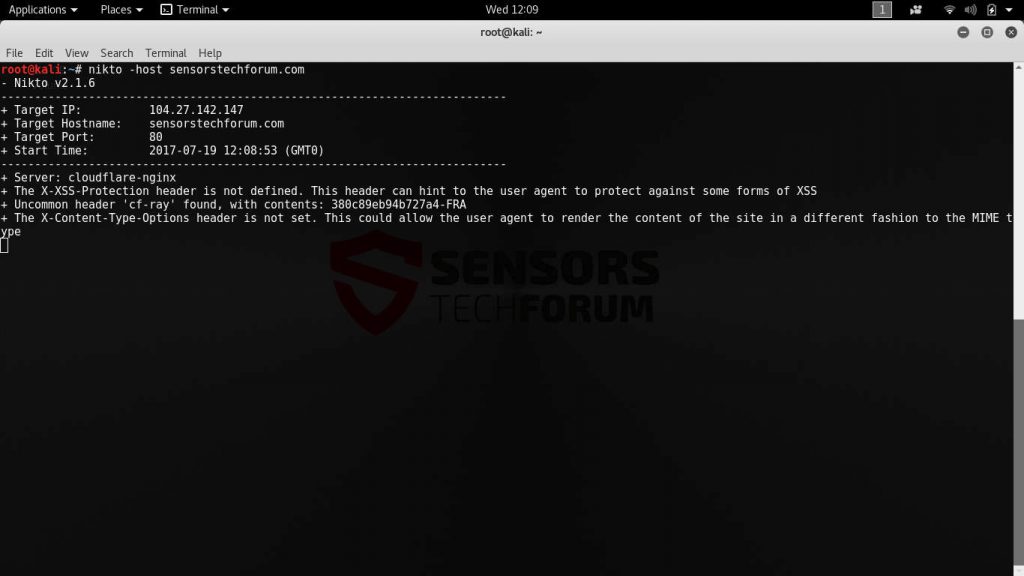

6. Nikto

Nikto é um poderoso scanner de servidor web capaz de realizar testes extensivos nas máquinas alvo. O aplicativo é capaz de criar uma auditoria de segurança nos alvos pretendidos, lançando uma série de testes de avaliação. Ele é projetado para identificar a instalação padrão e insegura, parâmetros de configuração e serviços em execução nos servidores web de destino. Testadores de penetração e criminosos de computador podem usá-lo para encontrar vulnerabilidades potenciais nos sistemas de destino.

O Nikto pode ser executado em todas as plataformas que suportam o ambiente Perl - de laptops e desktops comuns a computadores de bordo e dispositivos móveis. O mecanismo suporta proxies, Conexões SSL, métodos de autenticação de host, codificação de ataque e outros recursos. Sua interface é muito fácil de usar, pois usa uma sintaxe de linha de comando lógica e fácil de usar.

O utilitário pode ser usado como um primeiro ponto de análise de determinados endereços da Web, pois é capaz de identificar os serviços em execução usando vários métodos diferentes para melhor precisão. Se configurado, o scanner da web também pode mapear os domínios e utilizar a adivinhação de subdomínios para fornecer mais informações sobre a configuração. Para facilitar uma auditoria de segurança completa, o Nikto pode registrar todos os resultados e saídas para a estrutura Metasploit. Nikto é uma das principais escolhas ao invadir hosts de destino.

7. A Suíte Aircrack

Aircrack é um conjunto de ferramentas para hackear redes sem fio. É composto por vários aplicativos que são usados em conjunto uns com os outros.

Eles podem ser usados tanto para manipular fluxos de dados, criando pacotes e analisando o tráfego de rede capturado. Em comparação com outras ferramentas nesta lista, requer mais intervenção manual e é projetada para usuários mais técnicos e administradores de sistema. No entanto, é uma ferramenta realmente poderosa nas mãos do engenheiro de segurança adepto ou criminoso, pois os aplicativos fornecem uma variedade quase ilimitada de lançamento de todos os tipos de ataques. O pacote completo do Aircrack inclui as seguintes ferramentas:

- aircrack-ng – Este é o principal aplicativo que pode quebrar senhas WEP usando vários métodos diferentes. O software permite ataques de dicionário e outros métodos quando tais ações são feitas contra as redes protegidas WPA2-PSK mais complexas.

- airdecap-ng Este programa descriptografa arquivos criptografados WEP/WPA usando uma chave conhecida.

- airmon-ng – A execução deste aplicativo coloca o cartão diferente no modo monitor.

- aireplay-ng – Este é um injetor de pacotes que pode ser usado para criar pacotes maliciosos. Esse software pode ser usado para explorar vulnerabilidades descobertas.

- airodump-ng – Um sniffer de pacotes capaz de coletar dados de tráfego de rede e exportá-los em arquivos padrão pcap ou IVS.

- airtun-ng – Um criador de interface de túnel virtual.

- packetforge-ng – Um injetor de pacotes semelhante ao aireplay-ng que cria dados criptografados em vez de texto simples.

- ivstools – Utilitário usado para mesclar e converter dados de pacotes gravados.

- base aérea-ng – Esta ferramenta permite a coordenação de técnicas para atacar hosts individuais.

- airdecloak-ng – Modifica os dados capturados do PCAP removendo a camuflagem WEP gravada.

- airolib-ng – Esta parte do pacote Aircrack é usada para armazenar e gerenciar os nomes e senhas da rede ESSID. Também gera chaves mestras Pairwise.

- airserv-ng – Airserv permite que os operadores acessem as placas wireless configuradas de outros computadores.

- fácil-ng – Utilitário Aircrack que permite a comunicação do ponto de acesso sem uma chave de segurança WEP.

- fácil-ng – Um aplicativo auxiliar que se comunica com o easside-ng quando executado em um host remoto.

- tkiptun-ng – Ferramenta de ataque de criptografia WPA/TKIP.

- wesside-ng – Uma ferramenta de hacking que automatiza a recuperação da chave de segurança WEP.

Como tal, o pacote Aircrack pode ser usado para todos os cenários essenciais de teste de penetração: monitoramento de dados de rede, realizar ataques e avaliar o nível de segurança, testando adaptadores Wi-Fi e quebrando senhas descobertas. Como o Nmap, os aplicativos contam com uma interface de linha de comando adequada para uso de script. Os operadores podem automatizar tarefas criando scripts que utilizam várias ferramentas em uma cadeia de comando lógica.

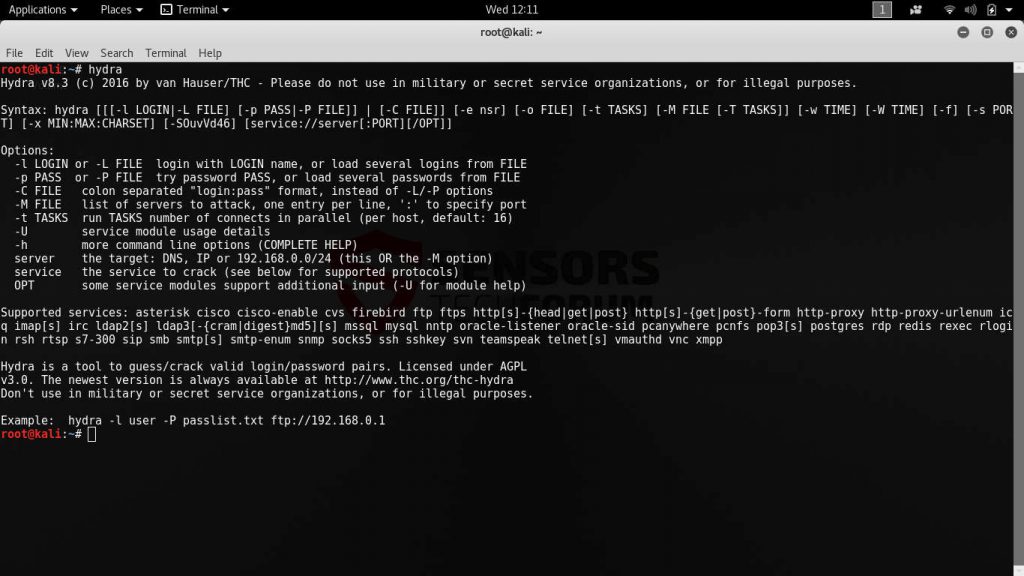

8. THC-Hidra

THC-Hydra é um cracker de rede otimizado. Suporta muitos serviços diferentes e graças ao seu amplo conjunto de recursos e compatibilidade de serviço THC-Hydra (ou simplesmente Hidra) é um dos utilitários mais utilizados quando se trata de hackear dispositivos de rede.

A Hydra trabalha com uma ampla gama de protocolos, serviços e aplicativos protegidos por senhas. A versão mais recente pode agir contra os seguintes alvos:

Asterisco, AFP, Cisco AAA, Autenticação da Cisco, Ativar Cisco, CVS, Firebird, FTP, HTTP-FORM-GET, HTTP-FORM-POST, HTTP-GET, HTTP-HEAD, HTTP POST, PROXY HTTP, HTTPS-FORM-GET, HTTPS-FORM-POST, HTTPS-GET, HTTPS-POST, HTTPS-HEAD,

Proxy HTTP, ICQ, IMAP, IRC, LDAP, MS-SQL, MYSQL, PCN, NNTP, Ouvinte Oracle, SID Oracle, Oráculo, PC-Em qualquer lugar, PCNFS, POP3, POSTGRES, RDP, Rexec, Rlogin, Rsh, RTSP, S7-300, SAP/R3, trago, SMB, SMTP, Enumeração SMTP, SNMP, MEIAS5, SSH (v1 e v2), Subversão, Teamspeak (TS2), Telnet, VMware-Auth, VNC e XMPP.

Os protocolos da web mais populares (HTTP, POP3, IMAP e SMTP) são totalmente suportados com vários mecanismos de login usados para autenticação - credenciais de texto simples, Digestões MD5, hash e etc. O aplicativo usa uma interface gráfica de usuário simples (GUI) que permite que até mesmo usuários inexperientes lancem ataques de hackers.

As tentativas de cracking podem ser roteadas por vários tipos de servidor proxy por motivos de privacidade. E quando comparado com outros crackers de senha semelhantes, o THC-Hydra mostra que possui uma das mais extensas listas de recursos e capacidades. Tornou-se um método preferido de lançamento de tentativas de intrusão, pois oferece suporte a serviços frequentemente usados em ambientes corporativos – bancos de dados Oracle, Protocolos do Active Directory, serviços de e-mail e web, sessões de área de trabalho remota e muito mais.

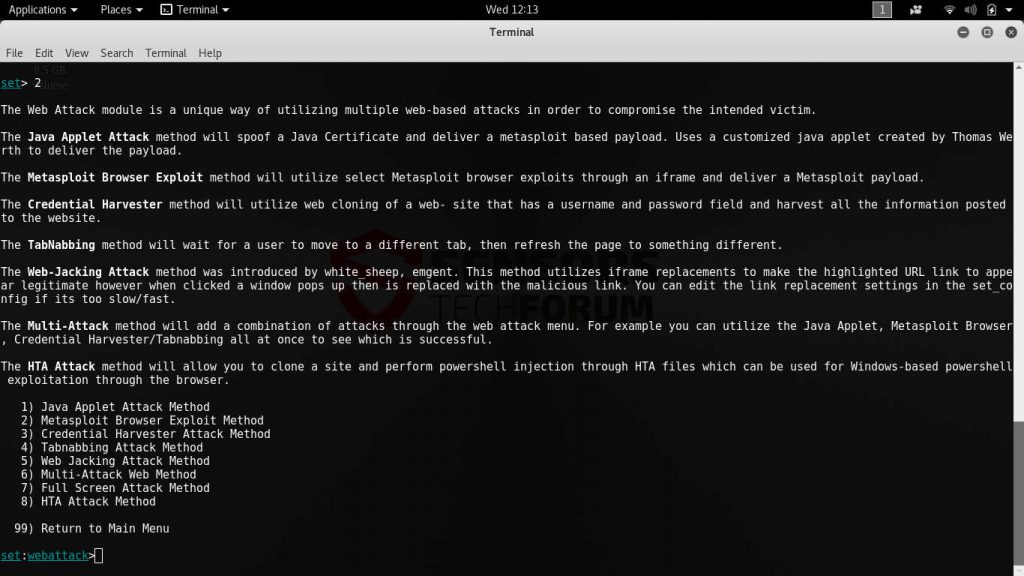

9. O kit de ferramentas do engenheiro social

O Social-Engineer Toolkit é uma estrutura popular de código aberto projetada para lançar explorações e ataques de engenharia social. O utilitário fornece uma interface de linha de comando muito fácil de usar e suporta vetores de ataque personalizados. Assim como o Metasploit, ele possui um mecanismo modular que permite aos programadores criar códigos personalizados que podem ser adaptados a cenários específicos.

Por padrão, o mecanismo malicioso permite a coordenação dos seguintes tipos de ataques à rede:

- Ataques de Spear Phishing – Eles constituem um dos golpes de engenharia social mais populares enviados a potenciais vítimas. Os alvos recebem mensagens que parecem ter sido enviadas por instituições legítimas, geralmente por e-mail, redes sociais ou serviços de mensagens instantâneas. Os exemplos mais populares incluem posar como PayPal, Google ou outras empresas de Internet famosas e amplamente utilizadas. As vítimas são redirecionadas para sites que aparecem como páginas de login ou páginas iniciais de serviço, onde são solicitadas a inserir as credenciais da conta. Outro caso inclui adicionar malware como anexos de arquivos ou hiperlinks.

- Ataques a sites – O Social-Engineer Toolkit inclui um mecanismo capaz de realizar ataques potentes para tentar invasões de hackers nos alvos. A estrutura permite que seus operadores lancem vários ataques ao mesmo tempo para aumentar a taxa de sucesso.

- Gerador de Mídia Infecciosa – Esta função permite que os criminosos criem uma carga maliciosa que pode ser usada para infectar os sistemas das vítimas.

- Ataque de mala direta – O ataque permite que os operadores de hackers configurem e coordenem mensagens de spam e outras campanhas semelhantes.

- Criar uma carga útil e um ouvinte – Ele usa o farmework Metasploit para gerar um arquivo binário que deve ser instalado nas máquinas vítimas. Uma vez colocado, é usado para “ouço” para as máquinas.

- Vetor de ataque baseado em Arduino – Esses tipos de ataques podem ultrapassar dispositivos baseados em Arduino e reprogramar seu código. Eles geralmente são usados em muitos IoT (Internet das Coisas) produtos, bem como projetos de hobby DIY.

- Vetor de ataque de falsificação de SMS – Esta opção permite que os operadores criminosos falsifiquem números de telefone e enviem mensagens SMS. Esses ataques são úteis no processo de execução de uma campanha de engenharia social em combinação com outros ataques, como coletores de credenciais. O Social-Engineer Toolkit pode utilizar modelos prontos e realizar o envio de mensagens SMS em massa de uma só vez.

- Vetor de ataque de ponto de acesso sem fio – Um dos mecanismos mais populares de hackear dispositivos é gerar um ponto de acesso sem fio malicioso e usar o ataque de falsificação de DNS para fazer com que os dispositivos se conectem à rede não autorizada. Quando isso é feito, outro ataque pode ser iniciado para infectá-los. Assim que a conexão é feita todo o tráfego gerado pode ser espionado pelos hackers. Tais ataques são muito úteis ao realizar roubo de identidade e outros crimes relacionados.

- Vetor de ataque do gerador de QRCode – O Social-Engineer Toolkit inclui um mecanismo capaz de gerar códigos QR maliciosos. Quando eles são verificados pelos alvos, eles são redirecionados para um endereço fornecido pelo hacker criado ou um exploit é iniciado dependendo da configuração.

- Vetores de ataque do Powershell – Scripts de shell automatizados escritos no PowerShell podem ser executados nos computadores infectados quando instruídos por meio das opções de menu.

- Módulos de terceiros – O Social-Engineer Toolkit pode ser estendido usando scripts e plugins adicionais.

O Social-Engineer Toolkit fornece uma das mais extensas coleções de explorações e ataques. O fato de conter muitas opções internas para configurar a cadeia de infecção permite que os criminosos lancem campanhas sofisticadas contra redes inteiras de computadores. Em combinação com o Nmap e outras ferramentas de segurança, os hackers podem alcançar uma probabilidade muito alta de se infiltrar em dispositivos e redes vulneráveis.

10. O Projeto Tor

A rede Tor é provavelmente a rede anônima internacional mais famosa usada por usuários de computador que desejam proteger sua segurança e privacidade. Tor roteia o tráfego de rede através de uma série de roteadores e nós, o que torna muito difícil para os provedores de serviços de Internet, proprietários de serviços e administradores de sistema para localizar o ponto de origem. É usado principalmente para combater a censura, no entanto, tornou-se uma parte essencial de cada kit de ferramentas de hackers.

Os criminosos roteiam suas atividades e ataques pela rede para esconder suas verdadeiras origens e abusam dos recursos da rede com frequência, operando mercados clandestinos de hackers e bate-papos na rede oculta. A maioria das operações são planejadas em fóruns e comunidades privadas que só são acessíveis através do navegador Tor. Aspirantes a criminosos com frequência “espreitar” ou navegue pelos sites clandestinos em busca de tutoriais e instruções para hackear computadores e redes.

Conclusão

Este artigo apresenta algumas das melhores e mais usadas ferramentas de hacking em 2017. Eles refletem as tendências de ataque atuais que são populares nos últimos meses. Os criminosos se concentram na coordenação de campanhas de ataque de acordo com os alvos potenciais. Mostramos como os aplicativos podem pesquisar e reconhecer as redes e sistemas de computadores com antecedência, isso dá aos invasores uma vantagem distinta de saber quais tentativas de invasão devem ser consideradas.

A flexibilidade de poder lançar várias campanhas ao mesmo tempo, uma sequência ou um script criado cuidadosamente torna as ferramentas muito úteis. E embora sejam o padrão para testadores de penetração em todo o mundo, muitos deles ganharam sua reputação como as principais ferramentas de hacking. Nosso artigo menciona explicitamente apenas alguns dos cenários possíveis.

Nota! Você pode se proteger contra infecções de malware de entrada usando um solução anti-spyware de qualidade.