Un nuevo troyano dirigido dispositivos Android - Rootnik - sólo ha sido analizado por los proveedores de seguridad. Rootnik está diseñado para utilizar una herramienta de raíz comercial personalizado conocido como Raíz Asistente, desarrollado por una empresa china. Raíz Asistente fue desarrollada para ayudar a los usuarios a adquirir acceso root a sus dispositivos.

¿Cómo Rootnik aprovechar Raíz Asistente? Los criminales cibernéticos aplicaron técnicas de ingeniería inversa, y robaron al menos cinco hazañas que les permitieron el acceso root para Android. Sistemas afectados incluyen Android 4.3 y versiones anteriores.

Los usuarios comprometidos por el troyano se encuentran en los EE.UU., Malasia, Tailandia, Taiwán y el Líbano. Sin embargo, teniendo en cuenta cómo el software malicioso se mueve alrededor, Se espera que más víctimas de otros lugares.

Más Android-Noticias Relacionadas:

Taomike SDK Biblioteca atrapado Espiando a SMS en 18 000 Aplicaciones

Cómo quitar Lockerpin.A ransomware desde Android

Métodos Infección Rootnic analizados y explicados

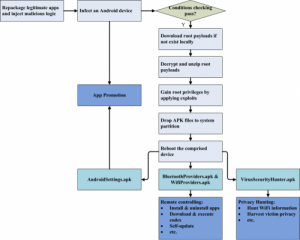

Los investigadores de Palo Alto explican cómo funciona Rootnik. Observaron que Rootnik podría extenderse al ser incrustado en copias de aplicaciones legítimas, tales como:

- WiFi Analyzer

- Cámara abierta

- Bucle infinito

- Cámara HD

- Solitario de Windows

- ZUI Locker

- Internet gratuito Austria

Fuente de la imagen: Palo Alto

Los investigadores también notaron que Rootnik fue capaz de realizar una serie de acciones maliciosas como:

- Explotar una versión personalizada de Raíz Auxiliar y las siguientes vulnerabilidades Android – CVE-2012-4221, CVE-2013-2596, CVE-2013-2597, CVE-2013-6282;

- Lograr un estado persistente a través de la instalación de archivos APK en la partición del sistema del dispositivo atacado;

- Instalación y sistema y la aplicación no sea del sistema de desinstalar sin el conocimiento o la aprobación del usuario;

- Descarga de archivos .exe desde ubicaciones remotas;

- Viendo anuncios pop-up maliciosos en pantalla completa, la promoción de otras aplicaciones.

- Robo de datos Wi-Fi desde dispositivos comprometidos tales como contraseñas, llaves y SSID (Identificadores del conjunto de servicios) y BSSID (Conjunto de servicios básicos) identificadores.

- Robar PII (información de identificación personal) como la ubicación, teléfono de direcciones MAC, ID del dispositivo, etc.

El Rootnik troyano también es capaz de conectarse a varios nombres de dominio:

applight[.]mobi

jaxfire[.]mobi

superflashlight[.]mobi

shenmeapp[.]info

Investigadores de Palo Alto también advierten de que en el momento de su análisis, esos lugares remotos fueron activos.

Carga útil de Rootnik

Como ya se ha mencionado, distribución del troyano Android se compone de reenvasado y la inserción de código malicioso en aplicaciones legítimas. Después de la ejecución, Rootnik lanza una nueva amenaza para obtener privilegios de root.

En caso de que el dispositivo está funcionando en peligro Android 4.3 o antes, y el dispositivo no se encuentra en varios países especificados en el archivo AndroidManifest.xml, Rootnik intentará obtener acceso root. Todas las muestras analizadas fueron configurados para obtener dicho acceso en todas las localidades esperan que China. Este hecho es bastante intrigante, ya que la herramienta raíz (Acceso raíz) empleado por el troyano también se desarrolla en China.

Referencias

Centro de Investigación PaloAlto