En ny trojansk hest rettet mod Android-enheder - Rootnik - er netop blevet analyseret af sikkerhed leverandører. Rootnik er designet til at bruge en tilpasset kommerciel rod værktøj kaldet Root assistent, udviklet af en kinesisk virksomhed. Root Assistant blev udviklet for at hjælpe brugerne med at erhverve root-adgang til deres enheder.

Hvordan Rootnik drage fordel af Root assistent? De cyberkriminelle anvendte reverse engineering teknikker, og stjal mindst fem udnyttelser, der tillod dem root-adgang til Android. Berørte systemer omfatter Android 4.3 og tidligere versioner.

Brugere kompromitteret af den trojanske er placeret i USA, Malaysia, Thailand, Taiwan og Libanon. Men, der er opmærksomme på, hvordan skadelig software bevæger sig rundt, flere ofre fra andre steder forventes.

Flere Android-Relaterede nyheder:

Taomike SDK Bibliotek Fanget udspionerer SMS i 18 000 Apps

Sådan fjernes Lockerpin.A Ransomware fra Android

Rootnic Infektion Metoder analyseret og Forklaret

Forskere ved Palo Alto forklare, hvordan Rootnik værker. De bemærkede, at Rootnik kunne sprede ved at blive indlejret i kopier af legitime apps såsom:

- WiFi Analyzer

- Åbent kamera

- Infinite Loop

- HD-kamera

- Windows Solitaire

- ZUI Locker

- Gratis Internet Østrig

Forskerne bemærkede også, at Rootnik var i stand til at udføre en række ondsindede handlinger såsom:

- Udnytte en tilpasset version af Root assistent og de følgende Android sårbarheder – CVE-2012-4221, CVE-2013-2596, CVE-2013-2597, CVE-2013-6282;

- Opnå en vedvarende tilstand via installere APK filer på systemet partition af angrebet enhed;

- Installation og afinstallation systemet og ikke-systemet ansøgning uden brugerens viden eller godkendelse;

- Download af .exe-filer fra fjerntliggende steder;

- Visning af ondsindede pop-up reklamer i fuld skærm, fremme andre applikationer.

- Stjæle WiFi detaljer fra kompromitterede enheder såsom adgangskoder, og SSID (Service Set Identifiers) og BSSID (Basic Service Set) identifikatorer.

- Stealing PIO (personligt identificerbare oplysninger) såsom placering, telefon MAC-adresse, enhed id, etc.

Den Rootnik Trojan er også i stand til at oprette forbindelse til flere domænenavne:

applight[.]mobi

jaxfire[.]mobi

superflashlight[.]mobi

shenmeapp[.]info

Palo Alto forskerne også advare om, at på tidspunktet for deres analyse, disse fjerntliggende steder var aktive.

Rootnik s Payload

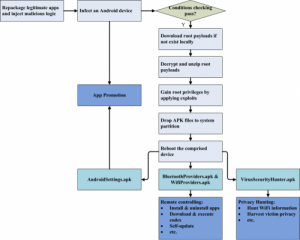

Som allerede nævnt, Android trojanske distribution består af ompakning og indsætte skadelig kode i legitime applikationer. Efter udførelse, Rootnik lancerer en ny trussel for at opnå root privilegier.

I tilfælde kompromitteret enheden kører Android 4.3 eller tidligere, og enheden er ikke placeret i en række lande, der er specificeret i AndroidManifest.xml filen, Rootnik vil forsøge at få root-adgang. Alle analyserede prøver blev konfigureret til at få en sådan adgang alle steder forventer Kina. Dette faktum er ganske spændende, idet roden værktøj (Root Access) ansat af den trojanske er også udviklet i Kina.