Androidデバイスを標的とする新しいトロイの木馬– Rootnik –がセキュリティベンダーによって分析されました. Rootnikは、RootAssistantと呼ばれるカスタマイズされた商用ルートツールを使用するように設計されています, 中国企業が開発. ルートアシスタントは、ユーザーがデバイスへのルートアクセスを取得できるようにするために開発されました.

RootnikはRootAssistantをどのように活用しますか? サイバー犯罪者はリバースエンジニアリング技術を適用しました, Androidへのルートアクセスを可能にする少なくとも5つのエクスプロイトを盗んだ. 影響を受けるシステムにはAndroidが含まれます 4.3 および以前のバージョン.

トロイの木馬に感染したユーザーは米国にいます, マレーシア, タイ, 台湾とレバノン. でも, 悪意のあるソフトウェアがどのように動き回るかを念頭に置いて, 他の場所からのより多くの犠牲者が予想されます.

その他のAndroid関連ニュース:

TaomikeSDKライブラリがSMSでスパイを捕まえた 18 000 アプリ

Lockerpin.AランサムウェアをAndroidから削除する方法

分析および説明された根性感染法

パロアルトの研究者は、ルートニックがどのように機能するかを説明します. 彼らは、Rootnikが次のような合法的なアプリのコピーに埋め込まれることで広がる可能性があることを観察しました。:

- WiFiアナライザー

- オープンカメラ

- 無限ループ

- HDカメラ

- Windowsソリティア

- ZUIロッカー

- 無料インターネットオーストリア

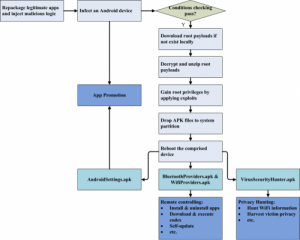

研究者はまた、Rootnikが次のようなさまざまな悪意のあるアクションを実行できることに気づきました。:

- カスタマイズされたバージョンのRootAssistantと次のAndroidの脆弱性を悪用する – CVE-2012-4221, CVE-2013-2596, CVE-2013-2597, CVE-2013-6282;

- 攻撃されたデバイスのシステムパーティションにAPKファイルをインストールすることで永続的な状態を実現します;

- ユーザーの知らないうちに、または承認なしに、システムおよび非システムアプリケーションをインストールおよびアンインストールする;

- リモートの場所から.exeファイルをダウンロードする;

- 悪意のあるポップアップ広告を全画面で表示する, 他のアプリケーションの宣伝.

- パスワードなどの侵害されたデバイスからWiFiの詳細を盗む, キーとSSID (サービスセット識別子) およびBSSID (基本サービスセット) 識別子.

- PIIを盗む (個人を特定できる情報) 場所など, 電話のMACアドレス, デバイスID, 等.

Rootnikトロイの木馬は、いくつかのドメイン名に接続することもできます:

applight[.]モビ

jaxfire[.]モビ

スーパー懐中電灯[.]モビ

shenmeapp[.]情報

パロアルトの研究者はまた、彼らの分析の時にそれを警告します, それらの遠隔地はアクティブでした.

Rootnikのペイロード

すでに述べたように, Androidトロイの木馬の配布は、正規のアプリケーションへの悪意のあるコードの再パッケージ化と挿入で構成されています. 実行後, Rootnikは、root権限を取得するための新しい脅威を起動します.

侵害されたデバイスがAndroidを実行している場合 4.3 またはそれ以前, デバイスがAndroidManifest.xmlファイルで指定されたいくつかの国に配置されていない, Rootnikはルートアクセスを取得しようとします. 分析されたすべてのサンプルは、中国を期待するすべての場所でそのようなアクセスを取得するように構成されました. この事実は非常に興味深いものです, ルートツール以降 (ルートアクセス) トロイの木馬に採用されているのは中国でも開発されています.