Un nouveau cheval de Troie ciblant les appareils Android - Rootnik - vient d'être analysé par les éditeurs de sécurité. Rootnik est conçu pour utiliser un outil racine commerciale personnalisée connu comme Racine adjoint, développé par une société chinoise. Racine adjoint a été développé pour aider les utilisateurs à acquérir un accès root sur leurs appareils.

Comment ne Rootnik profiter de Root adjoint? Les cyber-criminels ont appliqué des techniques de reverse engineering, et ont volé au moins cinq exploits qui leur a permis un accès root sur Android. Les systèmes affectés comprennent Android 4.3 et les versions antérieures.

Utilisateurs compromis par le cheval de Troie sont situés aux États-Unis, Malaisie, Thaïlande, Taiwan et le Liban. Cependant, ayant à l'esprit la façon dont les logiciels malveillants se déplace, plus de victimes d'autres endroits sont attendus.

Plus d'Android Nouvelles connexes:

Taomike SDK Bibliothèque Caught Espionner SMS 18 000 Applications

Comment faire pour supprimer Lockerpin.A Ransomware d'Android

Méthodes d'infection Rootnic analysés et expliqués

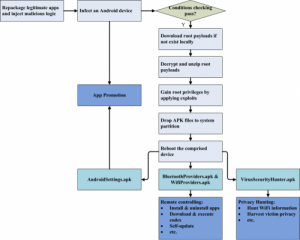

Des chercheurs de Palo Alto expliquent comment fonctionne Rootnik. Ils ont observé que Rootnik pourrait se propager en étant intégré dans les copies d'applications légitimes tels que:

- WiFi Analyzer

- Ouvrir la caméra

- Boucle infinie

- Caméra HD

- Solitaire de Windows

- ZUI Locker

- Internet gratuit Autriche

Les chercheurs ont également remarqué que Rootnik était en mesure d'effectuer une série d'actions malveillantes telles que:

- Exploiter une version personnalisée de Root adjoint et les vulnérabilités suivantes Android – CVE-2012-4221, CVE-2013-2596, CVE-2013-2597, CVE-2013-6282;

- Atteindre un état persistant via l'installation des fichiers APK sur la partition système de l'appareil attaqué;

- Installation et système et des applications non-système de désinstaller l'insu ou sans l'approbation de l'utilisateur;

- Le téléchargement de fichiers .exe à partir de sites distants;

- Affichant des publicités pop-up malveillants en plein écran, la promotion d'autres applications.

- Voler de détails WiFi à partir d'appareils tels que les mots de passe compromis, clés et SSID (Service Set Identifiers) et BSSID (Basic Service Set) identifiants.

- Voler PII (informations personnellement identifiables) telles que l'emplacement, téléphone adresse MAC, ID de l'appareil, etc.

Le Rootnik de Troie est également capable de se connecter à plusieurs noms de domaine:

applight[.]mobi

jaxfire[.]mobi

superflashlight[.]mobi

shenmeapp[.]infos

Palo Alto chercheurs préviennent aussi que lors de leur analyse, ces sites distants sont actifs.

La charge utile de Rootnik

Comme déjà mentionné, la distribution de la Troie Android se compose de reconditionnement et d'insérer du code malveillant dans des applications légitimes. Après exécution, Rootnik lance une nouvelle menace pour obtenir les privilèges root.

Dans le cas où le dispositif est compromise sous Android 4.3 ou plus tôt, et le dispositif ne se trouve pas dans plusieurs pays spécifiés dans le fichier AndroidManifest.xml, Rootnik va essayer d'obtenir un accès root. Tous les échantillons analysés ont été configurés pour gagner un tel accès à tous les emplacements attendent la Chine. Ce fait est assez intriguant, puisque l'outil racine (Accès root) employé par le cheval de Troie est également développé en Chine.