Ein neuer Trojaner Targeting Android-Geräte - Rootnik - wurde gerade von Security-Anbietern analysiert worden. Rootnik wurde entwickelt, um eine maßgeschneiderte kommerziellen Root-Tool als Root-Assistent bekannt verwenden, von einem chinesischen Unternehmen entwickelt. Root-Assistent wurde entwickelt, um Benutzern zu helfen erwerben Root-Zugriff auf ihre Geräte.

Wie funktioniert Rootnik profitieren Sie von der Startassistent? Die Cyber-Kriminellen angewendet Reverse-Engineering-Techniken, und stahlen mindestens fünf Heldentaten, die ihnen erlaubt Root-Zugriff auf Android. Betroffene Systeme umfassen Android 4.3 und früheren Versionen.

Benutzer von dem Trojaner kompromittiert werden in den USA befindet,, Malaysia, Thailand, Taiwan und dem Libanon. Jedoch, eingedenk, wie bösartige Software bewegt sich, mehr Opfer von anderen Standorten werden erwartet.

Weitere Android-In Verbindung stehende News:

Taomike SDK-Bibliothek Gefangen Ausspionieren von SMS in 18 000 Apps

Wie Lockerpin.A Ransomware aus dem Android entfernen

Rootnic Infektionsmethoden untersucht und dargelegt

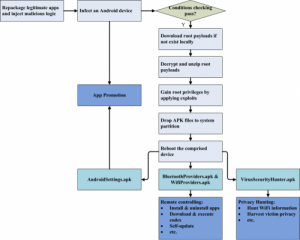

Forscher an Palo Alto erklären, wie Rootnik funktioniert. Sie beobachteten, dass Rootnik ausbreiten könnte, indem sie in Kopien von legitimen Apps wie Embedded-:

- WiFi Analyzer

- Kamera öffnen

- Endlosschleife

- HD-Kamera

- Windows-Solitaire

- ZUI Locker

- Free Internet Österreich

Forscher bemerkte auch, dass Rootnik konnte eine Reihe von böswilligen Aktionen durchzuführen:

- Exploit eine angepasste Version von der Startassistent und die folgenden Android-Schwachstellen – CVE-2012-4221, CVE-2013-2596, CVE-2013-2597, CVE-2013-6282;

- Erreichen Sie einen persistenten Zustand über die Installation von APK-Dateien auf der Systempartition des angegriffenen Gerät;

- Installation und Deinstallation von System und Nicht-Systemanwendung, ohne Wissen oder Zustimmung des Benutzers;

- Herunterladen von .exe-Dateien von Remote-Standorten;

- Angezeigte bösartige Pop-up-Anzeigen im Vollbild, Förderung von anderen Anwendungen.

- Stehlen WiFi Details ab kompromittiert Geräten wie Passwörter, Schlüssel und SSID (Service Set Identifiers) und BSSID (Basic Service Set) Kennungen.

- Stehlen PII (persönliche Daten) wie Lage, Telefon MAC-Adresse, Geräte ID, etc.

Die Rootnik Trojan ist auch in der Lage, eine Verbindung zu mehreren Domain-Namen:

applight[.]mobi

jaxfire[.]mobi

superflashlight[.]mobi

shenmeapp[.]Info

Palo Alto Forscher gewarnt, dass zum Zeitpunkt ihrer Analyse, jene entfernten Standorten aktiv waren.

Rootnik der Payload

Wie bereits erwähnt, der Android Trojan Distribution besteht aus Umpacken und Einfügen von bösartigem Code in legitime Anwendungen. Nach der Ausführung, Rootnik startet eine neue Bedrohung für die Root-Rechte erhalten.

Falls die kompromittiert Gerät Android läuft 4.3 oder früher, und das Gerät nicht in mehreren Ländern in der AndroidManifest.xml Datei angegeben befindet, Rootnik werden versuchen, Root-Zugang zu erhalten. Alle untersuchten Proben wurden so konfiguriert, dass ein solcher Zugang zu erhalten an allen Standorten erwarten, China. Diese Tatsache ist ziemlich faszinierend, Da die Wurzel-Tool (Root-Zugriff) durch den Trojan eingesetzt wird auch in China entwickelt.