¿Qué es el malware??

Malware, un término que surge de combinar 'malicioso'’ y 'software', Representa una amplia gama de amenazas cibernéticas diseñadas para dañar o explotar computadoras y redes..

Dada su naturaleza, el malware plantea un desafío importante para la seguridad digital, afectando tanto a individuos como a organizaciones. Reconocer el malware significa comprender que no es uno sino muchos tipos diferentes de amenazas, cada uno con su propio método de invasión y daño.

Detalles Rápidos

| Nombre | Malware |

| Escribe | Malware (Virus de computadora, Trojan, El ransomware, Adware) |

| Tiempo de eliminación | Alrededor 15 Minutos para escanear el sistema y detectar cualquier amenaza. |

| Herramienta de eliminación |

Ver si su sistema ha sido afectado por malware

Descargar

Herramienta de eliminación de software malintencionado

|

Tipos de malware modernos

Hoy en día, El malware encarna una de las amenazas cibernéticas más importantes.. Desde los simples virus de la temprana era digital hasta los Ataques de ransomware complejos que vemos hoy, el malware ha evolucionado. Ahora aprovecha técnicas sofisticadas para infiltrarse en los sistemas., a menudo sin el conocimiento del usuario. Esta evolución ha sido impulsada por la expansión de la era digital., donde la proliferación de dispositivos IoT, computación en la nube, y una presencia en línea cada vez mayor han proporcionado un terreno fértil para los ciberdelincuentes.

La definición moderna de malware va más allá de un simple software malicioso.. Ahora incluye una variedad de amenazas como virus., lombrices, virus troyanos, spyware, adware, y ransomware. Cada variante tiene un método de ataque único.. Por ejemplo, Los virus se adhieren a archivos limpios y a sistemas corruptos., mientras que el ransomware bloquea o cifra archivos, exigiendo un rescate por su liberación. El software espía monitorea en secreto las acciones del usuario para recopilar información confidencial, mostrando la diversidad en cómo operan estas amenazas.

A pesar de la variada naturaleza del malware, sus objetivos finales siguen siendo consistentes: robar, dañar, o interrumpir. Los ciberdelincuentes implementan malware mediante métodos astutos, como archivos adjuntos de correo electrónico, enlaces fraudulentos, o a través de sitios web comprometidos. Una vez dentro de un sistema, el malware puede ejecutar sus procesos maliciosos, desde robar datos silenciosamente hasta secuestrar abiertamente recursos del sistema. Hay mucho en juego en la lucha contra el malware, ya que el potencial de daño abarca desde el robo de datos personales hasta la paralización de grandes organizaciones’ operaciones.

Combatir esta amenaza requiere algo más que conciencia; requiere el uso de soluciones de seguridad sofisticadas como SpyHunter. SpyHunter está diseñado para ofrecer protección contra la gran cantidad de variantes de malware que acechan en las sombras digitales..

Cómo los diferentes tipos de malware pueden afectar su computadora y su privacidad

El malware abarca diversas formas de software dañino diseñado para infiltrarse, dañar, o desactivar computadoras y sistemas informáticos. Su impacto en su computadora y privacidad puede variar desde levemente molesto hasta catastróficamente destructivo.. Comprender estos impactos es crucial para reconocer la importancia de las medidas proactivas en ciberseguridad..

Los impactos inmediatos de las infecciones de malware

En el momento en que el malware llega a su dispositivo, comienza su tarea, que podría variar según su tipo y las intenciones de sus creadores. Estos son los impactos inmediatos comunes:

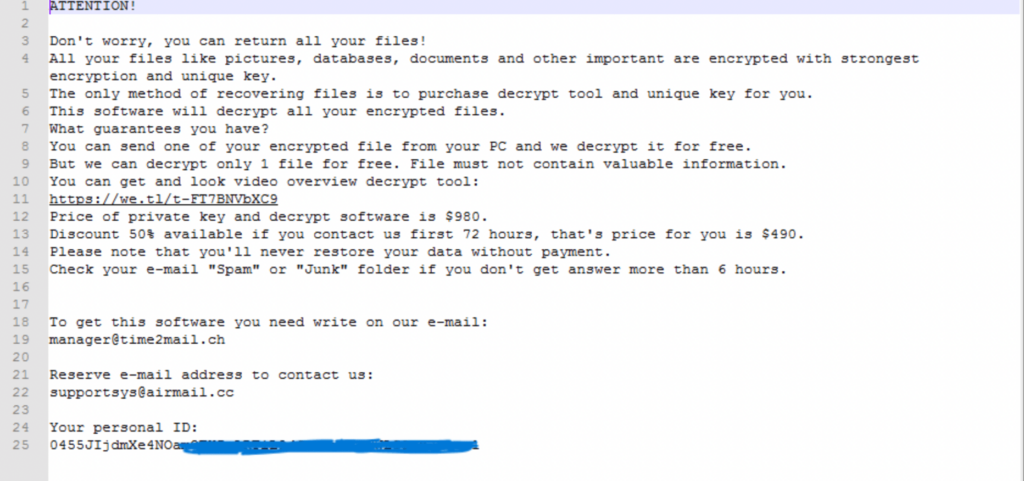

- Pérdida de datos: El malware como el ransomware puede bloquear el acceso a sus propios archivos o incluso borrarlos por completo, lo que lleva a una pérdida significativa de datos.

- Rendimiento disminuido: Muchos tipos de malware consumen recursos del sistema., lo que resulta en ralentizaciones notables en el rendimiento y la capacidad de respuesta de su dispositivo.

- Acceso no autorizado: Algunas variantes de malware actúan como puerta de entrada para los ciberdelincuentes, otorgarles acceso no autorizado a su computadora y a su información personal.

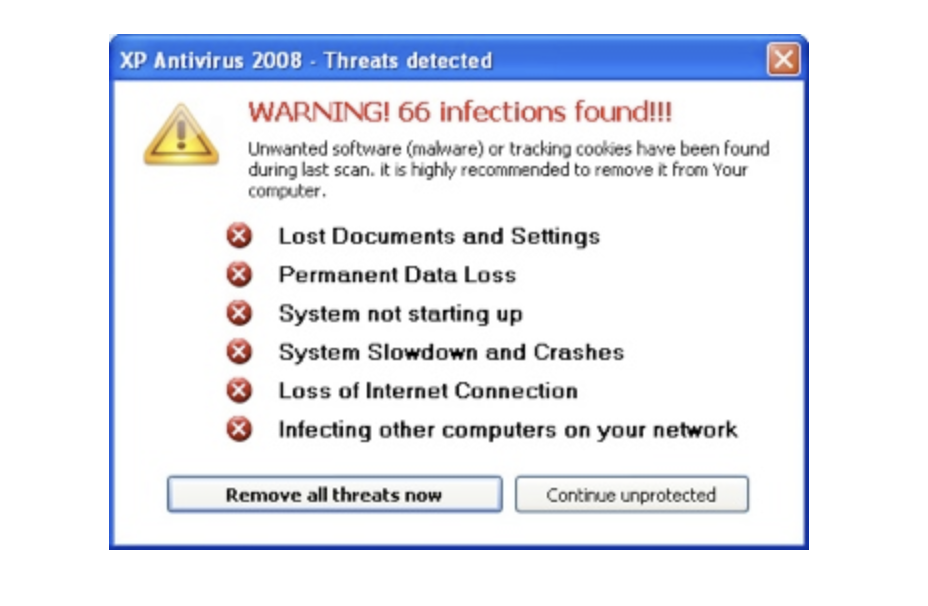

- Ventanas emergentes de anuncios y redirecciones: El adware puede inundar su computadora con anuncios no deseados, obstaculizando significativamente su experiencia de navegación.

Estos impactos inmediatos no sólo interrumpen las actividades diarias sino que también exponen a los usuarios a mayores riesgos de seguridad..

Consecuencias a largo plazo de ignorar el malware

No abordar rápidamente las infecciones de malware puede tener consecuencias a largo plazo que van mucho más allá de los inconvenientes iniciales.:

- Violación de datos grave: A través del tiempo, El malware puede robar información más sensible., lo que lleva al robo de identidad y al fraude financiero que pueden manchar su reputación y tener repercusiones financieras duraderas..

- Información personal y profesional comprometida: El malware puede acceder a correos electrónicos personales, documentos, e incluso información relacionada con el trabajo que podría ser explotada para espionaje o chantaje..

- Inestabilidad del sistema: La actividad continua de malware puede provocar inestabilidad en el sistema, accidentes frecuentes, y eventual falla de hardware, que requieren reparaciones o reemplazos costosos.

- Propagación de la red: Ciertos tipos de malware, como gusanos, están diseñados para difundirse a través de redes, potencialmente comprometiendo no solo su propio dispositivo sino también el de su familia, amigos, o colegas.

Las consecuencias a largo plazo subrayan la importancia de adoptar medidas no sólo reactivas sino también proactivas para protegerse contra el malware.. El uso de soluciones de seguridad integrales como SpyHunter puede ofrecer una protección significativa. SpyHunter monitorea y elimina activamente el malware, salvaguardar tanto el rendimiento de su computadora como su privacidad personal contra la amenaza omnipresente de software malicioso.

Abordar los impactos inmediatos y prevenir las consecuencias a largo plazo de las infecciones de malware requiere una combinación de vigilancia, educación, y las herramientas adecuadas. Entendiendo los riesgos e implementando medidas de seguridad., Las personas y las organizaciones pueden reducir significativamente su exposición a los efectos nocivos del malware..

Tipos de malware que necesita conocer

El malware abarca una variedad de amenazas cibernéticas, incluidos virus., lombrices, spyware, y más. Cada tipo tiene características e impactos únicos en los dispositivos infectados.. Comprender estas diferencias es crucial para proteger su espacio digital.

Si bien todo el malware está diseñado para dañar e interrumpir, la forma en que se infiltran y dañan los sistemas puede variar mucho. Exploremos algunos de los tipos más comunes y amenazantes..

Los virus: La forma más antigua de malware

Los virus son famosos por su capacidad de unirse a programas legítimos y replicarse.. Se propagan ejecutando software infectado, a menudo dañando archivos o sistemas en el proceso. A pesar de los avances en seguridad, Los virus siguen siendo una amenaza persistente debido a su complejidad cambiante..

Lombrices: Amenazas autorreplicantes

Los gusanos se propagan por las redes sin necesidad de un archivo host, explotar vulnerabilidades para infectar dispositivos. Su naturaleza autorreplicante les permite propagarse rápidamente., causando daños generalizados a redes y dispositivos. La clave para combatir los gusanos es mantener los sistemas actualizados y utilizar software de seguridad confiable como SpyHunter para detectar y eliminar estas amenazas..

El spyware: Monitoreando silenciosamente sus actividades

El software espía opera de forma encubierta, recopilar datos sin el conocimiento del usuario. De las pulsaciones de teclas a los hábitos de navegación, puede exponer información personal y financiera confidencial a los ciberdelincuentes. Los análisis periódicos del sistema con soluciones de seguridad confiables son esenciales para identificar y eliminar el software espía..

El ransomware: El creciente esquema de extorsión en línea

El ransomware bloquea o cifra a las víctimas’ archivos, exigiendo pago por su liberación. Se ha convertido en una amenaza importante para individuos y organizaciones., enfatizando la necesidad de estrategias de respaldo sólidas y el uso de software de seguridad como SpyHunter para la detección temprana y la prevención..

Adware: Molestia o amenaza?

El adware puede parecer menos dañino ya que a menudo solo muestra anuncios no deseados.. Sin embargo, puede ralentizar los sistemas y, en ocasiones, servir como puerta de entrada para más software malicioso.. Garantizar que la configuración de seguridad de su computadora sea sólida puede ayudar a mitigar los riesgos que plantea el adware..

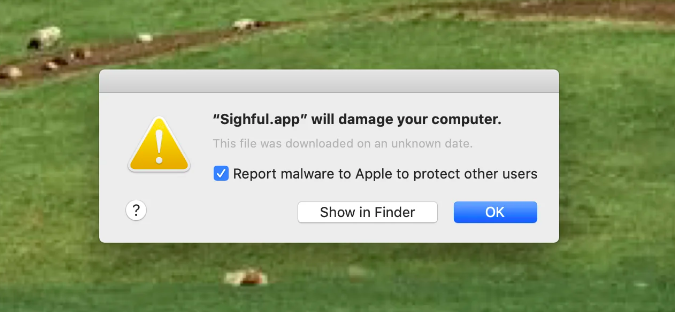

Troyanos: Los asesinos engañosos

Los troyanos se disfrazan de software legítimo para infiltrarse en los dispositivos. Una vez dentro, pueden ejecutar acciones maliciosas, desde robar datos hasta instalar otro malware. La vigilancia a la hora de descargar software únicamente de fuentes acreditadas y el empleo de herramientas de seguridad integrales son defensas fundamentales contra los troyanos..

Los rootkits: Amenazas ocultas profundas

Los rootkits se integran profundamente en el sistema operativo de una computadora, dar a los atacantes control sobre el dispositivo afectado sin ser detectados. Detectar y eliminar rootkits requiere herramientas especializadas y un conocimiento profundo del funcionamiento del sistema.. Utilizar una solución de seguridad como SpyHunter, conocido por sus capacidades de detección de rootkits, Es recomendable para hacer frente a estas amenazas sofisticadas..

Comprender las características y comportamientos de estos tipos de malware es el primer paso para proteger sus dispositivos.. Actualizaciones periódicas, comportamiento cauteloso en línea, y una solución de seguridad confiable como SpyHunter son su mejor defensa contra las diversas amenazas que plantea el malware en el entorno digital actual..

Señales de que su dispositivo puede estar infectado con malware

Reconocer los primeros signos de infección de malware puede salvarle de posibles pérdidas de datos e invasiones de privacidad.. Cuando el malware se cuela en tu dispositivo, Puede manifestarse a través de varios indicadores.. Prestar atención a estas señales garantiza que podrá tomar medidas oportunas, potencialmente mediante el empleo de soluciones como SpyHunter para la detección y eliminación de malware.

Actividades inusuales que indican una infección de malware

Las infecciones de malware a menudo se revelan a través de un comportamiento extraño o inesperado del dispositivo.. Estar alerta a estos síntomas puede ser su primera línea de defensa contra daños mayores..

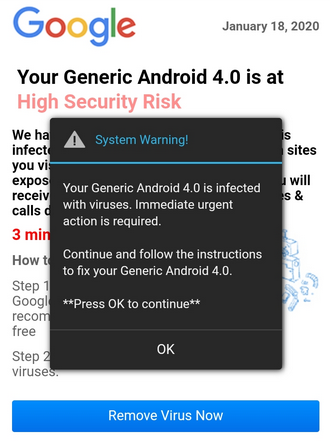

Anuncios inesperados y ventanas emergentes

Uno de los signos más evidentes de infección de malware es la aparición repentina de anuncios y ventanas emergentes., especialmente aquellos que aparecen sin interactuar con un navegador web. Estas intrusiones no deseadas no sólo pueden alterar su experiencia informática, sino que también suponen un riesgo de sufrir más infecciones de malware si se hace clic en ellas.. Las ventanas emergentes aleatorias o inapropiadas pueden indicar software publicitario, un tipo de malware diseñado para mostrar o descargar contenido publicitario sin su consentimiento.

Desaceleraciones y accidentes significativos

Si su computadora o dispositivo experimenta ralentizaciones fuera de lo común, o si las aplicaciones fallan con más frecuencia sin una razón clara, podría ser un síntoma de malware. El malware puede consumir los recursos de su dispositivo, lo que lleva a un rendimiento lento e inestabilidad del sistema. Esta desaceleración es especialmente notable si el dispositivo anteriormente funcionaba a la velocidad óptima y de repente comienza a retrasarse o fallar durante las operaciones regulares.. Tareas rutinarias como abrir archivos., navegando en Internet, o iniciar su dispositivo se vuelve arduo y requiere mucho tiempo.

Actividad sospechosa en el disco duro

Una cantidad inusual de actividad en el disco duro, como frecuente, zumbidos inexplicables o la luz del disco duro parpadea excesivamente cuando el dispositivo no se está utilizando para tareas que requieren un uso intensivo de datos, puede sugerir una infección de malware. Este comportamiento podría indicar que el malware está ejecutando tareas activamente en segundo plano., modificando, encriptación, o transmitir datos sin su conocimiento. En tales casos, Es vital escanear su sistema con una herramienta de seguridad confiable como SpyHunter para identificar y eliminar la amenaza de malware..

Estar atento a estas señales y tomar medidas inmediatas puede evitar la escalada de amenazas de malware.. Emplear herramientas de seguridad avanzadas que ofrecen protección en tiempo real., como cazador de espías, es un paso proactivo para proteger su dispositivo contra los sofisticados tipos de malware que prevalecen en la actualidad..

El viaje del malware: Cómo llega a su dispositivo

Todos los días, innumerables dispositivos corren el riesgo de ser infectados por software malicioso, comúnmente conocido como malware. Comprender cómo el malware penetra en los sistemas es crucial para proteger su vida digital. Este viaje hacia su dispositivo generalmente comienza con interacciones aparentemente benignas que ocultan un propósito más oscuro..

Técnicas comunes que utilizan los piratas informáticos para implementar malware

Para proteger tus dispositivos, Es importante conocer las técnicas comunes que utilizan los piratas informáticos para implementar malware.. La concienciación es el primer paso hacia la protección.

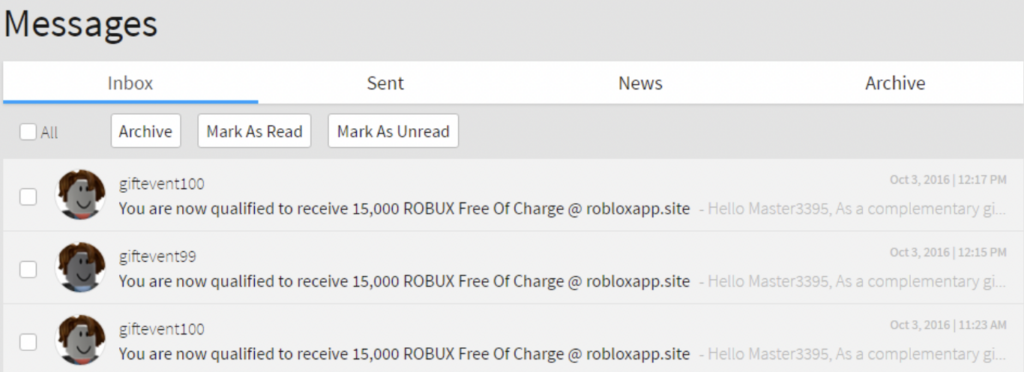

Los ataques de phishing: El atractivo de los correos electrónicos engañosos

ataques de phishing son un método frecuente que utilizan los ciberdelincuentes para difundir malware. Estos correos electrónicos engañosos se hacen pasar por correspondencia legítima de entidades confiables., engañar a los destinatarios para que abran archivos adjuntos dañinos o hagan clic en enlaces maliciosos. La simplicidad de esta táctica., combinado con el disfraz sofisticado, lo hace peligrosamente efectivo. Para aquellos que se preguntan cómo defenderse de estos ataques, la respuesta está en la vigilancia y el uso de software de seguridad confiable, como cazador de espías, que puede detectar y mitigar las amenazas que se esconden en los correos electrónicos.

malvertising: Cuando los anuncios se vuelven maliciosos

Otro vehículo inesperado para el malware es publicidad maliciosa, una mezcla de malware y publicidad. Aquí, Los infractores de la ley explotan las redes publicitarias en línea para inyectar anuncios maliciosos en sitios web legítimos.. Los usuarios desprevenidos que hacen clic en estos anuncios pueden descargar malware en sus dispositivos sin darse cuenta.. Protegerse de este tipo de amenazas implica mantener actualizado su navegador y sus extensiones y emplear soluciones de seguridad sólidas que puedan bloquear anuncios y sitios web maliciosos., manteniendo así su navegación segura.

Drive-by Descargas: Cargas no deseadas durante la navegación

Drive-by descargas ocurren cuando la visita a un sitio web conduce a la descarga automática de malware, sin ninguna interacción por parte del usuario aparte de navegar a la página infectada. Los atacantes aprovechan las debilidades de seguridad en los navegadores, plugins, y software para ejecutar estas descargas, por lo que es fundamental mantener todo el software con los últimos parches de seguridad. Implementar una estrategia de defensa de múltiples capas que incluya el uso de herramientas de seguridad integrales., como cazador de espías, puede reducir significativamente el riesgo de infecciones sigilosas al proporcionar protección en tiempo real contra amenazas emergentes.

Herramientas y técnicas para detectar software malicioso

Identificar malware requiere estar atento y tener las herramientas adecuadas a tu disposición. Las soluciones antimalware desempeñan un papel crucial a la hora de detectar y neutralizar las amenazas antes de que se intensifiquen.. Estas soluciones deben actualizarse periódicamente para reconocer las últimas firmas de malware y utilizar análisis heurísticos para detectar nuevas amenazas.. Adicionalmente, comprender los indicadores comunes de una infección de malware – como ralentizaciones del sistema, ventanas emergentes inesperadas, y los cambios no autorizados en la configuración del sistema pueden provocar una investigación oportuna.

- Garantice análisis periódicos del sistema con software antimalware actualizado para detectar amenazas a tiempo.

- Capacite a los empleados sobre las mejores prácticas de ciberseguridad y la importancia de informar inmediatamente sobre actividades sospechosas..

- Emplear herramientas de monitoreo de red para detectar patrones de tráfico inusuales o transferencias de datos no autorizadas..

- Mantenga todo el software y los sistemas operativos actualizados para minimizar las vulnerabilidades que pueden ser aprovechadas por el malware..

- Implemente controles de acceso sólidos y utilice autenticación multifactor (MFA) para reducir el riesgo de compromiso.

Uso de SpyHunter para escaneo y eliminación integral de malware

Cuando se trata de detección y erradicación integral de tipos de malware, SpyHunter proporciona una solución sólida adaptada a las complejidades del malware moderno. Su motor de escaneo avanzado está diseñado para identificar y eliminar infecciones de malware., incluidos aquellos que están profundamente arraigados dentro del sistema. Las actualizaciones periódicas de SpyHunter garantizan su eficacia contra amenazas tanto actuales como emergentes..

- SpyHunter ofrece detección y eliminación de malware simplificadas, proporcionando tranquilidad a los usuarios en varios niveles de experiencia.

- Su interfaz fácil de usar permite una navegación y ejecución rápidas de análisis de malware., haciéndolo accesible para todos.

- El Spyware HelpDesk integrado ofrece asistencia personalizada, demostrar un compromiso para resolver problemas complejos de malware.

- Las técnicas heurísticas avanzadas permiten a SpyHunter detectar nuevas variantes de malware según el comportamiento y las características..

Integrando herramientas como SpyHunter en su estrategia de defensa contra malware, puede garantizar un mayor nivel de protección contra un panorama de amenazas digitales en constante evolución. Es esencial complementar estas soluciones técnicas con políticas sólidas de ciberseguridad y educación continua para crear una defensa integral contra el malware..

Prevención de ataques de malware

Hoy, La amenaza del malware es más frecuente que nunca., por lo que es crucial que las personas y las organizaciones refuercen sus defensas de ciberseguridad. Esta guía le guiará a través de pasos prácticos para mitigar el riesgo de infecciones de malware., mejorando su postura de ciberseguridad.

Consejos esenciales para mejorar su postura de ciberseguridad

Para protegerse eficazmente a usted y a su organización de la gran cantidad de amenazas cibernéticas, es vital adoptar una estrategia integral de ciberseguridad. Los siguientes consejos sirven como piedra angular para construir una defensa sólida contra el software malicioso..

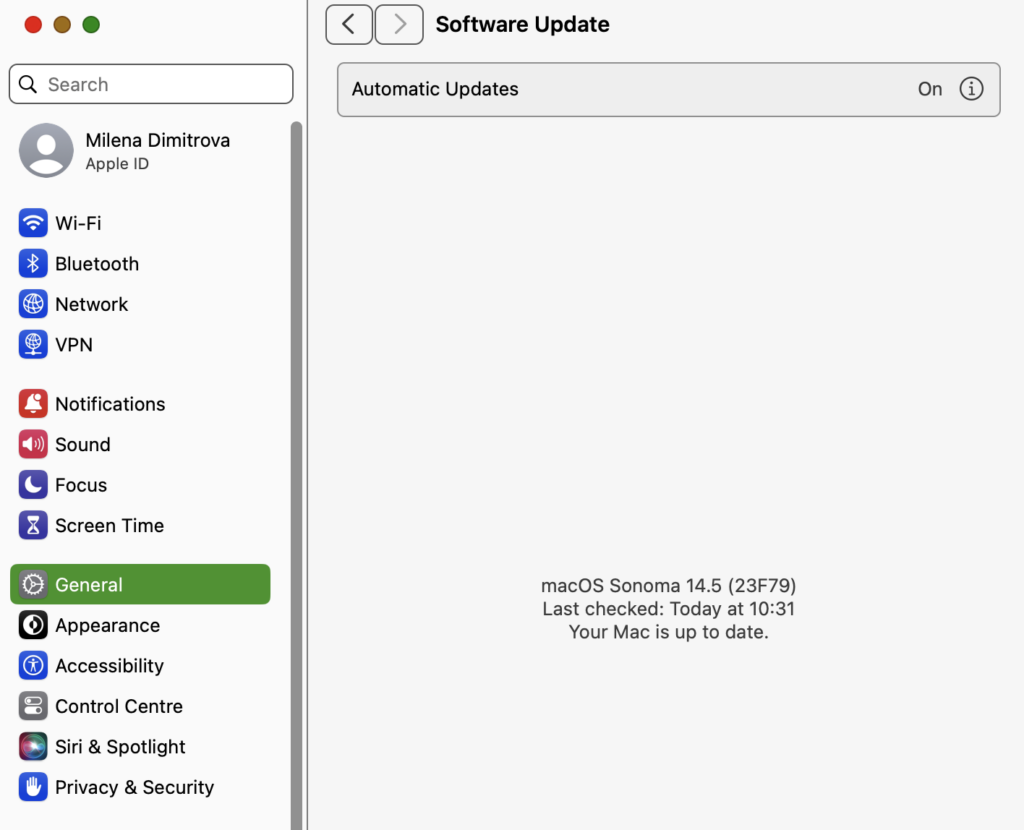

Actualizar regularmente: El escudo contra las vulnerabilidades

Una de las medidas más simples pero efectivas para protegerse contra los diferentes tipos de malware es mantener actualizado todo el software y los sistemas operativos.. Los desarrolladores de software publican periódicamente actualizaciones que corrigen errores y vulnerabilidades que los ciberdelincuentes aprovechan para lanzar ataques de malware.. Asegúrese de que las actualizaciones automáticas estén habilitadas en sus dispositivos para mantener el más alto nivel de seguridad sin la necesidad de recordar buscar actualizaciones manualmente.

Practicar hábitos de navegación segura

Los hábitos de navegación seguros son su primera línea de defensa en la prevención de infecciones de malware. Evite visitar sitios web conocidos por distribuir contenido pirateado o que lo bombardeen con anuncios emergentes., ya que a menudo contienen malware. Adicionalmente, emplear herramientas que bloqueen ventanas emergentes y adware, mejorar su experiencia de navegación y reducir el riesgo de descargas accidentales de malware. Recuerda, si un sitio web parece sospechoso u ofrece ofertas que parecen demasiado buenas para ser verdad, es mejor pecar de cauteloso y alejarse.

Seguridad del correo electrónico: Evitar trampas de phishing

Estafas de phishing, donde los ciberdelincuentes se hacen pasar por entidades legítimas para engañarlo para que revele información confidencial o descargue malware, están rampantes.

Tenga cuidado con los correos electrónicos, especialmente aquellos que instan a una acción inmediata o que contienen apegos inesperados. Verifique la legitimidad del remitente comparando su dirección de correo electrónico con direcciones conocidas de la entidad que dice representar.. En caso de duda, ponerse en contacto con la entidad directamente utilizando información de contacto oficial en lugar de enlaces o números proporcionados en el correo electrónico sospechoso. La función de escaneo de correo electrónico de SpyHunter puede servir como un aliado eficaz, Identificar y aislar amenazas potenciales ocultas en archivos adjuntos o enlaces de correo electrónico., agregando una capa adicional de seguridad a sus comunicaciones digitales.

La implementación de estas estrategias mejorará significativamente su postura de ciberseguridad, reducir la probabilidad de ser víctima de ataques de malware. Es fundamental mantenerse informado sobre las últimas amenazas cibernéticas y continuar educándose a usted y a su equipo sobre prácticas seguras en línea..

Comprender el impacto del malware en los dispositivos móviles

Malware, abreviatura de software malicioso, representa una amenaza significativa para los dispositivos móviles, Incluyendo tanto teléfonos inteligentes como tabletas.. Ahora que los dispositivos móviles son parte integral de nuestra vida diaria, se han convertido en objetivos principales para los piratas informáticos que buscan explotar información personal o interrumpir las operaciones..

El malware puede afectar a los dispositivos de varias formas, desde robar información confidencial hasta mostrar anuncios no deseados. El impacto del malware va más allá de las molestias individuales; Plantea graves riesgos de seguridad que pueden provocar pérdidas financieras y datos comprometidos..

¿Están los teléfonos inteligentes en riesgo de sufrir ataques de malware??

Sí, Los teléfonos inteligentes corren el riesgo de sufrir ataques de malware y, en algunas formas, puede ser más vulnerable que las computadoras. Los dispositivos móviles están siempre encendidos y a menudo conectados a Internet., proporcionando una oportunidad constante para los piratas informáticos. dispositivos Android, en particular, son un objetivo popular debido a la naturaleza abierta de su sistema operativo y la capacidad de instalar aplicaciones de fuentes de terceros..

Sin embargo, incluso iOS Los dispositivos no son inmunes., especialmente cuando tienes jailbreak, que elimina las barreras protectoras colocadas por Manzana.

Los signos de que un teléfono inteligente ha sido infectado con malware incluyen una caída repentina en la duración de la batería, mayor uso de datos, anuncios inesperados o ventanas emergentes, y actividad inusual, como llamadas o mensajes enviados sin el consentimiento del usuario. Estos síntomas pueden alterar la experiencia del usuario y, más críticamente, indicar que la información personal está en riesgo.

Por último, Comprender la amenaza del malware y tomar medidas proactivas para proteger su dispositivo móvil es esencial en el mundo conectado de hoy.. Reconociendo los signos de un dispositivo comprometido y empleando medidas de protección., como usar SpyHunter, los usuarios pueden reducir significativamente el riesgo de ser víctimas de ataques de malware.

Evolución de los tipos de malware: Una mirada a sus orígenes y tendencias futuras

El recorrido desde la aparición inicial del malware hasta su estado actual refleja una evolución sofisticada, destacando una batalla continua entre las medidas de ciberseguridad y los actores de amenazas. El origen del malware se remonta a los primeros días de la informática, con casos como el virus Creeper en 1971, cual, aunque relativamente inofensivo, marcó el comienzo de lo que se convertiría en un desafío global.

Desde entonces, El malware se ha diversificado enormemente., con variantes como virus, lombrices, ransomware, y el spyware se convierten en parte del léxico de la ciberseguridad. Esta evolución ha sido impulsada en gran medida por el panorama digital en expansión., ofreciendo nuevas oportunidades y vulnerabilidades.

La batalla en curso contra las amenazas cibernéticas

Esta batalla en curso no se trata sólo de desarrollar tecnologías defensivas más avanzadas sino también de fomentar una cultura de concienciación sobre la seguridad entre los usuarios.. Phishing, uno de los vectores de ataque más comunes, explota las vulnerabilidades humanas, lo que ilustra que el aspecto humano es tan crucial de abordar como el tecnológico.

El futuro de esta batalla probablemente implique una combinación de defensas automatizadas impulsadas por IA y aprendizaje automático., junto con la educación continua sobre las mejores prácticas de ciberseguridad para los usuarios. A medida que el malware se vuelve más sofisticado, aprovechando todo, desde la inteligencia artificial hasta cadena articulada, las respuestas a estas amenazas deben evolucionar de manera similar.

Emplear una mentalidad que priorice la seguridad, adoptar un modelo de confianza cero, y garantizar que los sistemas se actualicen y parcheen periódicamente serán principios clave en esta batalla en curso. Significativamente, Herramientas que pueden adaptarse y responder a nuevas amenazas en tiempo real., como SpyHunter, será vital para proporcionar a los usuarios y organizaciones los medios para protegerse contra la incesante evolución del malware..

Por último, mientras miramos hacia el futuro, Está claro que la lucha contra el malware es un desafío dinámico y persistente.. Mantenerse informado sobre las últimas amenazas y mantener medidas de seguridad sólidas es fundamental para que tanto las personas como las organizaciones mitiguen los riesgos que plantea este panorama de amenazas en constante cambio..

La importancia de actualizar periódicamente sus herramientas de protección contra malware

En la era digital, El panorama de amenazas está en constante evolución.. Los creadores de malware desarrollan periódicamente nuevas estrategias y tecnologías para violar los sistemas de seguridad.. Este ritmo implacable significa que las herramientas de protección contra malware también deben evolucionar para seguir siendo efectivas..

No se puede subestimar la importancia de mantener estas herramientas actualizadas.. Las actualizaciones periódicas garantizan que su software tenga las defensas más recientes contra las amenazas más recientes.. Así como es necesario actualizar una vacuna para combatir nuevas cepas de un virus, su protección contra malware también debe adaptarse a las amenazas más recientes..

Por qué mantenerse actualizado es crucial para su seguridad digital

Su seguridad digital depende de la solidez de sus herramientas de protección contra malware. Estas actualizaciones realizan varias funciones críticas para su estrategia de ciberseguridad.. Primero, parchean vulnerabilidades en el software que los piratas informáticos podrían explotar.

Todos los días, Las vulnerabilidades se encuentran incluso en los sistemas más confiables.. La actualización de su software cierra estas brechas y dificulta que los atacantes se infiltren en sus sistemas.. Segundo, Las actualizaciones mejoran la capacidad del software para detectar y neutralizar nuevo malware.. El malware evoluciona rápidamente, Y las defensas de ayer podrían no reconocer las amenazas de hoy.. Por último, mantenerse actualizado puede mejorar la eficiencia y estabilidad de sus herramientas de protección, asegurando que funcionen sin problemas y no se conviertan en un obstáculo para sus actividades diarias.

Teniendo en cuenta la importancia de mantener su software actualizado, Está claro por qué es clave elegir una solución antimalware confiable y confiable como SpyHunter.. SpyHunter actualiza frecuentemente sus definiciones y algoritmos para adelantarse a las amenazas, lo que lo convierte en una poderosa herramienta en el arsenal contra el malware.

Su facilidad de uso significa que las actualizaciones se pueden gestionar fácilmente, asegurando que siempre esté protegido con los últimos avances en defensa contra malware sin la necesidad de convertirse en un experto en ciberseguridad. Adoptar una herramienta tan eficaz ofrece tranquilidad, saber que su vida digital está protegida contra amenazas emergentes.

Por último, El objetivo es mantener un entorno digital seguro donde pueda realizar sus actividades sin temor a verse comprometido.. Actualizando periódicamente sus herramientas de protección contra malware, estás dando un paso proactivo hacia este objetivo. Es una manera simple pero profundamente efectiva de garantizar su seguridad digital en un panorama de amenazas en constante evolución..

Envolver: Mantenerse un paso por delante de la evolución de los tipos de malware

Protección contra malware No es únicamente responsabilidad del software de seguridad. – es un esfuerzo colaborativo que involucra educación, vigilancia, y la aplicación inteligente de la tecnología.

Primeramente, La columna vertebral de cualquier estrategia de defensa sólida contra el malware reside en la adopción de herramientas de protección.. Las soluciones de software como SpyHunter son fundamentales en este aspecto.. No solo brindan protección en tiempo real contra una amplia gama de amenazas de malware, sino que también ofrecen funciones diseñadas específicamente para identificar y neutralizar de manera proactiva vulnerabilidades potenciales antes de que puedan ser explotadas por actores maliciosos..

Sin embargo, La tecnología por sí sola no puede garantizar la seguridad.. Las acciones humanas desempeñan un papel importante a la hora de permitir o prevenir infecciones de malware.. Aquí es donde El concepto de vigilancia y educación del usuario se vuelve indispensable. Fomentando un entorno donde cada usuario sea consciente de los signos de malware., comprende los riesgos asociados con el comportamiento imprudente en línea, y sabe cómo utilizar el software de protección de forma eficaz, las posibilidades de ser víctima de ataques de malware se pueden reducir significativamente.

Para encarnar esta postura proactiva, Las organizaciones y los individuos deben centrarse en las siguientes áreas.:

- Actualizar y parchear periódicamente los sistemas: Asegúrese de que todo el software, especialmente sistemas operativos y programas antivirus, son mantenerse al día. Los parches suelen contener correcciones para vulnerabilidades de seguridad que podrían ser aprovechadas por malware..

- Emplear fuerte, Contraseñas únicas: Los piratas informáticos pueden descifrar fácilmente contraseñas simples o reutilizadas, otorgarles acceso a información personal o sensible. Usar complejo, contraseñas únicas para diferentes cuentas, y considere usar un administrador de contraseñas para realizar un seguimiento de ellas.

- Utilice la capacitación en concientización sobre la seguridad: para las organizaciones, Implementar sesiones periódicas de capacitación para educar a los empleados sobre las últimas técnicas de phishing y tácticas de ingeniería social puede fortalecer el elemento humano de la ciberseguridad.

- Adopte un enfoque de confianza cero: Nunca asuma que su red es completamente segura. Limitar los privilegios de acceso según los usuarios’ papeles, verificar identidades rigurosamente, y monitorear las actividades de la red para detectar cualquier signo de comportamiento sospechoso.

En conclusión, aunque la lucha contra los distintos tipos de malware puede parecer desalentadora, equiparse con las herramientas adecuadas como SpyHunter, junto con un enfoque vigilante y educado del comportamiento en línea, puede mejorar enormemente tus defensas. Recuerda, en el panorama de la ciberseguridad, conocimiento, y la preparación son tan valiosos como cualquier solución de software. Manteniéndose informado y cauteloso, colectivamente podemos tener más posibilidades contra la amenaza en constante evolución del malware.

Buen articulo, gracias! ¿Puedo citarte en mi periódico escolar??

En tiempos como estos, se siente extremadamente injusto que los usuarios de computadoras sean bombardeados constantemente con tantas amenazas en línea! gracias por la lectura educativa!