Android se encuentra una vez más a ser vulnerable a una pieza seria de malware, y esta vez la magnitud de la infección es más grande que uno podría imaginar. Los investigadores de seguridad se encontraron con un enorme, campaña incesante que ha infectado a alrededor 5 millones de dispositivos móviles a escala global. El malware ha sido dobladas RottenSys.

Los atacantes han ocultado como una aplicación de servicio Wi-Fi del sistema que fue pre-instalado en millones de nuevos dispositivos de marcas ampliamente extendido como un honor, Huawei, Xiaomi, OPPO, vivo, Samsung, y Gionee. Los dispositivos se han enviado a través de Tian Pai, un distribuidor de teléfonos móviles basados en Hangzhou, pero no se sabe si la empresa tiene algo que ver con la campaña maliciosa.

Más sobre la Campaña RottenSys malware para Android

Los investigadores del equipo de Check Point Mobile Security descubierto una nueva familia de malware generalizada de orientación casi 5 millones de usuarios de los ingresos por publicidad fraudulenta. Al parecer,, este es un malware avanzado diseñado para hacerse cargo de permisos de Android para iniciar sus operaciones perniciosos.

De acuerdo con los hallazgos, el malware comenzó a distribuir en septiembre 2016. En marzo de este año, que ha infectado 4,964,460 dispositivos, por lo que es una de las mayores campañas de malware para Android.

¿Cómo se RottenSys sin pasar Detección?

Los actores maliciosos detrás de la operación, obviamente, saber lo que están haciendo como el Sistema de falsa aplicación de servicio Wi-Fi no tiene componentes maliciosos en un primer momento. Asimismo, no se inicia ninguna actividad sospechosa y se queda en silencio durante un rato. En lugar de un comportamiento agresivo, el malware se está comunicando con su servidor de comando y control para obtener la lista de los componentes en realidad contiene código malicioso.

Entonces, el malware RottenSys continúa con la descarga de los componentes maliciosos en silencio, a través de la autorización DOWNLOAD_WITHOUT_NOTIFICATION que no requiere ninguna interacción del usuario. Típicamente, las descargas de malware tres componentes adicionales.

Una vez que todos los componentes necesarios se descargan, RottenSys despliega un marco de virtualización de aplicaciones Android de código abierto llamado ‘Pequeño’ (github.com/wequick/small). El marco permite que todos los componentes para funcionar de forma simultánea para lograr la funcionalidad maliciosa combinado de una extensa red de publicidad en bruto que muestra publicidad en la pantalla de inicio del dispositivo en forma de cualquiera de las ventanas emergentes o anuncios a pantalla completa, los investigadores explicaron.

Para evitar que cierran su funcionamiento por el sistema Android, RottenSys utiliza otro framework de código abierto llamado MarsDaemon (github.com/Marswin/MarsDaemon). Mientras MarsDaemon mantiene procesos vivos, sino que también obstaculiza el rendimiento del dispositivo y drena la batería.

También vale la pena señalar que RottenSys está adaptada para emplear el Guang Dian Tong (Tencent plataforma de anuncios) y el intercambio de anuncios de Baidu para su funcionamiento ad fraude. Además, Los investigadores dicen que el malware tiene bastantes variantes de las cargas útiles (el gotero y los componentes adicionales), y cada variante se adapta para diferentes campaña, tipo de dispositivo, anuncio plataforma, y el canal de difusión.

Los investigadores identificaron dos en paralelo C&servidores C que fueron utilizados por RottenSys para su funcionamiento. Ellos "También logrado analizar los ataques y definir canales separados en los que operan los atacantes e incluso determinar el volumen de los dispositivos infectados y anuncios fraudulentos que se muestra a los usuarios".

La conclusión es que la operación RottenSys es una red ad extremadamente agresivo:

En el pasado 10 días solo, que estalló, anuncios agresivos 13,250,756 veces, y 548,822 de los cuales fueron traducidos a clics de anuncios. Como ejemplo de los posibles atacantes flujo de ingresos disfrutar de este malware, nosotros [los investigadores] calculado los ingresos de estas impresiones y clics de acuerdo con la estimación conservadora de 20 centavos por cada clic y 40 centavos por cada mil impresiones. De acuerdo con estos cálculos, los atacantes ganaron más de $ 115k de su operación malicioso en los últimos diez días solo!

¿Qué se puede hacer para mitigar RottenSys?

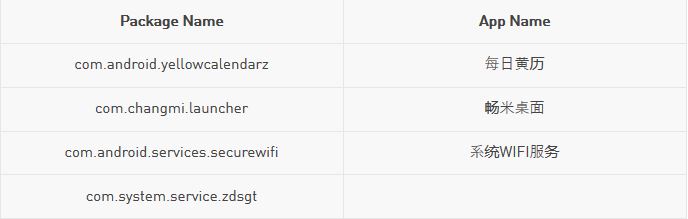

Los usuarios deben desinstalar el gotero RottenSys. Sin embargo, el nombre del paquete exacta debe ser conocido por lo que se elimina por completo. Si usted está experimentando anuncios desconocidos en la pantalla de inicio de su nuevo teléfono, ir a la configuración del sistema Android, a continuación, el gerente de aplicación, y localizar los siguientes nombres de los paquetes de software malicioso posibles. Entonces ellos desinstalar: