Dans 2016, ransomware a été extrêmement dévastateur pour les entreprises, et les statistiques le prouvent. Un nouveau rapport Kaspersky Lab montre que les attaques ransomware sur les entreprises a triplé de Janvier à Septembre. Cela signifie qu'une personne sur cinq entreprises a été affectée à l'échelle mondiale.

en relation: La plupart Ludicrous Ransomware dans 2016

Le rapport révèle quelques chiffres effarants, comme:

- 62 nouvelles familles ransomware ont été introduites dans le monde en ligne;

- Les chercheurs ont observé un "11-multiplication par le nombre de modifications ransomware: de 2,900 de nouvelles modifications en Janvier / Mars, à 32,091 en Juillet / Septembre";

- Les attaques contre les entreprises ont également triplé entre Janvier et Septembre;

- Une personne sur cinq petites et moyennes payé la rançon, mais jamais restauré leurs données;

- Les attaques contre les personnes ont augmenté de tous les 20 secondes à chaque 10 secondes.

Les taux de réussite élevé de ransomware prouvent seulement que les cybercriminels vont pas renoncer à cette cyber menace tout moment bientôt. Les taux élevés d'infection et le nombre sans cesse croissant représentent également que les contre-mesures ne sont pas suffisantes pour prévenir la menace. Ransomware continue d'évoluer et de devenir plus dévastateur malgré les efforts des organismes d'application de la loi et les chercheurs en sécurité travaillant sur des solutions de décryptage libres.

Cependant, 2016 a vu la première activité anti-ransomware sérieuse et bien coordonnée: le projet No More Ransom, qui a réuni la police, Europol, Intel sécurité et la loi Kaspersky. Les bonnes nouvelles sont que 13 plusieurs organisations ont rejoint l'initiative en Octobre. Même si il y a beaucoup d'autres choses à faire, la collaboration a conduit à la libération de plusieurs outils de décryptage en ligne gratuits qui ont aidé des milliers de victimes dans le monde entier pour restaurer leurs données.

Principales tendances Ransomware dans 2016

Ransomware certainement grandi dans la sophistication et de la diversité, et cette année a vu quelques nouveautés:

changement de bord si elle a rencontré des logiciels financiers, écrit dans les langages de script, exploiter de nouvelles voies d'infection, de plus en plus ciblée, et offrant ransomware-as-a-service des solutions clés en main à ceux qui ont moins de compétences, ressources ou de temps - tout à travers un écosystème souterrain de plus en plus et de plus en plus efficace.

Cependant, le résultat le plus frappant ransomware cette année concerne la relation entre la victime et l'agresseur:

La plupart ransomware se développe sur une relation improbable de confiance entre la victime et son agresseur: que, une fois le paiement reçu, les fichiers rachetés seront retournés. Les cybercriminels ont fait preuve d'un semblant surprenant de professionnalisme dans l'accomplissement de cette promesse.

En un mot, 2016 a rencontré trois des familles les plus redoutées ransomware - Cerber, Locky et CryptXXX, aussi bien que 44,287 de nouvelles modifications ransomware. Cerber et Locky ont d'abord été relâchés dans la nature au début du printemps. La distribution principalement fondée sur le spam et les exploiter kits. CryptoWall, CTB-Locker et Shade ont continué de sévir dans les individus et les sociétés, trop. Selon les rapports de sécurité, Locky seul a été répandu dans 114 pays.

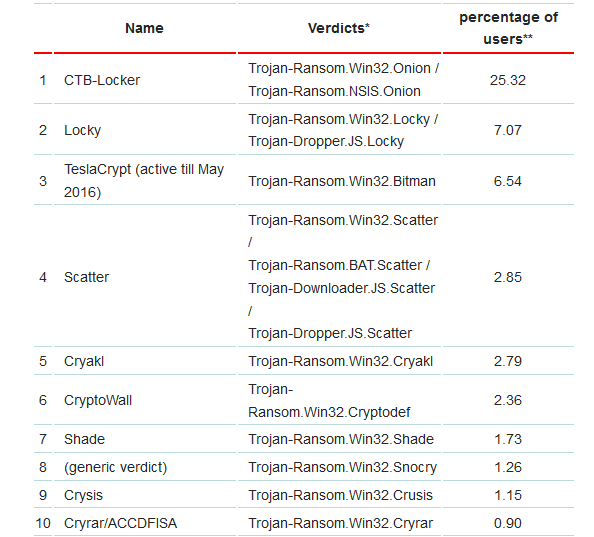

Voici le top 10 familles ransomware dans 2016, selon les chercheurs de Kaspersky:

Les statistiques ci-dessus ne sont basées sur la détection par les produits de Kaspersky Lab reçus des utilisateurs des produits. Les utilisateurs ont consenti à fournir leurs données. Cela signifie que ces chiffres seraient très différents lorsqu'ils sont combinés avec des statistiques provenant d'autres fournisseurs de sécurité.

La plus grande surprise de cette année a été la disparition soudaine de TeslaCrypt, qui a été déclenchée par la libération de la clé de déchiffrement maître.

Quant-as-a-service ransomware - elle a augmenté rapidement, avec Encryptor RAAS étant l'une des premières familles à offrir ce modèle d'affaires à d'autres criminels.

en relation: 2016 Tendances dans Ransomware

Autres moments marquants dans l'évolution ransomware cette année comprennent:

- Abus du «éducatif» Eda2 et Tear Invisible ransomware;

- le chiffrement du disque comme on le voit dans la Petya ransomware cas;

- Deux-en-sur l'infection où Shade choisirait de laisser tomber les logiciels espions au lieu de ransomware si le système de la victime appartenait aux services financiers.

- Une ligne de cas copycat de ransomware imitant Locky et Cerber.

Protection Ransomware en 2016

Il est le même que toute autre année. La chose la plus importante à faire pour éviter de dépenser de façon irrationnelle sur ransomware est des sauvegardes régulières de données.

Un ransomware ou toute autre attaque de malware devraient avoir un but éducatif, si rien d'autre. Une attaque réussie devrait augmenter la paranoïa de l'utilisateur et devrait aussi faire un peu plus prudent avec les activités en ligne de tous les types. L'importance des sauvegardes de données régulières et de l'hygiène appropriée des données est plus grande que jamais.

Pour ce qui est de entreprises, il y a d'autres activités à prendre en compte en plus des sauvegardes de données:

- restrictions GPO – un excellent moyen de limiter non seulement ransomware, mais les logiciels malveillants de toutes sortes. “GPO a la capacité de fournir un contrôle granulaire sur l'exécution de fichiers sur un noeud final, afin d'ajouter des règles qui bloquent l'activité tels que les fichiers d'exécution du répertoire 'Appdata' ou même de désactiver la possibilité pour les executables à courir à partir de pièces jointes.”

- Les correctifs logiciels – Patcher logiciels couramment exploités comme Java, Flash, et Adobe va sûrement éviter un grand nombre de logiciels malveillants et ransomware des systèmes infectant.

- restriction des droits administratifs – La réduction des privilèges permettra de réduire considérablement la surface d'attaque, Digital Guardian dit. Plus, une 2016 enquête a prouvé que les utilisateurs privilégiés sont les plus risquées dans une organisation.

Enfin, logiciel anti-malware, en combinaison avec une protection anti-ransomware devrait être présent sur tout système.

Spy Hunter scanner ne détecte que la menace. Si vous voulez que la menace d'être retiré automatiquement, vous devez acheter la version complète de l'outil anti-malware.En savoir plus sur l'outil SpyHunter Anti-Malware / Comment désinstaller SpyHunter