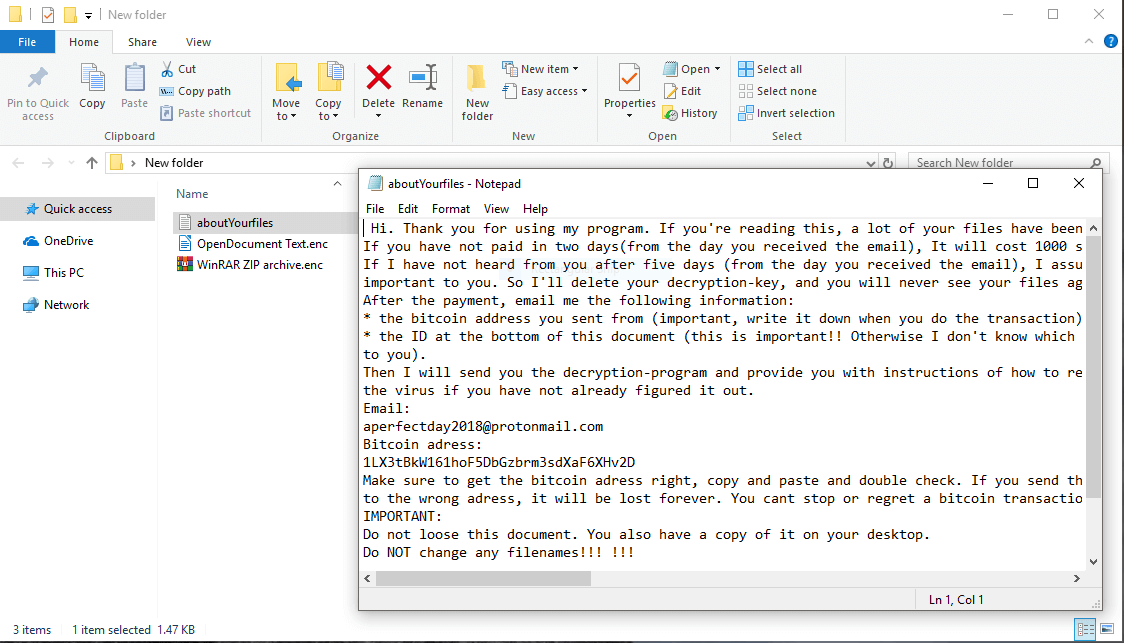

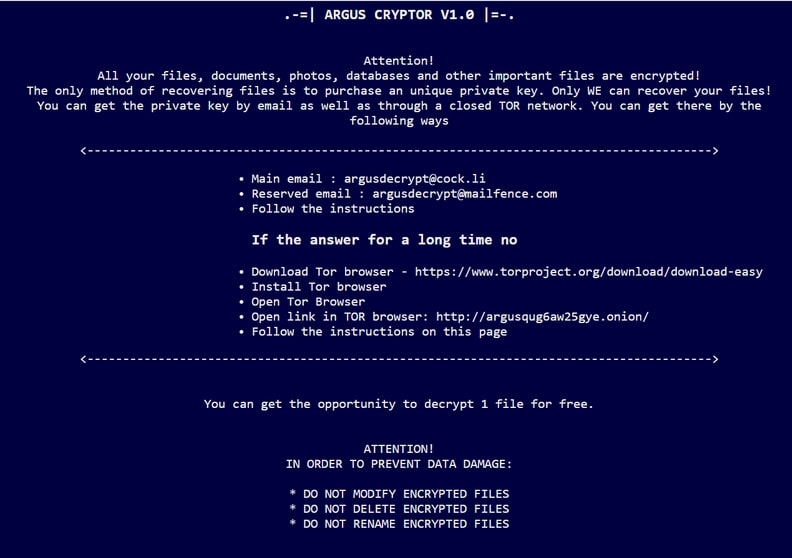

ARGUS cryptor Virus V1.0 - Comment faire pour supprimer ce (+Restaurer les fichiers)

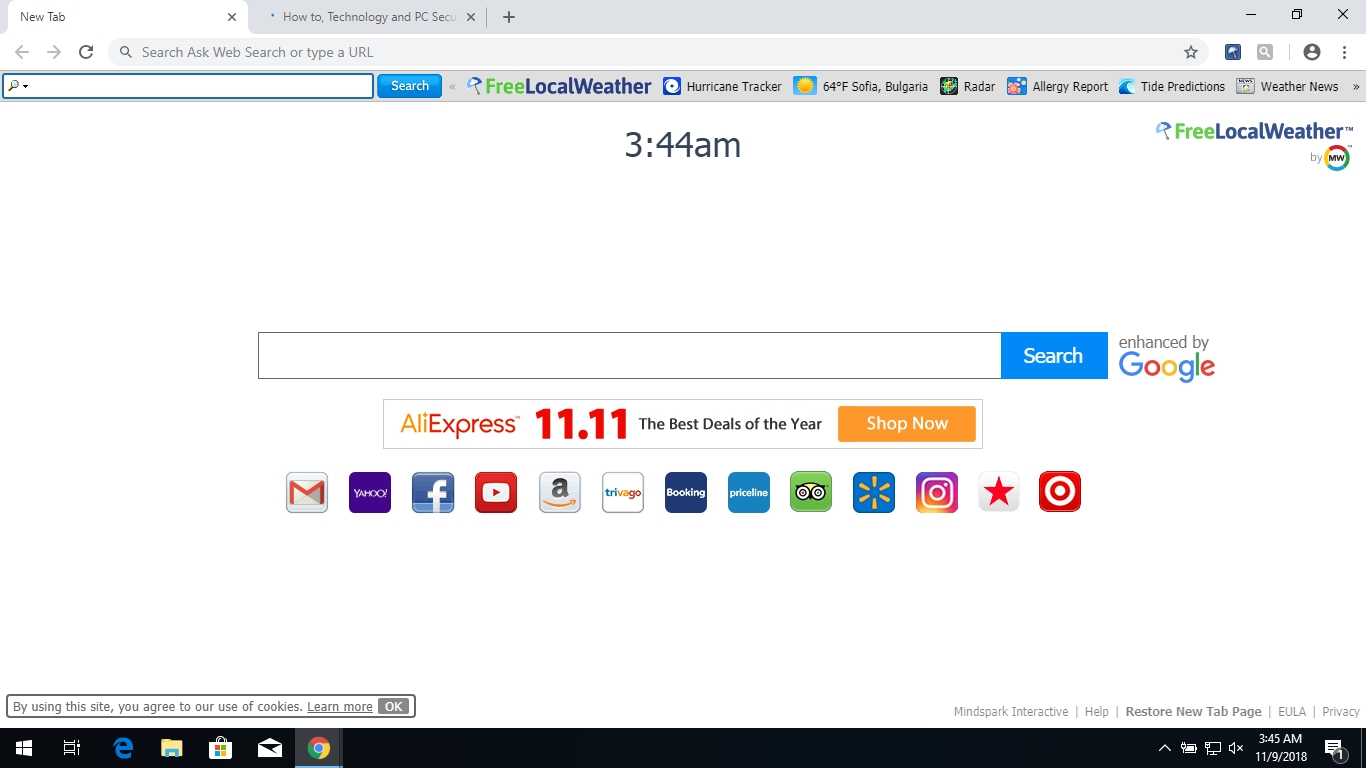

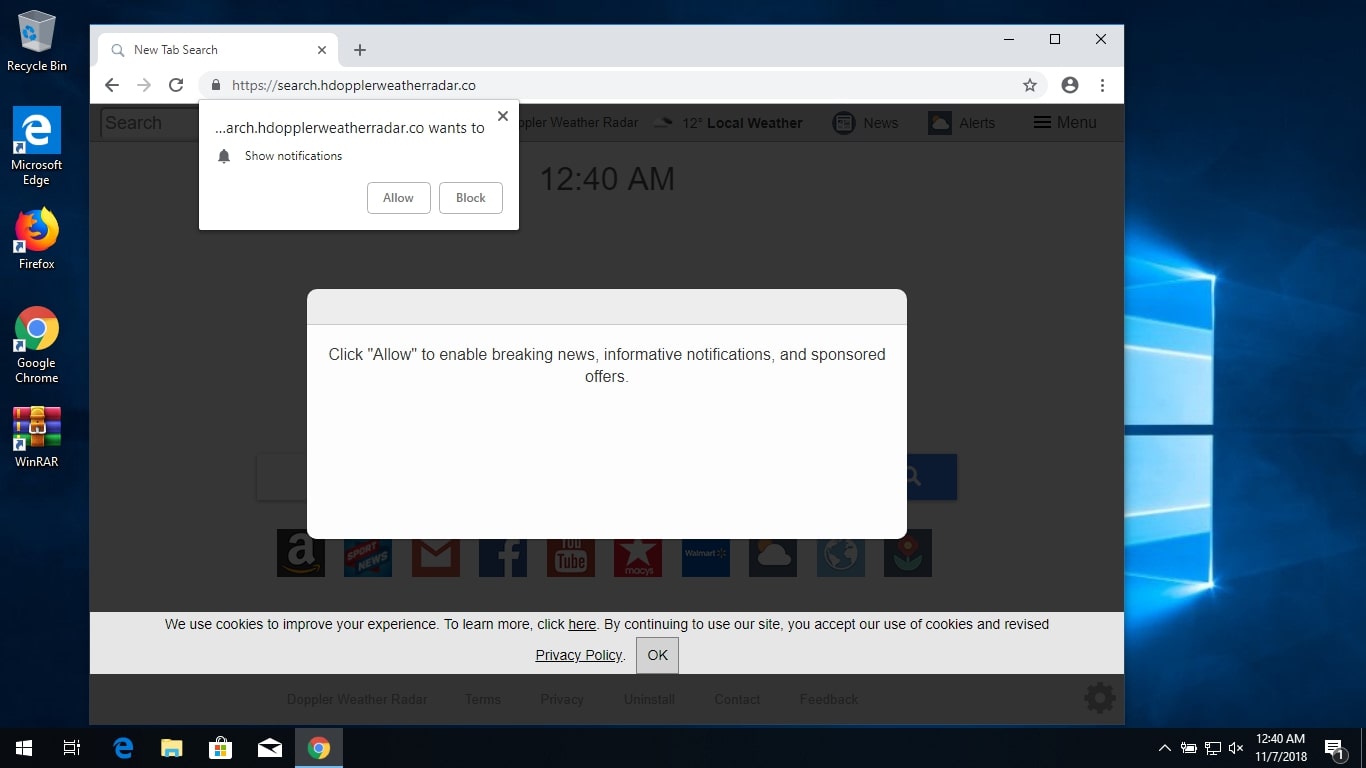

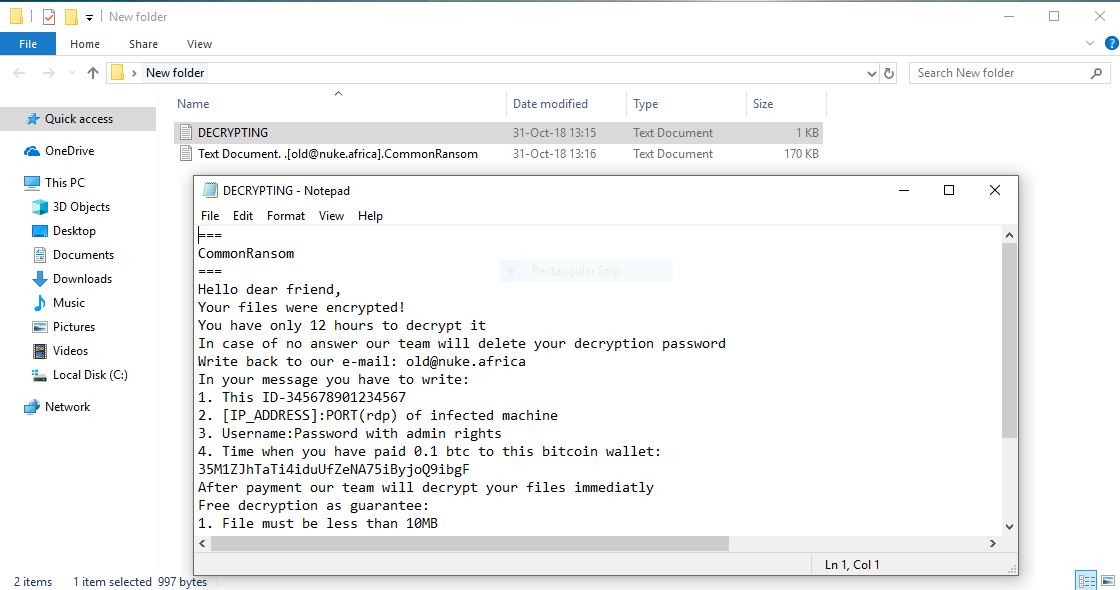

Cet article vous aidera à éliminer le virus ARGUS cryptor V1.0. Suivez les instructions de suppression ransomware prévues à la fin de l'article. virus ARGUS cryptor V1.0 est celui qui crypte vos données et demande de l'argent comme rançon…