iMovie Démarrer Redirect - Comment faire pour supprimer ce

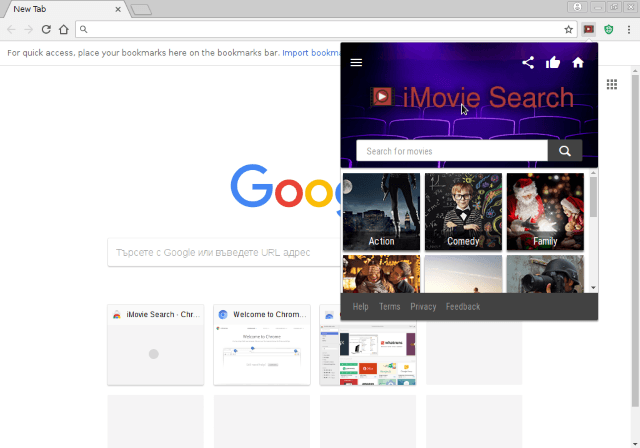

Cet article a pour but de vous aider à la suppression de iMovie Démarrer redirection à partir du PC et les navigateurs touchés. IMovie Démarrer redirection est une extension du navigateur dangereux qui est compatible avec les navigateurs web les plus populaires. Il est classé…