Selon le FBI, une escroquerie BEC, ou une entreprise Email Compromis escroquerie, est une fraude en ligne sophistiquée qui cible les entreprises qui travaillent avec des fournisseurs étrangers et effectuant régulièrement des paiements de transfert de fil. Aussi connu comme une escroquerie Man-in-the-Email, BEC est devenu l'une des principales menaces cybernétiques qui mettent en danger les finances de l'entreprise et la sécurité en ligne.

Dans la période entre Octobre 2013 et Août 2015, escroqueries BEC ont causé des pertes de sociétés américaines en une quantité de $750 million de dollars, laissant plus de 7,000 victimes dans le désespoir. Un autre rapport indique que les cybercriminels ont gagné environ $50 million de dollars de victimes dans le monde entier.

Quelle est l'ampleur des escroqueries BEC dans 2016?

L'une des plus récentes escroqueries BEC a causé tout à fait des ravages outre-mer, car il conduit à une défaite de fonds d'investissement $6 millions à une telle fraude. Le cas a littéralement transformé en une bataille, comme une poursuite a été déposée il y a quelques jours par le Fonds Commodities Labourage. Le procès allègue que SS&C Technology a montré un manque flagrant de diligence et de soins, quand ils ont été trompés par un email escroquerie qui a finalement conduit à des pirates en Chine obtenir $5.9 million.

Selon Labourage, SS&C non seulement ne sont pas conformes à leurs propres politiques, mais aussi aidé les escrocs en fixant les ordres de transfert qui avaient échoué initialement. Les documents ont été posté en ligne pour tout le monde à voir.

Il est clair que le cas est non seulement sur le vol lui-même, mais aussi sur une désintégration de la politique de l'entreprise et le mépris des données et la sécurité des actifs.

SS&C a des lignes directrices internes axées spécifiquement sur la détection et la protection contre les escroqueries d'affaires Email de compromis. Les employés sont chargés d'inspecter tous les champs e-mail (tel que A:, CC:, À partir de:) des signes de fraude ou d'usurpation d'identité.

SS&C également requis quatre personnes pour signer-off sur un transfert des demandes de fonds de labourage, et a demandé à Labourage de vérifier les débours soit en ajoutant une facture pour soutenir la charge ou dans le cas de la rédemption, fournir des lettres de rachat et les instructions des investisseurs de fonds, SCMagazine écrit.

Avaient les politiques été suivies, le BEC aurait pu être évité, documents montrent. En mars 3, 2016, quelque chose a terriblement mal et ceux qui n'a pas livré. Ceci est quand les fraudeurs ciblaient le compte bancaire de Labourage et ont commencé à demander des transferts sur le compte bancaire de Hong Kong d'un “vaguement identifié” entreprise de technologie. La poursuite prétend que l'ensemble du système a été réalisée par des fraudeurs inexpérimentés et même orthographié le nom de labourage mal. Cela aurait dû servir comme une indication claire des tentatives de fraude. En outre, les e-mails contenaient “syntaxe maladroite et erreurs grammaticales - qui étaient tout à fait incompatible avec les communications Tillage antérieures - et qui étaient tout à fait claire en substance.”

Ce qui est pire est que cela est certainement pas la première escroquerie BEC qui a causé des millions de dollars de pertes d'affaires. Mais il est en effet un cas qui a attiré l'attention des médias internationaux et elle devrait servir d'avertissement.

Le cas de labourage de côté, comment exactement est un BEC effectué? Comment une escroquerie BEC est lancée?

BEC commence souvent par un fraudeur compromettre le compte de messagerie d'un dirigeant d'entreprise. Un e-mail cotée en bourse pourrait également être ciblé. Pour ce faire, le fraudeur emploierait un keylogger et astuces phishing. Un domaine serait créé, qui est remarquablement similaire à celle de la société ciblée. Ou un courriel falsifié serait envoyé qui pousserait la cible en fournissant les détails du compte. Puis, le fraudeur serait essayer de comprendre qui initie les virements électroniques et qui les demande. Dans de nombreux cas,, le fraudeur serait dépenser beaucoup d'heures et de recherche pour trouver une compagnie qui a eu un changement de direction dans le département des finances. Une autre cible privilégiée serait une société où les dirigeants voyagent beaucoup.

la recherche TrendMicro illustre trois types d'escroqueries BEC:

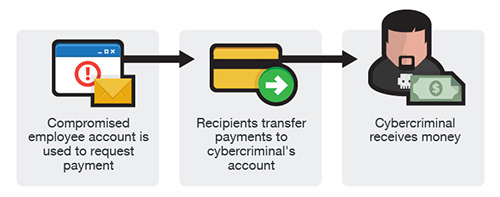

La Scam Bogus facture BEC

Ce type BEC implique généralement une entreprise qui a une relation établie avec un fournisseur. Le fraudeur demande de transfert de fonds pour le paiement facture à un autre, compte frauduleuse par courriel falsifié, téléphone, ou par télécopieur.

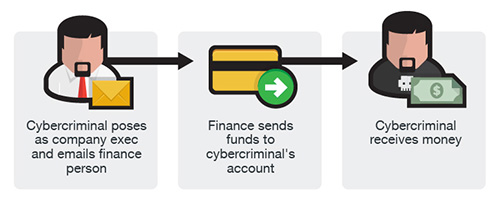

La Scam affaires exécutif BEC

Les fraudeurs s'identifient comme cadres de haut niveau (CFO, PDG, CTO, etc), avocats, ou d'autres types de représentants légaux et visent à traiter les questions confidentielles ou sensibles au temps et d'initier un virement à un compte qu'ils contrôlent. Dans certains cas,, la demande frauduleuse de virement est envoyé directement à l'institution financière avec des instructions pour envoyer d'urgence des fonds pour une banque.

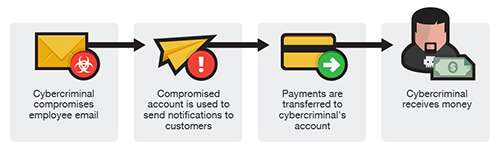

Le vendeur Multiple BEC Scam

Comme pour les deux autres versions, un compte de messagerie d'un employé est piraté et utilisé pour faire des demandes de paiement de factures aux comptes bancaires fraudeur contrôlé. Les messages sont envoyés à plusieurs fournisseurs identifiés à partir de la liste de contacts de l'employé. L'entreprise ne peut pas se rendre compte du régime jusqu'à ce que leurs fournisseurs un suivi pour vérifier l'état du paiement de la facture.

BEC et Ransomware Attaques de croissance – Les e-mails sont-ils le Vector Number One Attaque

Selon plusieurs rapports de cybersecyrity, e-mails ont tourné dans le vecteur numéro un d'infection. Cela étant dit, escroqueries BEC et les infections ransomware ont été une menace majeure pour les entreprises dans le monde entier.

Dans les cas récents, infections ransomware commencent généralement par e-mail, avec de nombreuses familles ransomware choisissant le spam comme méthode de livraison de leur malware. Mais les escroqueries BEC ont déjà prouvé être très rentable, comme visible par le cas de labourage. Les utilisateurs et les entreprises sont ciblées sur plusieurs niveaux, vidange finances et extorquer de l'argent.

Nous avons déjà écrit beaucoup d'articles sur prévention ransomware et de protection.

Qu'en prévention Scam BEC?

En général, rechercher des solutions de sécurité pour les documents malveillants ou des URL sur la liste noire connus pour déterminer si un courriel est suspect. BEC courriels frauduleux, cependant, manquent souvent de signes qui donner des intentions malveillantes. escroqueries BEC comptent essentiellement sur l'ingénierie sociale et d'exploiter les faiblesses des employés, et sont très ciblées. Cependant, le fait que le BEC et le partage phishing quelques similitudes donne aux utilisateurs (et les employés) la possibilité de surveiller les signes particuliers dans le contenu de ces e-mails, comme l'a souligné Proofpoint des chercheurs:

- cadres de haut niveau qui demandent des informations inhabituelles;

- Les demandes de ne pas communiquer avec les autres,

- Les demandes qui contournent les voies normales;

- Les problèmes de langue et formats de date inhabituels;

- "Répondre" adresses qui ne correspondent pas à l'adresse de l'expéditeur;

Aussi, outre l'éducation de leurs employés (PDG inclus!), les entreprises devraient se pencher sur les services de protection email et applications fournies par les éditeurs de sécurité. Protection du courrier est “le moment présent” de security.b en ligne