Si vous êtes un utilisateur d'Adaptive Security Appliances de Cisco (fondation), vous devriez probablement jeter un oeil à leurs derniers correctifs. Les patchs abordent deux questions distinctes, CVE-2016-1385, une faille dans l'analyseur XML ASA, et CVE-2016-1379, un bloc de VPN défaut d'épuisement de mémoire. S'il vous plaît noter que compromis CVE-2016-1385 logiciel ASA plus tard que la version 9.0. La vulnérabilité peut être exploitée à distance.

En savoir plus sur CVE-2016-1385

CVE-2016-1385: description officielle

Cisco ASA Software est affecté par cette vulnérabilité si le système est configuré pour Internet Key Exchange Version 1 (IKEv1) ou Internet Key Exchange Version 2 (IKEv2) LAN-to-LAN VPN ou IKEv1 ou IKEv2 VPN d'accès à distance avec couche 2 Tunneling Protocol et IPsec (L2TP-IPSec), et la commande erreurs ICMP-validate ensemble est configuré dans la carte crypto. L'ensemble commande validate erreurs icmp-n'est pas configuré par défaut.

Cisco dit aussi que si l'attaquant a des privilèges d'administrateur, l'exposition ne dépendra pas de la configuration. Si l'attaquant a accès à une session VPN SSL Clientless, le logiciel sera vulnérable aux CVE-2016-1385 lorsque “SSL VPN clientless fonctionnalité et l'accès aux fichiers (également connu sous Parcourir les réseaux) via le système de Common Internet File (CIFS) ou FTP est autorisé“.

En outre, tous Cisco Adaptive Security Appliance libère sont affectées par CVE-2016-1385.

En savoir plus sur CVE-2016-1379

CVE-2016-1379: description officielle

Une vulnérabilité dans le code IPsec de Cisco Adaptive Security Appliance (ASA) Logiciel pourrait permettre à un authentifiées, attaquant distant pour provoquer l'épuisement d'un bloc de mémoire, ce qui peut provoquer le système d'arrêter le transfert du trafic et entraîner un déni de service (DoS) condition.

En d'autres termes, quelle est la vulnérabilité CVE-2016-1379 au sujet? Le problème résulte d'une erreur dans la mise en œuvre d'erreur ICMP pour le traitement des paquets IPsec, Cisco dit. Comment le défaut peut être mise à profit? Chaque fois qu'un attaquant envoie des paquets via un réseau local artisanaux à Los Angeles ou tunnel VPN d'accès à distance établie. Si l'attaque est réussie, l'attaquant est en mesure de réduire l'instabilité de la mémoire et le système de la cause disponible. Le système peut également être empêché de trafic de transfert.

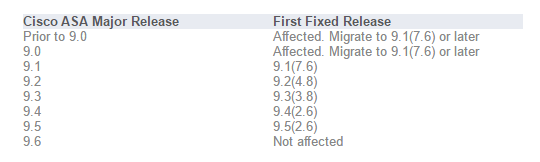

Comme déjà mentionné, Les versions logicielles Cisco ASA 9.0 et plus tard sont affecté par CVE-2016-1379.

Selon Cisco, les produits suivants sont touchés et, respectivement,, fixé: