Les virus informatiques évoluent rapidement que les pirates conçoivent de nouveaux types de mécanismes de logiciels malveillants et de livraison. Malgré le fait que les utilisateurs d'ordinateurs les plus ordinaires les perçoivent sous forme de fichiers exécutables individuels qui exécutent un comportement de script prédéfini, les campagnes d'attaque actuelles montrent d'une manière tout à fait différente de la gestion des fichiers. Le paysage de virus informatique est en train de changer rapidement des morceaux de logiciels malveillants de nouvelle génération sont en cours de production. Dans certaines situations, les analystes de la sécurité contre les pirates course que les infections peuvent rester inaperçues pendant de longues périodes de temps. Cet article explore quelques-uns des échantillons de conception de virus informatiques contemporains et les composants logiciels malveillants essentiels qui sont devenus la norme au cours des dernières années.

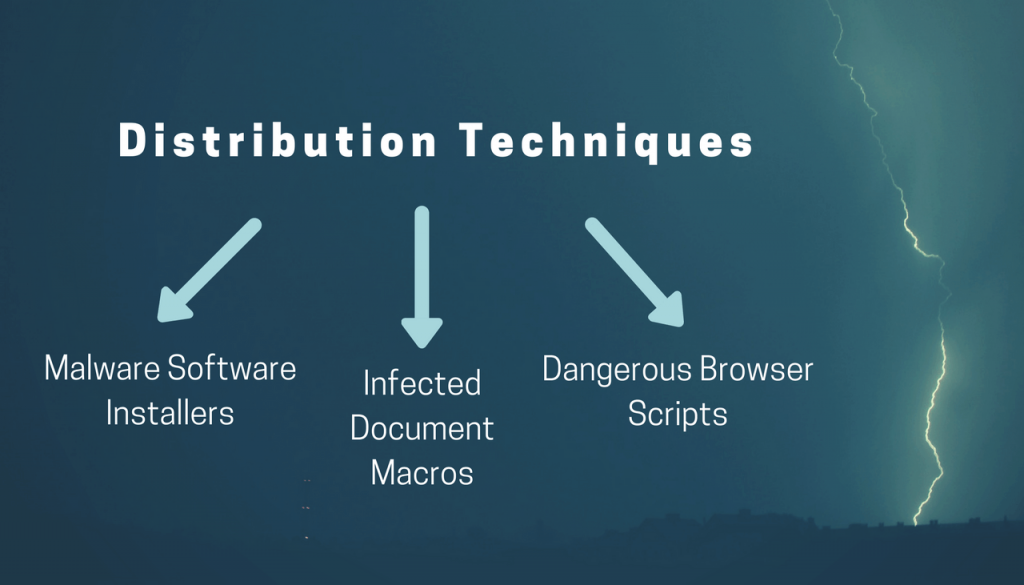

Principes logiciels malveillants: Techniques de distribution

L'un des aspects les plus importants des différentes campagnes d'attaque est la phase de planification. Dans une plus large mesure, le mécanisme d'infection reste beaucoup plus important que les composants du malware eux-mêmes. Pour un criminel informatique, la tâche la plus dangereuse est la phase d'intrusion initiale car ils doivent découvrir un moyen de pirater les cibles prévues. Dans les dernières années, les stratégies de distribution ont radicalement changé car les criminels utilisent un large éventail d'outils, services Web, et mécanismes avancés.

Les utilisateurs d'ordinateurs peuvent devenir victimes d'escroqueries de phishing élaborées qui utilisent de multiples stratégies d'ingénierie sociale. Cela peut se faire en envoyant des liens vers des sites contrôlés hacker ou un morceau de fichier malware. Au lieu de compter sur un seul fichier exécutable qui peut facilement être analysé avec un simple moteur antivirus en temps réel, les pirates peuvent intégrer des modules téléchargeables qui utilisent un processus de livraison en plusieurs étapes. Il existe plusieurs stratégies qui ont été jugées efficaces pour déployer des virus à l'échelle mondiale.

- Programmes malveillants d'installation de logiciels - Les criminels peuvent télécharger des installateurs de logiciels légitimes à partir des pages de téléchargement officiel de fournisseur. Ils sont modifiés pour inclure le code des logiciels malveillants, le fichier résultant est ensuite distribué à l'aide de diverses façons: messages électroniques, pages de téléchargement de contrefaçon, réseaux P2P et etc.

- Les macros de documents Infected - Ces types de documents pose comme documents légitimes des intérêts des utilisateurs et font passer pour des factures, notifications ou lettres. Ils peuvent être de différents types (riches documents texte, feuilles de calcul ou des présentations) et lancer une invite de notification qui demande aux victimes d'activer les macros intégrées (scripts). Si cela est fait l'infection par le virus suit.

- Scripts du navigateur dangereux - Lorsque les attaques impliquent des plugins de navigateur Web contrefaits (également connu sous le nom pirates de l'air). Habituellement, ils redirigent les victimes à un site exploité hacker en changeant les paramètres par défaut. Au cours de l'infection initiale, l'échantillon de virus peut également être déployé sur les ordinateurs des victimes.

D'autres moyens directs de livrer les infections virales impliquent la création de sites malveillants. Ils utilisent les mêmes graphiques et texte que les sites légitimes et constituent généralement que des copies contrefaites de services Internet et les portails de téléchargement. Les pirates enregistrent des noms de domaine qui sont semblables aux sites légitimes, en conséquence de nombreux utilisateurs en sont victimes.

Récemment, les virus sont également distribués à l'aide de messages sur les réseaux sociaux provenant de faux profils, programmes de chat, et forums Web. Cela va plus loin dans les conversations en jeu, communautés de jeux (tel que la vapeur) et d'autres applications connexes.

Mécanismes initiaux d'infection de virus

Une fois que les virus ont été déployés à la victime accueille la première étape de l'infection est commencé. Habituellement, la plupart des menaces de malware démarrent leurs moteurs dès que cela est fait, ce qui est le comportement par défaut. Les logiciels anti-malware ont la capacité de surveiller ce comportement et peuvent immédiatement signaler au logiciel d'analyse d'exécuter une analyse approfondie du fichier potentiellement dangereux. Par conséquent, ces souches peuvent contourner les moteurs en temps réel. Ceci est lié à la protection furtive capacités qui luttent contre le comportement attendu. Ils peuvent aussi passer par le système de recherche d'autres logiciels de sécurité. Si l'on trouve qu'ils peuvent être entièrement contournées ou tout à fait retirés. Les virus peuvent également être programmés pour se supprimer et éviter la détection.

L'étape suivante serait diligenter une la collecte d'informations module. Il utilise un module séparé qui est capable d'extraire une grande quantité de données à partir des hôtes compromis. Les experts de la sécurité classent généralement les informations en deux groupes principaux:

- Metrics anonymes - Ils sont utilisés par les criminels pour juger de la campagne d'attaque efficace est. Normalement, les données sont des données de version du système d'exploitation et des informations connexes.

- Les données personnelles relatives - Ce type est extrait à l'aide d'une instruction spéciale qui vise les chaînes relatives à l'identité des utilisateurs. En conséquence, les pirates peuvent obtenir des informations telles que le nom de la victime, adresse, téléphone, intérêts, les informations d'identification de compte et mots de passe.

Ces informations peuvent être transmises aux opérateurs de pirates utilisant une connexion unique. Dans d'autres cas, une connexion constante peut être établie avec les contrôleurs criminels via un serveur de commande et de contrôle. Habituellement, les connexions cryptées sont la norme et les pirates peuvent les utiliser pour envoyer des commandes arbitraires aux victimes. Dans certains cas, il peut également être utilisé pour diffuser des menaces de logiciels malveillants supplémentaires. Une infection cheval de Troie peut suivre ce qui permettrait aux opérateurs de hackers d'espionner les victimes en temps réel et de prendre le contrôle des machines à tout moment.

D'une manière similaire ransomware les virus peuvent être déployés sur les ordinateurs des victimes. Une fois qu'ils se sont infiltrés dans le système des moteurs logiciels malveillants commencent à traiter les fichiers utilisateur sensibles selon une liste intégrée des extensions de type de fichier. Les utilisateurs sont ensuite soumis à un chantage à payer les frais de rançon aux pirates à l'aide d'un crypto-monnaie.

Virus - Tendances design conséquences des infections avancées

Dans les dernières années, les pirates informatiques ont mis en œuvre de nouveaux concepts qui étendent encore les capacités des campagnes d'attaque de logiciels malveillants en cours. Une addition qui est devenue standard est le mécanisme d'exécution de plusieurs étapes. Une fois que les criminels ont pu pénétrer dans les ordinateurs du réseau, ils peuvent utiliser la deuxième étape pour initier divers types de changements du système.

Par exemple, la modification du Registre de Windows peut désactiver certains services et il est aussi la cause de échec de l'application. Habituellement, ces modifications sont apportées afin de provoquer un état persistant d'exécution. Ce type d'infiltration peut surveiller les actions du système et des utilisateurs afin de se protéger contre le retrait. Après l'installation de logiciels malveillants, il peut lutter activement contre ces actions en manipulant le système et accrochage aux processus du système. Les fichiers de virus sont placés dans le dossier système Windows et rebaptisés en tant que composants légitimes, cela est fait afin de ne pas éveiller les soupçons. malware avancée peut également supprimer le Des copies de volume de l'ombre ce qui rend difficile pour les victimes de restaurer leurs données. souches Ransomware peuvent également interagir avec les Volume Manager qui permet d'accéder à l'ensemble du stockage amovible et des partages réseau disponibles. L'un des faits dangereux est que les utilisateurs de logiciels malveillants ont tendance à utiliser ces instructions avancées des logiciels malveillants avec mineurs de crypto-monnaie. Ils représentent code malveillant qui exploite des composants matériels disponibles afin de générer des revenus pour les opérateurs.

Dans d'autres cas, les souches de virus désignés peuvent inclure botnet code. Ceci est un type de malware très dangereux qui peut dépasser un contrôle complet du système et se connecter à un réseau de zombies dans le monde entier. Les opérateurs de pirates derrière l'infection peut alors utiliser la puissance combinée de tous les nœuds (également connu sous le nom “bots”) pour lancer le déni dévastateur des attaques de service.

Lorsque les opérateurs malveillants cherchent à recueillir des renseignements sur les utilisateurs dans les campagnes de chantage potentiels, ils peuvent choisir d'intégrer keylogger utilité dans le code. Il transmet en permanence toutes les sorties du clavier ainsi que le mouvement de la souris sur une base de données gérée par les pirates. Lorsqu'il est utilisé en combinaison avec un cheval de Troie par exemple les pirates peuvent également afficher toutes les actions des victimes en temps réel.

Comment faire pour gérer l'ordinateur des infections de virus

Dans de nombreux cas, les utilisateurs d'ordinateurs peuvent ignorer qu'ils ont été infiltrés par un virus. Les analystes de sécurité notent qu'il ya une augmentation du botnet et des échantillons furtifs qui ne donnent pas une indication visible que les machines ont été touchés. Comme expliqué plus haut leurs moteurs logiciels malveillants ont la capacité de se brancher aux processus du système et en tant que tels ne sont pas visibles même si les utilisateurs tentent d'enquêter sur une éventuelle intrusion.

Combiné avec le fait que beaucoup des échantillons avancés peuvent entièrement contourner ou supprimer le logiciel anti-virus existants, seule l'utilisation d'une solution anti-spyware de qualité peut protéger les utilisateurs et supprimer les infections trouvées. Nous vous recommandons vivement que tous les ordinateurs des utilisateurs scannent leur système de virus.

Spy Hunter scanner ne détecte que la menace. Si vous voulez que la menace d'être retiré automatiquement, vous devez acheter la version complète de l'outil anti-malware.En savoir plus sur l'outil SpyHunter Anti-Malware / Comment désinstaller SpyHunter