Os vírus de computador estão evoluindo rapidamente como hackers estão desenvolvendo novos tipos de mecanismos de malware e de entrega. Apesar do fato de que a maioria dos usuários de computadores comuns percebê-los como arquivos executáveis individuais que executam um comportamento roteiro pré-definido, as campanhas de ataque atuais mostram uma maneira totalmente diferente de lidar com arquivos. O cenário de vírus de computador está mudando rapidamente à medida que pedaços de malware de próxima geração estão sendo produzidos. Em certas situações, os analistas de segurança correm contra os hackers, pois as infecções podem permanecer não detectadas por longos períodos de tempo. Este artigo explora alguns dos exemplos contemporâneos de design de vírus de computador e os componentes essenciais de malware que se tornaram padrão nos últimos anos.

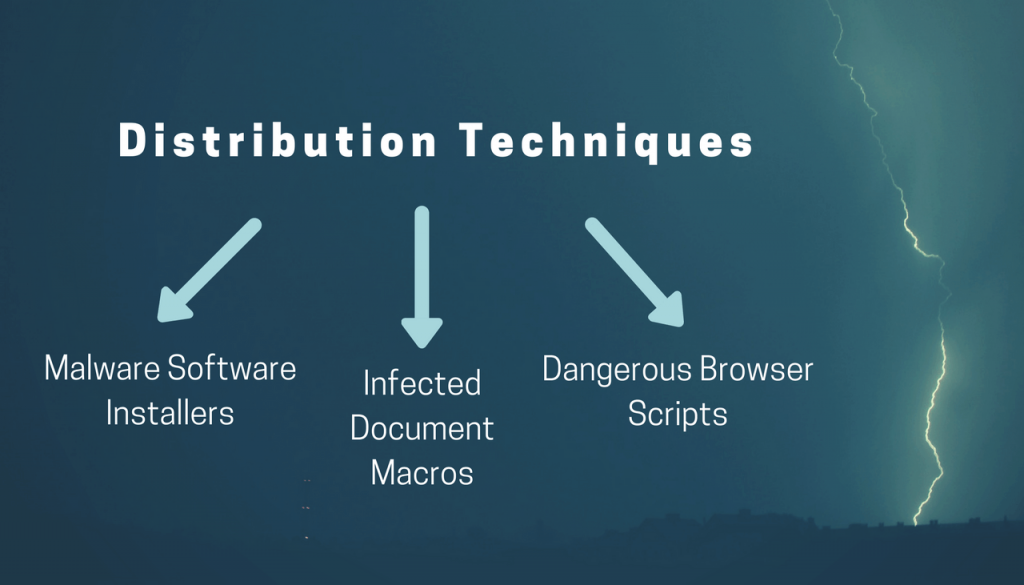

Princípios de Malware: distribuição técnico

Um dos aspectos mais importantes das várias campanhas de ataque é o estágio de planejamento. Em maior medida, o mecanismo de infecção permanece muito mais importante do que os próprios componentes de malware reais. Para um criminoso de computador, a tarefa mais perigosa é a fase inicial de intrusão, pois eles precisam descobrir uma maneira de invadir os alvos pretendidos. Nos últimos anos, as estratégias de distribuição mudaram drasticamente à medida que os criminosos utilizam uma ampla gama de ferramentas, serviços web, e mecanismos avançados.

Os usuários de computador podem se tornar vítimas de elaborados esquemas de phishing que utilizam várias estratégias de engenharia social. Isso pode ser feito enviando links para sites controlados por hackers ou um arquivo de malware. Em vez de depender de um único arquivo executável que pode ser facilmente verificado com um mecanismo antivírus simples em tempo real, os hackers podem integrar módulos para download que usam um processo de entrega de vários estágios. Existem várias estratégias que se mostraram eficazes na implantação de vírus em escala mundial.

- Malware Software Instaladores - Os criminosos podem baixar instaladores de software legítimos das páginas oficiais de download do fornecedor. Eles são modificados para incluir código de malware, o arquivo resultante é então distribuído de várias maneiras: mensagens de e-mail, páginas de download falsificados, Redes P2P e etc.

- Macros de documentos infectados - Este tipo de documento se apresenta como documentos legítimos dos interesses do usuário e como faturas, notificações ou cartas. Eles podem ser de vários tipos (documentos de texto rico, planilhas ou apresentações) e lançar um prompt de notificação que pede às vítimas para habilitar as macros embutidas (Scripts). Se isso for feito a infecção pelo vírus segue.

- Scripts de navegador perigosos - Quando os ataques envolvem plug-ins de navegador da web falsificados (também conhecido como sequestradores). Normalmente, eles redirecionam as vítimas para um site operado por hacker, alterando as configurações padrão. Durante a infecção inicial, a amostra de vírus também pode ser implantada nos computadores das vítimas.

Outras formas diretas de transmissão de infecções por vírus envolvem a criação de sites de malware. Eles usam os mesmos gráficos e texto de sites legítimos e geralmente se fazem passar por cópias falsificadas de serviços de Internet e portais de download. Os hackers registram nomes de domínio semelhantes aos sites legítimos, como consequência, muitos usuários são vítimas deles.

Recentemente, vírus também são distribuídos usando mensagens de mídia social de perfis falsos, programas de chat, e fóruns da web. Isso continua em bate-papos no jogo, comunidades de jogos (como Steam) e outros aplicativos relacionados.

Mecanismos iniciais de infecção por vírus

Assim que os vírus forem implantados nos hosts da vítima, o primeiro estágio da infecção é iniciado. Usualmente, a maioria das ameaças de malware iniciam seus mecanismos assim que isso é feito, o que é o comportamento padrão. O software anti-malware tem a capacidade de observar esse comportamento e pode sinalizar imediatamente ao software de varredura para executar uma análise profunda do arquivo potencialmente perigoso. Como um resultado, essas tensões podem contornar os motores em tempo real. Isso está relacionado ao proteção discrição recursos que se opõem ao comportamento esperado. Eles também podem percorrer o sistema em busca de outro software de segurança. Se algum for encontrado, ele pode ser totalmente ignorado ou totalmente removido. Os vírus também podem ser programados para se excluir e evitar a detecção.

O próximo passo seria instituir um obtendo informações módulo. Ele usa um módulo separado que é capaz de extrair muitos dados dos hosts comprometidos. Os especialistas em segurança geralmente classificam as informações em dois grupos principais:

- Anonymous Metrics - Eles são usados pelos criminosos para avaliar a eficácia da campanha de ataque. Normalmente, os dados consistem em dados da versão do sistema operacional e informações relacionadas.

- De identificação pessoal Dados - Este tipo é extraído usando uma instrução especial que busca strings relacionadas à identidade do usuário. Como resultado, os hackers podem obter informações como o nome da vítima, endereço, telefone, interesses, credenciais da conta e senhas.

Essas informações podem ser retransmitidas para os operadores de hackers usando uma conexão única. Em outros casos, uma conexão constante pode ser feita com os controladores criminais por meio de um servidor de comando e controle. Usualmente, conexões criptografadas são a norma e os hackers podem utilizá-las para enviar comandos arbitrários às vítimas. Em certos casos, também pode ser usado para fornecer ameaças de malware adicionais. UMA infecção Trojan pode seguir o que permitiria aos operadores do hacker espionar as vítimas em tempo real, bem como assumir o controle das máquinas a qualquer momento.

De forma semelhante ransomware vírus podem ser implantados nos computadores das vítimas. Depois de se infiltrarem no sistema, seus mecanismos de malware começam a processar arquivos confidenciais do usuário de acordo com uma lista integrada de extensões de tipo de arquivo. Os usuários são então chantageados para pagar uma taxa de resgate aos hackers usando uma criptomoeda.

Tendências de design de vírus - implicações de infecções avançadas

Nos últimos anos, hackers de computador implementaram conceitos mais novos que estendem ainda mais as capacidades das campanhas de ataque de malware em andamento. Uma adição que se tornou padrão é o mecanismo de entrega de várias etapas. Depois que os criminosos conseguem penetrar nos computadores da rede, eles podem usar o segundo estágio para iniciar vários tipos de alterações no sistema.

Por exemplo, a modificação do Registro do Windows pode desativar certos serviços e também é a causa de falha no aplicativo. Usualmente, tais mudanças são feitas para causar um estado persistente de execução. Este tipo de infiltração pode monitorar o sistema e as ações do usuário, a fim de se proteger de remoção. Após a instalação do malware, ele pode combater ativamente tais ações, manipulando o sistema e conectando-se aos processos do sistema. Os arquivos de vírus são colocados na pasta de sistema do Windows e renomeados como componentes legítimos, isso é feito para não levantar suspeitas. Malware avançado também pode excluir o As cópias de sombra de volume o que torna difícil para as vítimas restaurar seus dados. As cepas de ransomware também podem interagir com o Volume Manager o que torna possível acessar todo o armazenamento removível e compartilhamentos de rede disponíveis. Um dos fatos perigosos é que os usuários de malware tendem a usar essas instruções avançadas de malware com mineiros criptomoeda. Eles representam o código de malware que aproveita os componentes de hardware disponíveis para gerar receita para as operadoras.

Em outros casos, as cepas de vírus designadas podem incluir botnet código. Este é um tipo de malware muito perigoso que pode assumir o controle total do sistema e conectá-lo a uma rede mundial de zumbis. Os operadores de hackers por trás da infecção podem, então, usar o poder combinado de todos os nós (também conhecido como “bots”) para lançar ataques devastadores de negação de serviço.

Quando os operadores de malware buscam reunir informações sobre os usuários em campanhas de chantagem em potencial, eles podem optar por integrar um keylogger utilidade no código. Ele irá transmitir constantemente todas as saídas do teclado, bem como o movimento do mouse para um banco de dados operado pelos hackers. Quando usado em combinação com uma instância de Trojan, os hackers também podem ver todas as ações da vítima em tempo real.

Como lidar com infecções por vírus de computador

Em muitos casos, os usuários de computador podem não estar cientes de que foram infiltrados por um vírus. Os analistas de segurança observam que há um aumento nas amostras de botnet e stealth que não dão uma indicação visível de que as máquinas foram afetadas. Conforme explicado acima, seus mecanismos de malware têm a capacidade de se conectar aos processos do sistema e, como tal, não são visíveis, mesmo que os usuários tentem investigar uma possível intrusão.

Combinado com o fato de que muitas das amostras avançadas podem ignorar ou remover totalmente o software antivírus existente, somente o uso de uma solução anti-spyware de qualidade pode proteger os usuários e remover infecções encontradas. É altamente recomendável que todos os usuários de computadores examinem seus sistemas em busca de vírus.

digitalizador Spy Hunter só irá detectar a ameaça. Se você quiser a ameaça de ser removido automaticamente, você precisa comprar a versão completa da ferramenta anti-malware.Saiba Mais Sobre SpyHunter Anti-Malware Ferramenta / Como desinstalar o SpyHunter