Mars 2017 Patch Tuesday a été sous les projecteurs depuis qu'il a été déployé. a causé tout cumulatifs des mises à jour les dégâts. Pendant ce temps, une faille signalée étant donné l'identifiant CVE-2017-0022 a été patché. TrendMicro a rapporté la vulnérabilité à Microsoft en Septembre 2016.

La faille a été exploitée dans les AdGholas campagne et a été malveillante liée ensuite mis en œuvre dans le Neutrino exploiter kit. Les chercheurs disent que la référence CVE-2017-0022 a pris la place de CVE-2016-3298 et CVE-2016-3351 dans la campagne que les deux défauts ont été abordés dans de précédents.

CVE-2017-0022 Présentation technique

MITRE description de

Microsoft XML Core Services (MSXML) dans Windows 10 Or, 1511, et 1607; Fenêtres 7 SP1; Fenêtres 8.1; Windows RT 8.1; Windows Server 2008 SP2 et R2 SP1; Windows Server 2012 L'or et R2; Windows Server 2016; et Windows Vista Service Pack 2 ne gère pas correctement des objets dans la mémoire, permettant aux pirates d'épreuve pour les fichiers sur le disque via un site Web conçu, alias “Information Microsoft XML de la vulnérabilité de divulgation.”

CVE-2017-0022 exploitée dans les attaques de phishing et malveillantes liées aux

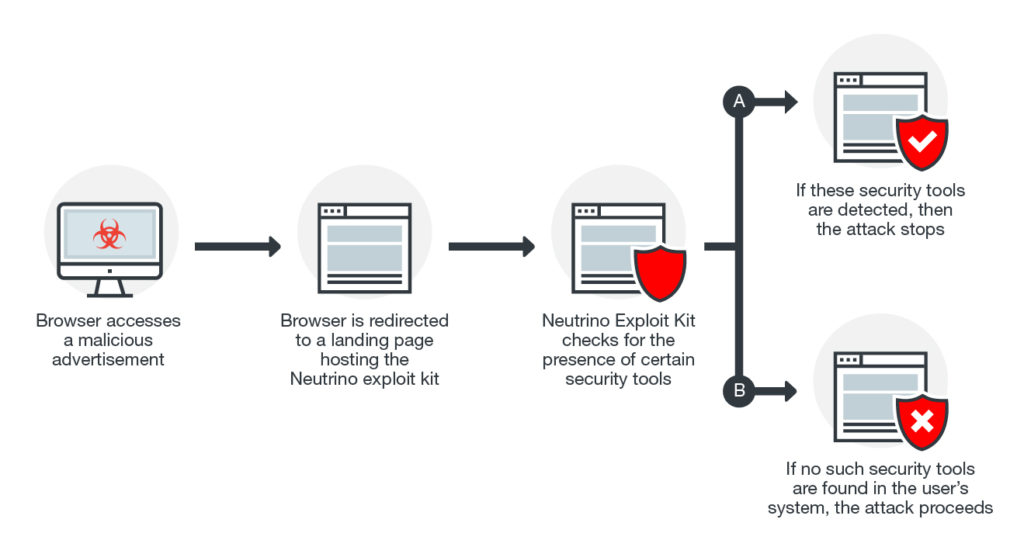

Si la référence CVE-2017-0022 est exploitée, il pourrait être utilisé dans les attaques de phishing pour tromper les utilisateurs dans des sites Web malveillants. Si la tentative malveillante se révèle réussir, il pourrait conduire à un accès non autorisé à des informations sensibles. L'attaquant pourrait également être en mesure de détecter le type de fonctionnement du logiciel de sécurité sur le système cible, en particulier des solutions qui analysent les logiciels malveillants.

Voici comment une campagne de malvertising construite sur cette vulnérabilité ressemble:

en relation: CVE-2017-0016, CVE-2017-0037, CVE-2017-0038 - Quelles sont les mesures d'atténuation?

D'autres vulnérabilités récentes dans Microsoft sont CVE-2017-0016, CVE-2017-0037, CVE-2017-0038. Ils Brough à la lumière de l'emploi de la protection du système de prévention des intrusions (IPS), comme l'a souligné par les chercheurs TrendMicro. IPS, également connu sous le Patching virtuel, aide à protéger contre les vulnérabilités, même dans les cas où patchés n'a pas encore été publié. Les trois défauts Microsoft étaient situés dans les composants suivants: service SMB de base, Internet Explorer et les navigateurs Edge, et l'interface Graphics Device.