CVE-2019-14287 est une nouvelle vulnérabilité découverte dans Sudo.

CVE-2019-14287 est une nouvelle vulnérabilité découverte dans Sudo.

Sudo est considéré comme l'un des programmes les plus importants et les plus utilisés pour Unix- et les systèmes d'exploitation basés sur Linux qui permet à un utilisateur autorisé à exécuter une commande en tant que super-utilisateur ou un autre utilisateur, conformément à la politique de sécurité. Le programme est “Expédié” comme une commande de base sur presque tous les systèmes Linux.

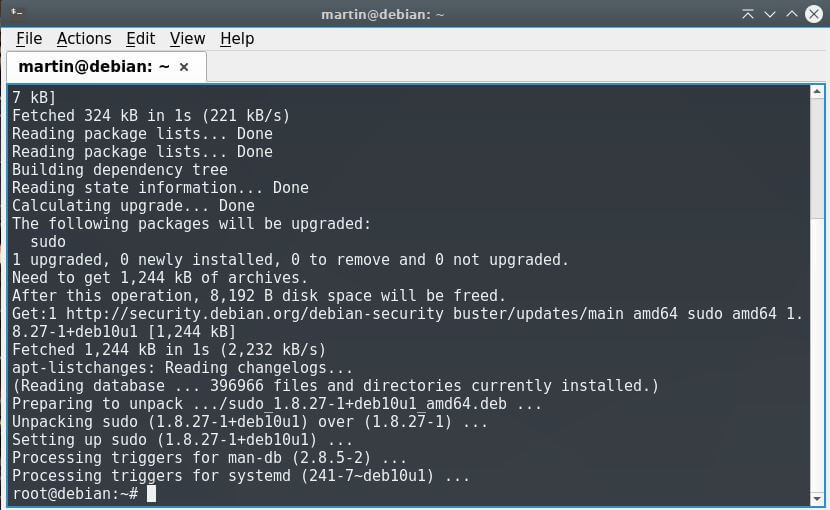

Note: Capture d'écran de mon collègue Martin qui déjà mis à jour son distro. Tu devrais faire pareil.

CVE-2019-14287

La vulnérabilité CVE-2019-14287 implique la façon dont Sudo implémente les commandes en cours d'exécution avec l'ID utilisateur arbitraire. versions antérieures à la version Sudo 1.8.28 sont tous touchés. Selon l'avis de RedHat officiel, si une entrée de sudoers est écrit pour permettre à l'attaquant d'exécuter une commande en tant qu'utilisateur root, sauf, ce défaut peut être utilisé par l'attaquant de contourner cette restriction.

Il convient de préciser que l'exploitation du bogue requiert avec succès l'utilisateur d'avoir des privilèges Sudo qui leur permettent d'exécuter des commandes avec un ID utilisateur arbitraire. Habituellement, cela signifie que l'entrée sudoers de l'utilisateur a la valeur spéciale ALL dans le spécificateur Runas. Si une entrée de sudoers est écrit de manière à permettre à l'utilisateur d'exécuter une commande en tant qu'utilisateur root, sauf, la vulnérabilité peut être utilisée pour éviter cette restriction.

Qu'est-ce que cela signifie?

Sur presque toutes les distributions Linux, la valeur ALL dans la spécification RunAs dans le fichier / etc / sudoers permet aux utilisateurs de l'administrateur ou les groupes Sudo pour exécuter des commandes comme tout utilisateur valide. Parce que la séparation des privilèges est un principe de sécurité rudimentaire dans Linux, admins peuvent configurer un fichier sudoers pour déterminer le type de commandes des utilisateurs spécifiques peuvent exécuter. Même dans les cas où un utilisateur a été limité pour exécuter des commandes en tant que root, le défaut pourrait permettre à l'utilisateur de contourner le système politique de sécurité pour pirater le contrôle du système.

Comme expliqué par les développeurs de Sudo, “cela peut être utilisé par un utilisateur avec des privilèges Sudo suffisants pour exécuter des commandes en tant que root, même si la spécification Runas explicitement interdit l'accès racine aussi longtemps que le mot clé ALL apparaît en premier dans la spécification Runas.”

Les bonnes nouvelles sont que le bug est corrigé dans sudo 1.8.28.

Savais-tu?

Une autre vulnérabilité grave a été déterré dans Sudo en 2017. CVE-2017-1000367 est une racine grave bug Linux découvert par des chercheurs Qualys sécurité. La faille réside dans Sudo de “get_process_ttyname()” fonction pour Linux et pourrait permettre à un utilisateur avec des privilèges sudo pour exécuter des commandes en tant que root ou élever les privilèges root.

salut les gars,

L'outil github.com/TH3xACE/SUDO_KILLER vous permet de détecter la CVE-2019-14287 et propose également comment l'exploiter. Il y a aussi un docker avec différents scénarios d'exploitation de la CVE, y compris sudo-2019-14287. Il suffit de lancer la commande suivante pour le docker :

démarrer le service docker

docker tirer th3xace / sudo_killer_demo

run docker –rm -it th3xace / sudo_killer_demo

cd SUDO_KILLER

./SUDO_KILLERv1.3.7.sh

Il suffit de faire défiler vers le bas et chercher CVE-2019-14287, il vous dira comment exploiter CVE-2019-14287.

Si vous voulez vérifier les autres CVEs, il suffit d'exécuter avec l'argument -c.

Une +1 étoile si vous aimez s'il vous plaît le projet.