Une tendance inquiétante a été repéré récemment des attaques continues de DDoS. Après l'attaque Lizard Squad contre le destin et Call of Duty serveurs, les chercheurs ont confirmé un volume élevé d'attaques qui s'est passé au cours des six premiers mois de 2014. Les joueurs qui ont subi l'attaque ont été amorcés à partir de serveurs en plein milieu de leur jeu, lorsqu'un message d'erreur est survenue. L'accès au jeu a été limité pendant plusieurs heures et les joueurs se plaint à ce sujet, menaçant de demander leur argent.

La tendance de ces attaques DDoS est susceptible de continuer pour deux raisons principales - l'accès à des solutions de services DDoS et la couverture étendue des attaques. C'est pourquoi les exploitants de sites Web ont besoin de mettre en place des défenses contre les attaques DDoS.

DDoS durée d'attaque

Ces attaques sont de courte durée et sont répétées sur une base fréquente. Environ 90 % des attaques qui ont été détectés au cours de cette période de temps a duré moins d'une demi-heure. Selon les experts, la tendance actuelle est d'attaques envers les sites sensibles à la latence, y compris le service d'hébergement, jeux en ligne et eCommerice. C'est pourquoi ces sites devraient s'appliquer différentes solutions de sécurité avec une réponse rapide.

Attaque DDoS force

Les attaques sont de haut débit et le volume élevé. Par exemple, le volume du trafic DDoS augmentée avec un tiers pour atteindre plus de 500 Mbps. Cinq pour cent du volume de trafic DDoS a même atteint jusqu'à 4 Gbps. Dans la première moitié de 2014 plus que 50% des attaques DDoS étaient au-dessus 0.2Mpps, qui est une 16 % augmenter. Dans le même temps plus d' 2% des attaques DDoS ont commencé à taux 3.2Mpps et au-dessus.

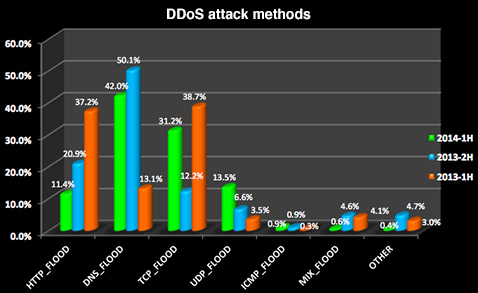

Méthodes d'attaque DDoS

Les attaques DDoS sont caractérisés par trois méthodes principales, à savoir DNS Flood, TCP inondations et des crues HTTP. Les trois principaux types d'attaque forment 85 % de toutes les attaques. La méthode la plus populaire utilisé sont les attaques contre les inondations DNS faisant 42 % de toutes les attaques remarqué. Le nombre de déluge HTTP et les attaques DNS inondation a diminué, tandis que dans le même temps, les attaques TCP inondations ont augmenté considérablement.

Les attaques FSI

Les chercheurs ont constaté que le nombre des attaques FSI a également augmenté de 87 %, les attaques de jeux en ligne ont augmenté de 60 % et les attaques des entreprises ont augmenté de 100 %.

Les attaques DDoS de haute fréquence

Les attaques DDoS s'est avéré être un des plus longs et plus grand, ainsi que celles qui ont la plus haute fréquence. La plus longue de toutes les attaques simples duré presque 12 journées, tandis que la plus grande attaque unique dans la mesure où a été frappé par paquets par seconde à 23 le volume en millions de pps.

À la fois, plus que 40 % des victimes ont été ciblées par les nombreux temps d'attaque, et un dans chaque 40 victimes a été frappé à plusieurs reprises depuis plus de 10 fois. La fréquence la plus élevée d'attaques qui a été remarqué par une victime atteinte 68 DDoS attaques séparées.

Attaque DDoS avenir

Récemment, le fondateur de chef de file de protection DDoS GigeNET, Ameen Pishdadi, a déclaré que les attaques les plus populaires étaient la réflexion DNS et NTP. Il a noté en outre que, dans le début de 2014 NTP a été forte et maintenant qu'il a déjà été branché dans de nombreux serveurs, la fréquence et la taille des attaques finiront par descendre.

Ces résultats sont conformes aux principales observations et l'analyse statistique, basés sur les données des attaques DDoS incidents réels au cours des six premiers mois de 2014. L'information sur les données proviennent de fournisseurs de services Internet et les sociétés d'hébergement Internet, les entreprises mondiales et les opérateurs de télécommunications régionaux.