Au lieu d'être arrêté, un kit puissant de différents types de logiciels malveillants, principalement des chevaux de Troie encore continue d'infecter les utilisateurs d'Android sur une base quotidienne. Rapports par TrendLabs de Trend Micro indiquent que certaines applications ont même réussi à générer autour de 500 000 téléchargements. Cette diffusion massive d'applications malveillantes ont suscité des inquiétudes, car ils continuent de se propager avec un taux similaire au taux de retour au printemps 2016 lorsque le malware DressCode a été initialement détecté. Les chercheurs signalent également qu'il existe plusieurs types de menaces qui sont très réel lorsque DressCode est impliqué.

Au lieu d'être arrêté, un kit puissant de différents types de logiciels malveillants, principalement des chevaux de Troie encore continue d'infecter les utilisateurs d'Android sur une base quotidienne. Rapports par TrendLabs de Trend Micro indiquent que certaines applications ont même réussi à générer autour de 500 000 téléchargements. Cette diffusion massive d'applications malveillantes ont suscité des inquiétudes, car ils continuent de se propager avec un taux similaire au taux de retour au printemps 2016 lorsque le malware DressCode a été initialement détecté. Les chercheurs signalent également qu'il existe plusieurs types de menaces qui sont très réel lorsque DressCode est impliqué.

Comment fonctionne un processus d'infection de DressCode

Initialement, le cheval de Troie reproduit par une application malveillante de faire semblant d'être légitime. Pour générer un taux de téléchargement supérieur, les cyber-criminels ont choisi une stratégie très spécifique - soit ils ressemblent à des applications comme si elles étaient légitimes largement télécharger des ajouts d'applications, comme un mod pour Pokemon Go ou Minecraft add-on. Cela rend les applications plus souhaitable et augmente les chances de devenir des victimes infectées.

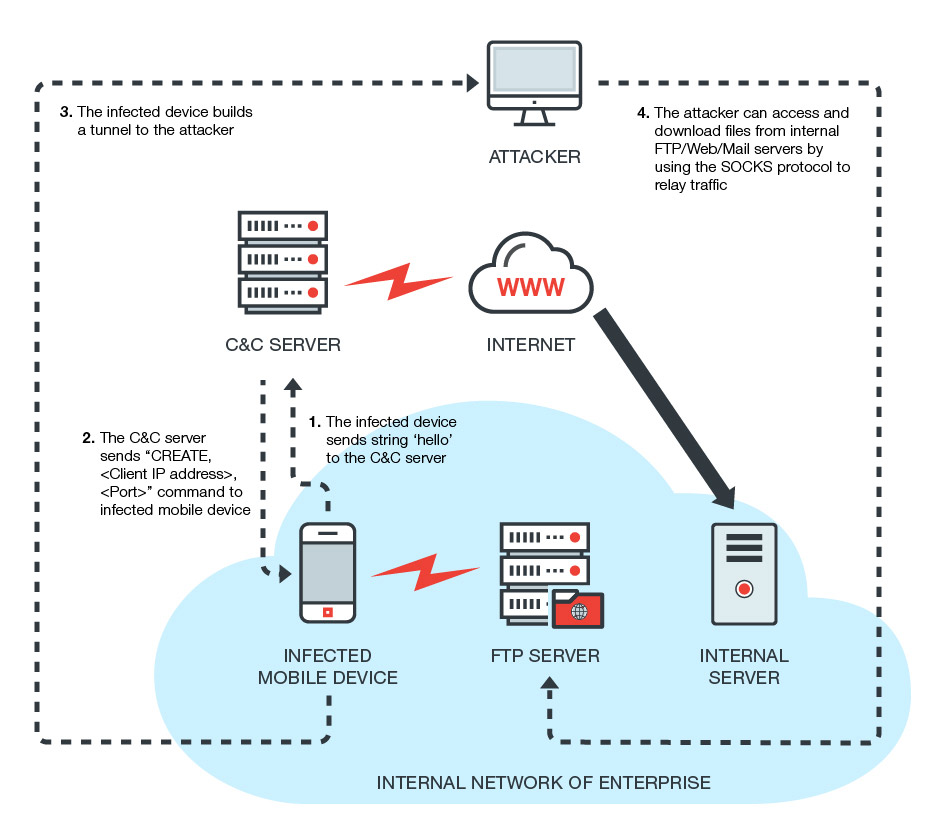

Une fois que ces applications suspectes sont mises en place sur un appareil Android, le virus se connecte au serveur de commande et de contrôle qui est actuellement un hôte distant dans le nuage. Après avoir été connecté et identifié sur le serveur, le serveur envoie des requêtes d'ouvrir le port non sécurisé et donc créer une connexion basée sur le protocole TCP.

Une fois déjà compromis l'appareil peut être utilisé de différentes façons.

des malwares Trend Micro ont réussi à la recherche de la connexion du virus dans les détails que pour établir une carte mentale de la façon dont il communique exactement de l'attaquant à l'appareil infecté.

Dans leur recherche, les chercheurs ont établi que le virus peut tirer profit de la connexion du dispositif compromis a mis en place dans le seul but de sauter l'appareil et se concentrer sur la connexion avec les serveurs internes que pour voler des informations cruciales, en utilisant le dispositif d'intermédiaire pour l'attaque MiTM. Avec la dernière tendance de BYOD ou d'apporter votre appareil à un environnement d'affaires, ce virus peut causer tout à fait les problèmes pour les organisations.

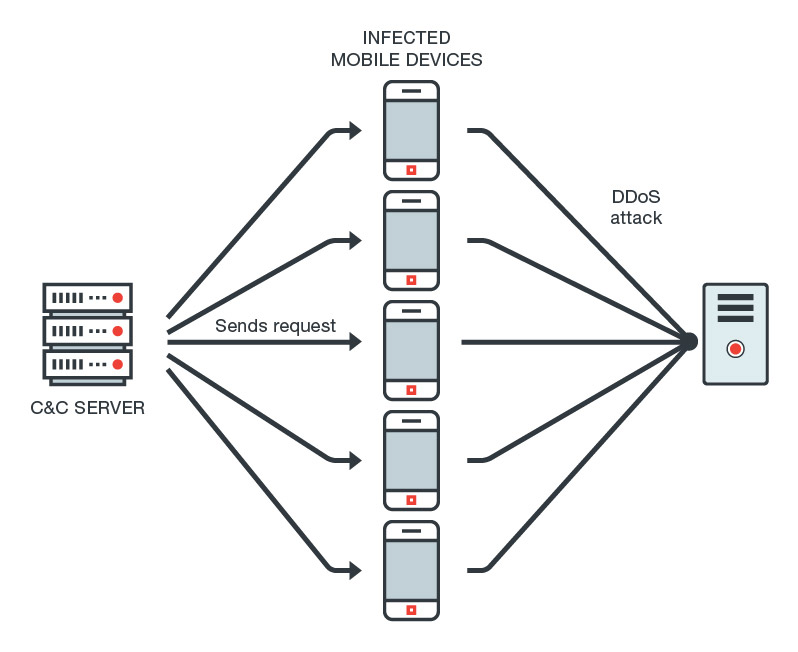

Un scénario possible est que les logiciels malveillants DressCode un protocole SOCKS situe proxy sur les appareils qu'il a déjà compromis. Si le logiciel malveillant a infecté un dispositif, ce n'est pas un problème, cependant, le virus peut avoir un botnet de périphériques via ce protocole et ceci est une menace réelle pour toute organisation qui gère un réseau. Une utilisation de ces réseaux de zombies pourrait être de provoquer une attaque DDoS malveillant à un serveur ciblé, rendant temporairement inutile.

En plus de ces conséquences dans le monde réel, le malware peut également installer des logiciels malveillants clicker qui peut se connecter automatiquement les périphériques à divers hôtes tiers et les URL qui font partie d'un pay-per-click et d'autres régimes d'affiliation, générer automatiquement des recettes pour l'attaquant par la conduite du trafic de mystification via les dispositifs infectés.

Un autre scénario est réel si un dispositif qui a déjà été infecté doit être utilisé pour infecter d'autres appareils à l'aide d'une stratégie d'infection comme un ver. Ceci est particulièrement dangereux, car tout ce qu'il faut est de deux appareils à être reliés entre eux d'une manière et un d'entre eux d'être infectées. Pour mettre cela en perspective, imaginez qu'il ya un dispositif mobile d'un cadre supérieur dans lequel il y a un secret information de l'entreprise. Un dispositif infecté peut potentiellement tirer profit et pirater le dispositif exécutif, permettant aux pirates de télécharger des données vers leurs serveurs via le périphérique infecté. Cela vaut également pour tous les types de dispositifs, pas seulement les téléphones intelligents, mais les ordinateurs de sécurité, routeurs, caméras sans fil, et d'autres. Et si un bâtiment est « intelligent » et interconnecté, les pirates peuvent même avoir accès à des éléments essentiels à l'intérieur du bâtiment tels que les ascenseurs, portes automatiques, et RFID ou un code sécurisé portes.

Résumé et de vous protéger

DressCode n'est pas une nouvelle menace, et il a été autour depuis un certain temps. Gardez à l'esprit qu'il existe plusieurs types de menaces propagation dans la boutique Google Play qui peut effectuer enracinant de votre appareil et bien d'autres activités, y compris d'infecter l'ensemble des dispositifs botnet avec ransomware mobiles simultanément.

Voilà pourquoi pour vous protéger contre les menaces mobiles vous ne tout simplement pas besoin d'un logiciel. Il est presque impératif d'avoir une solution constituée d'un ensemble d'activités et d'outils pour augmenter votre protection parce que d'habitude, le facteur humain est l'une des raisons les plus cruciales pour les infections.

Nous avons suggéré quelques conseils pour protéger votre appareil que vous pouvez combiner ci-dessous:

- Utilisez un Android logiciel de protection mobile app qui permet de suivre également la violation de la vie privée de chaque application.

- Mettez à jour votre appareil dès les mises à jour sont disponibles.

- Ne pas utiliser les réseaux Wi-Fi non sécurisés et préfèrent toujours les connexions LTE.