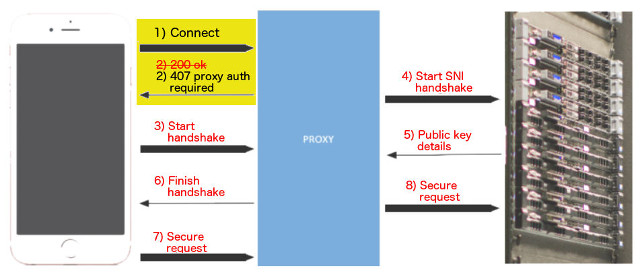

Une nouvelle faille de sécurité qui peut mettre une gamme de produits à risque vient d'être divulguée par le chercheur en sécurité Jerry Decime. Il a révélé des détails choquants sur la faille, surnommé FalseCONNECT. Selon l'analyse de Decime, la vulnérabilité peut permettre à un homme-in-the-Middle attaque et intercepter le trafic HTTPS. Ce serait en raison de défauts dans le déploiement des procédures d'authentification proxy dans plusieurs produits. Plus précisément, un défaut existe dans la façon dont les applications spécifiques répondre aux demandes HTTP CONNECT via HTTP / 1.0 407 réponses Authentification proxy requise.

Un autre regard sur la vulnérabilité FalseCONNECT

Peu dit:

Des erreurs ont été faites dans la mise en œuvre de l'authentification proxy. Ce, à son tour, a entraîné de nombreuses vulnérabilités avec la mise en œuvre du “HTTP / 1.0 407 Authentification proxy requise” réponse aux demandes de connexion dans une large gamme de systèmes d'exploitation, applications, et les navigateurs pour tout appareil configuré pour utiliser un proxy et même certains qui n'étaient pas avec le soutien de proxy automatique activé par défaut dans Windows.

Il est important de noter que la faille existe uniquement dans des environnements de réseau. Ceci est où les utilisateurs appliquent les connexions proxy. La configuration est surtout populaire dans les réseaux d'entreprise dans lequel les pare-feu puissants sont mis en place. Si un attaquant a accès à un réseau compromis et pourrait écouter le trafic proxy, il pourrait aussi facilement renifler pour les requêtes HTTP CONNECT envoyées au proxy local.

Une fois qu'une telle demande est intercepté par un attaquant, il peut y répondre à la place du vrai serveur proxy. Puis, l'attaquant peut émettre une 407 Authentification proxy réponse requise lorsque l'utilisateur est invité pour un mot de passe pour accéder à un service.

Pourquoi la vulnérabilité Appelée FalseCONNECT? Les vendeurs affectés

HTTP demandes de connexion ne sont pas cryptées et un attaquant savoir quand la cible veut accéder aux comptes sensibles. Cela peut se produire même lorsque les services sont HTTPS.

Qui est touché par FalseCONNECT?

Selon les propres mots du chercheur:

Le pire de ces vulnérabilités [est] impact d'Apple, qui, jusqu'à la sortie de l'iOS 9.3.3 mise à jour se manifeste par un échec complet de confiance HTTPS dans iOS, toutes les versions depuis au moins iOS 5.1.1 pour les composants de confiance OS, Safari, Opéra, et les applications utilisant WebKit lors de l'utilisation des procurations.

En outre, le chercheur a constaté que le logiciel WebKit est plus vulnérable que d'autres.

Qu'est-ce que WebKit?

WebKit est un composant logiciel du moteur de mise en page pour le rendu des pages web dans les navigateurs web. Safar de WebKit d'Apple a également des pouvoirs, et une fourche de projet est utilisé par les navigateurs à base de chrome, comme Google Chrome et Opera. US-CERT a alerté que “clients WebKit sont vulnérables à des vecteurs supplémentaires en raison du fait que le balisage HTML et JavaScript sont rendus par le client Document Object Model (ARRÊT) dans le contexte du domaine HTTPS initialement demandé.”

Pomme, Microsoft, Oracle et Opera ont déjà approuvé leurs produits concernés par le défaut. D'autres fournisseurs calculent encore les risques de FalseCONNECT et l'impact qu'elle peut avoir sur leurs produits. La liste comprend les distributions Linux, Cisco, HP, IBM, Google, Genévrier, Nokia, Mozilla, SÈVE, Sony, etc.

Les vendeurs peuvent tester cette vulnérabilité en utilisant un proxy d'interception comme The Fiddler. Il prend en charge l'interception CONNECT. Un peu de FiddlerScript après la fonction OnBeforeResponse est tout ce qui est nécessaire, le chercheur ajoute.

Plus d'informations sur cette grave lacune est disponible sur page dédiée de FalseConnect.